Oltre 12.000 clienti non possono sbagliarsi

Proteggi la rete dalle minacce avanzate.

Forcepoint Next-Generation Firewall offre una network security leader del settore su larga scala. Distribuisci da qualsiasi parte del mondo tramite Secure Management Console (SMC) e unifica la gestione delle policy, la risposta agli incidenti e i report in un'unica console.

Scopri i modelli Forcepoint NGFW

Serie 3500

Ideale per grandi imprese, reti di campus e data center.

Fino a 66 interfacce

Throughput del firewall fino a 600 Gbps

Throughput IPS e NGFW fino a 140 Gbps

Serie 3400

Ideale per reti di campus e data center.

Fino a 67 interfacce

Throughput del firewall fino a 200-300 Gbps

Throughput IPS NGFW fino a 15-35 Gbps

2300 Series

Ideal for mid-sized and large offices.

Up to 30 interfaces

Firewall throughput up to 145 Gbps

IPS NGFW throughput up to 37 Gbps

Serie 2200

Ideale per uffici di medie e grandi dimensioni.

Fino a 25 interfacce

Throughput del firewall fino a 120 Gbps

Throughput IPS NGFW fino a 13,5 Gbps

Serie 1200

Ideale per uffici di medie e grandi dimensioni.

Fino a 17 interfacce

Throughput del firewall fino a 65 Gbps

Throughput IPS NGFW fino a 5 Gbps

Serie 350

Ideale per siti remoti e filiali (design desktop).

Fino a 13 interfacce

Throughput del firewall 40 Gbps

Throughput IPS NGFW 2 Gbps (N352) o 4,1 Gbps (N355)

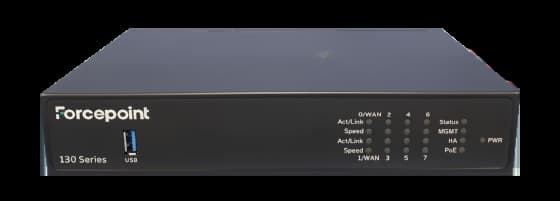

Serie 130

Ideal for remote offices, branches and stores.

Fino a 8 interfacce

Throughput del firewall 8 Gbps

Throughput IPS NGFW 1,600 Mbps

Serie 120

Ideale per sedi fisiche e filiali.

Fino a 8 interfacce

Throughput del firewall 4 Gbps

Throughput IPS NGFW 450 Mbps

Serie 60

Forcepoint Next Generation Firewall (NGFW) Datasheet

Scopri di più sulle specifiche di Forcepoint NGFW, tra cui piattaforme, funzionalità, protezione dalle minacce e funzionalità SD-WAN integrate.

Appliance virtuali:

- Software Forcepoint NGFW unificato

- Disponibile per KVM e VMware ESXi e NSX

- Scalabilità fino a 64 CPU

- Automatizza la microsegmentazione della rete

- Può essere raggruppato con firewall fisici

Rete globale

Oltre 20

Paesi

Oltre 45

Nodi dei cluster

Il clustering in un modo che nessun altro può fare

Perché Forcepoint NGFW?

Associa la sicurezza leader del settore con una gestione di rete affidabile tramite controlli zero trust network access, rilevamento e protezione avanzati dei malware (AMDP), prevenzione delle intrusioni e altri controlli.

Distribuisci le appliance da qualsiasi luogo

Automatizza, orchestra e scala la rete ovunque nel mondo con un'ampia gamma di appliance fisiche e virtuali.

Personalizza e scala con interfacce di rete modulari

Le appliance Forcepoint NGFW di fascia alta montate su rack accettano una gamma di interfacce di rete estensibili, fornendo flessibilità e adattabilità per le nuove infrastrutture di rete.

Bilancia le richieste di rete e previeni i tempi di inattività

Costruisci una solida resilienza e scalabilità di rete attraverso il clustering di bilanciamento del carico e il supporto multi-ISP con il routing application-aware, inclusa la capacità di aggiornare software e appliance senza interruzioni del servizio.

Perché i clienti scelgono Forcepoint NGFW

Perché i clienti scelgono Forcepoint NGFW

"Our costs - both for the project and maintenance - are going down because we don't need resources locally, we have centralized everything. If we want new service on a train, we define the policy then give the hardware to the operator, who installs it."

VR Group

Aggiornati sempre per proteggere la tua rete

Domande frequenti

Che cos'è un firewall?

Come funziona un firewall?

I firewall proteggono il traffico nel punto di ingresso di un computer, chiamato porte, che è dove le informazioni vengono scambiate con i dispositivi esterni. I firewall analizzano attentamente il traffico in ingresso in base a regole predefinite e filtrano il traffico proveniente da fonti non protette o sospette.

Perché i firewall sono importanti per le organizzazioni?

I firewall aiutano a proteggere la tua rete dalle minacce. Forcepoint NGFW fornisce una network security leader del settore su scala. Distribuisci da qualsiasi parte del mondo tramite Secure Management Console (SMC) e unifica la gestione delle policy, la risposta agli incidenti e i report in un'unica console.

Quali sono le caratteristiche di un NGFW?

Le caratteristiche di un NGFW includono:

Ispezione approfondita dei pacchetti: gli NGFW ispezionano i dati in ciascuno dei quattro livelli di comunicazione TCP/IP - applicazione, trasporto, IP/rete e hardware/datalink. Ciò consente ai firewall di nuova generazione di operare con la consapevolezza delle applicazioni, la comprensione di quali applicazioni ricevono e generano traffico e dei tipi di Comportamento degli utenti e delle applicazioni che possono essere previsti in tali modelli di traffico.

Automazione e orchestrazione: Gli NGFW consentono la distribuzione automatica e gli aggiornamenti istantanei che riducono il carico amministrativo sui team IT.

Rilevamento/prevenzione delle intrusioni: I firewall di nuova generazione rilevano e prevengono gli attacchi informatici ispezionando il traffico a livelli TCP/IP più elevati e monitorando i potenziali attacchi in base al comportamento anomalo o alle firme di attacco specifiche.

Controllo delle applicazioni: Gli NGFW forniscono visibilità in tempo reale sugli utenti e sui dati che interagiscono con le applicazioni, consentendo di identificare e bloccare le applicazioni ad alto rischio quando necessario.

Protezione distribuita dal denial-of-service (DDoS): Gli NGFW sono tecnologie stateful che controllano le caratteristiche di ciascuna connessione per rilevare i molti tipi diversi di richieste illegittime che possono costituire un attacco DDoS.

Gestione unificata delle minacce (UTM): le soluzioni NGFW offrono servizi di sicurezza completi che includono antivirus, filtraggio dei contenuti, infezione e mitigazione del malware.

Quali sono i tipi di firewall?

I firewall possono essere software o hardware, anche se è meglio averli entrambi. Un firewall software è un programma installato su ciascun computer e regola il traffico tramite numeri di porta e applicazioni, mentre un firewall fisico è un'apparecchiatura installata tra la rete e il gateway. Di seguito sono riportati alcuni tipi specifici di firewall:

Firewall con filtro dei pacchetti: i firewall con filtro dei pacchetti, il tipo più comune di firewall, esaminano i pacchetti e ne vietano il passaggio se non corrispondono a un set di regole di sicurezza stabilito. Questo tipo di firewall controlla gli indirizzi IP di origine e di destinazione del pacchetto. Se i pacchetti corrispondono a quelli di una regola "consentita" sul firewall, l'accesso alla rete è affidabile.

Firewall di ultima generazione: i firewall di nuova generazione combinano la tecnologia firewall tradizionale con funzionalità aggiuntive, come l'ispezione del traffico crittografato, i sistemi di prevenzione delle intrusioni, gli antivirus e altro ancora. In particolare, include l'ispezione profonda dei pacchetti (DPI). Mentre i firewall di base guardano solo le intestazioni dei pacchetti, l'ispezione approfondita dei pacchetti esamina i dati all'interno del pacchetto stesso, consentendo agli utenti di identificare, classificare o bloccare in modo più efficace i pacchetti con dati dannosi.

Firewall proxy: i firewall proxy filtrano il traffico di rete a livello di applicazione. A differenza dei firewall di base, il proxy funge da intermediario tra due sistemi finali. Il client deve inviare una richiesta al firewall, dove viene valutata in base a un set di regole di sicurezza e quindi autorizzata o bloccata. In particolare, i firewall proxy monitorano il traffico per i protocolli di livello 7 come HTTP e FTP e utilizzano l'ispezione con stato e approfondita dei pacchetti per rilevare il traffico dannoso.

Firewall NAT (Network Address Translation): i firewall NAT consentono a più dispositivi con indirizzi di rete indipendenti di connettersi a Internet utilizzando un unico indirizzo IP, mantenendo nascosti i singoli indirizzi IP. Di conseguenza, gli aggressori che scansionano una rete per gli indirizzi IP non possono acquisire dettagli specifici, fornendo una maggiore sicurezza dagli attacchi. I firewall NAT sono simili ai firewall proxy in quanto fungono da intermediari tra un gruppo di computer e il traffic

o esterno. I firewall di ispezione multilivello con stato (SMLI) filtrano i pacchetti a livello di rete, trasporto e applicazione, confrontandoli con i pacchetti affidabili noti. Come i firewall NGFW, SMLI esaminano anche l'intero pacchetto e ne consentono il passaggio solo se passano ciascun livello individualmente. Questi firewall esaminano i pacchetti per determinare lo stato della comunicazione (quindi il nome) per garantire che tutte le comunicazioni avviate avvengano solo con fonti affidabili.

Che cos'è un firewall SD-WAN?

Un firewall SD-WAN migliora la sicurezza informatica monitorando e gestendo il traffico di rete in entrata e in uscita all'interno di una Wide Area Network definita da software (SD-WAN).

Cos'è network security?

Come funziona la sicurezza di rete?

Quali sono i tipi di network security?

Controllo dell'accesso alla rete

Software antivirus e antimalware

Protezione firewall

Reti private virtuali

Cos'è un attacco di rete?

Un attacco di rete è un'azione non autorizzata sulle risorse digitali all'interno di una rete organizzativa. Le parti malevoli di solito eseguono attacchi di rete per alterare, distruggere o rubare i dati privati. Gli autori degli attacchi di rete tendono a prendere di mira i perimetri di rete per ottenere l'accesso ai sistemi interni.

Quali sono i tipi di attacchi di rete?

Attacchi Man-in-the-Middle (MITM): gli attacchi di rete MITM si verificano quando le parti malevole intercettano il traffico trasmesso tra le reti e le fonti di dati esterne o all'interno di una rete. Nella maggior parte dei casi, gli hacker realizzano gli attacchi MITM tramite protocolli di sicurezza deboli. Questi consentono agli hacker di trasmettersi come account relay o proxy e di manipolare i dati nelle transazioni in tempo reale.

Accesso non autorizzato: l'accesso non autorizzato si riferisce agli attacchi di rete in cui le parti malevole ottengono l'accesso alle risorse aziendali senza chiedere l'autorizzazione.

SQL Injection: l'immissione di dati degli utenti non moderata può mettere le reti organizzative a rischio di attacchi di iniezione SQL. Con il metodo di attacco di rete, le parti esterne manipolano i moduli inviando codici dannosi al posto dei valori dei dati previsti. Compromettono la rete e accedono ai dati sensibili come le password utente. Esistono vari tipi di iniezione SQL, come l'esame dei database per recuperare i dettagli sulla loro versione e struttura e la sovversione della logica a livello di applicazione, interrompendo le sue sequenze logiche e la sua funzione.

Quali sono gli esempi di attacchi di rete?

Ingegneria sociale: l'ingegneria sociale comporta tecniche elaborate di inganno e tecniche ingannevoli, come il phishing, che sfruttano la fiducia e le emozioni degli utenti per ottenere l'accesso ai propri dati privati.

Minacce persistenti avanzate (APT): alcuni attacchi di rete possono coinvolgere le APT da un team di hacker esperti. Le parti APT preparano e distribuiscono un complesso programma di attacchi informatici. Ciò sfrutta le molteplici vulnerabilità della rete senza essere rilevato dalle misure di sicurezza di rete come i firewall e il software antivirus.

Ransomware: Negli attacchi ransomware, le parti malevoli crittografano i canali di accesso ai dati trattenendo le chiavi di decrittografia, un modello che consente agli hacker di estorcere le organizzazioni interessate.

Cos'è il packet loss?

Quando si accede a Internet o a qualsiasi rete, vengono inviate e ricevute piccole unità di dati chiamate pacchetti. Il packet loss si verifica quando uno o più di questi pacchetti non raggiungono la destinazione prevista. Per gli utenti, il packet loss si manifesta sotto forma di interruzione della rete, servizio lento e persino perdita totale della connettività di rete.

Quali sono le cause del packet loss?

Che cos'è la Defense in Depth (DiD)?

Cos'è il modello di interconnessione dei sistemi aperti (OSI)?

Il modello OSI è un framework concettuale utilizzato per descrivere le funzioni di un sistema di rete. Il modello OSI caratterizza le funzioni di calcolo in un set universale di regole e requisiti per supportare l'interoperabilità tra prodotti e software diversi. Nel modello di riferimento OSI, le comunicazioni tra un sistema di calcolo sono suddivise in sette diversi livelli di astrazione: Fisico, Collegamento dei Dati, Rete, Trasporto, Sessione, Presentazione e Applicazione.

Che cos’è un Intrusion Prevention System (IPS)?

Basato sulla firma: l'approccio basato sulla firma utilizza firme predefinite di minacce di rete ben note. Quando viene avviato un attacco che corrisponde a una di queste firme o modelli, il sistema intraprende l'azione necessaria.

Basato sulle anomalie: l'approccio basato sulle anomalie monitora qualsiasi comportamento anomalo o imprevisto sulla rete. Se viene rilevata un'anomalia, il sistema blocca immediatamente l'accesso all'host di destinazione.

Basato sulle politiche: questo approccio richiede agli amministratori di configurare le politiche di sicurezza in base alle politiche di sicurezza organizzative e all'infrastruttura di rete. Quando si verifica un'attività che viola una security policy, viene attivato un avviso e inviato agli amministratori di sistema.

Come funzionano i sistemi di prevenzione delle intrusioni?

I sistemi di prevenzione delle intrusioni funzionano scansionando tutto il traffico di rete. Esistono un numero di minacce diverse che un IPS è progettato per prevenire, tra cui:

- Attacchi di negazione del servizio (DoS)

- , attacchi distribuiti di negazione del servizio (DDoS),

- vari tipi di exploit, worm e virus.

Cos'è il branch networking?

Il branch networking si riferisce agli elementi utilizzati per distribuire le informazioni da, verso e tra le sedi remote, i negozi, le filiali e i data center.