1.2万多客户的选择不会错

保护网络免受高级威胁。

Forcepoint 下一代防火墙,在大规模环境中提供行业领先的网络安全。通过安全管理控制台 (SMC) 从世界任何地方进行部署,并在一个控制台下统一策略管理、事件响应和报告。

探索 Forcepoint NGFW 模型

2300 Series

Ideal for mid-sized and large offices.

Up to 30 interfaces

Firewall throughput up to 145 Gbps

IPS NGFW throughput up to 37 Gbps

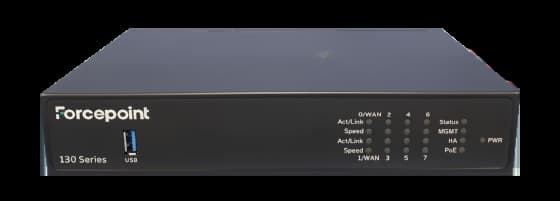

130 系列

Ideal for remote offices, branches and stores.

最多支持 8 个接口

防火墙吞吐量高达 8 Gbps

IPS NGFW 吞吐量高达 1,600 Mbps

云图像:

- 统一 Forcepoint NGFW 软件

- 亚马逊 Web Services (AWS)

- Microsoft Azure 解决方案

- 确保云内/外的北南通信和 SDN 东西流量安全

虚拟设备:

- Unified Forcepoint NGFW 软件

- 适用于 KVM 和 VMware ESXi 和 NSX

- 可扩展至 64 个 CPU

- 自动网络微分段可与物理防火墙进行集群

全球网络

20+

国家/地区

45+

群集节点

以其他人无法企及的方式进行集群

Huber + Suhner 首席信息安全官 Christian Keller 将可靠性、集群以及满足全球合规要求的能力列为 Forcepoint NGFW 的主要优势。

为何选择 Forcepoint NGFW?

保护网络免受未知威胁的攻击。

在任意地点部署设备

使用各种物理和虚拟设备,在全球任何地方自动化、协调和扩展网络。

使用模块化网络接口来自定义和扩

展高端机架式 Forcepoint NGFW 设备,这些设备可以接受一系列可扩展的网络接口,为新的网络基础设施提供灵活性和适应性。

平衡网络需求和防止停机

通过负载平衡集群和多 ISP 支持负载平衡,利用应用程序感知路由,构建强大的网络弹性和可扩展性,包括能够在不中断服务的情况下更新软件和设备。

为什么客户要选择 Forcepoint NGFW

为什么客户要选择 Forcepoint NGFW

"Our costs - both for the project and maintenance - are going down because we don't need resources locally, we have centralized everything. If we want new service on a train, we define the policy then give the hardware to the operator, who installs it."

VR Group

常见问题

什么是防火墙?

防火墙是一种网络安全设备,可监控入站和出站网络流量,并根据一组安全规则允许或阻止数据包。 防火墙的目的是在内部网络和来自外部来源(如互联网)的入站流量之间建立屏障,以阻止病毒和黑客等恶意流量。

防火墙如何运作?

防火墙在计算机的入口点(称为端口)保护流量,该入口是信息与外部设备交换的地方。防火墙根据预构建的规则仔细分析传入流量,并过滤来自不安全或可疑来源的流量。

为什么防火墙对组织如此重要?

防火墙有助于保护您的网络免受威胁。 Forcepoint NGFW 大规模提供业界领先的网络安全。通过安全管理控制台 (SMC) 从世界任何地方进行部署,并在一个控制台下统一策略管理、事件响应和报告。

NGFW 有哪些功能?

NGFW 的功能包括:

深度数据包检测:NGFW 检查四个 TCP/IP 通信层(应用、传输、IP/网络和硬件/数据链路)中的数据。 这使下一代防火墙能够在应用感知方面运行,了解哪些应用正在接收和生成流量,以及这些流量模式中可能出现的用户和应用行为类型。

自动化和编排: NGFW 支持自动部署和即时更新,减轻 IT 团队的管理负担。

入侵检测/预防: 下一代防火墙通过检查较高 TCP/IP 层的流量,并根据异常行为或特定攻击特征码监控潜在攻击,来检测和防止网络攻击。应

用控制: NGFW 提供对与应用交互的用户和数据的实时可见性,从而在必要时识别并阻止高风险应用。

分布式拒绝服务 (DDoS) 防护: NGFW 是检查每个连接的特征,以检测可能构成 DDoS 攻击的许多不同类型的非法请求的状态技术。

统一威胁管理 (UTM):NGFW 解决方案提供全面的安全服务,包括防病毒、内容过滤、恶意软件感染和防护。

防火墙的类型有哪些?

防火墙可以是软件或硬件,但最好两者都具备。 软件防火墙是安装在每台计算机上的程序,通过端口号和应用对流量进行管理,而物理防火墙是安装在网络和网关之间的设备。 以下是部分特定类型的防火墙:

数据包过滤防火墙:最常见的防火墙类型,会检查数据包,如果与已建立的安全规则集不匹配,则会禁止其通过。 这种类型的防火墙检查数据包的源和目标 IP 地址。 如果数据包与防火墙上“允许”规则匹配,则该数据包可以进入网络。

下一代防火墙:下一代防火墙结合了传统防火墙技术与加密流量检测、入侵防护系统、防病毒等附加功能。 最值得注意的是,它包括深度数据包检测 (DPI)。 基本防火墙仅查看数据包报头,而深度数据包检测会检查数据包本身的数据,使用户能够更有效地识别、分类或阻止包含恶意数据的数据包。

代理防火墙:代理防火墙在应用级别过滤网络流量。 与基本防火墙不同,代理充当两个端系统之间的中介。 客户端必须将请求发送到防火墙,然后根据一组安全规则对该请求进行评估,然后允许或阻止。 最值得注意的是,代理防火墙监控 HTTP 和 FTP 等第 7 层协议的流量,并使用状态和深度数据包检测来检测恶意流量。

网络地址转换 (NAT) 防火墙:NAT 防火墙允许多个具有独立网络地址的设备使用单个 IP 地址连接到互联网,从而隐藏单个 IP 地址。 因此,攻击者扫描网络的 IP 地址,无法捕捉特定细节,从而提供更强大的防范攻击安全性。 NAT 防火墙类似于代理防火墙,因为它们充当一组计算机和外部流量之间的中介。

状态多层检测 (SMLI) 防火墙:SMLI 防火墙在网络、传输和应用层过滤数据包,并将其与已知的受信任数据包进行比较。 与 NGFW 防火墙一样,SMLI 还检查整个数据包,仅在单独通过每一层时才允许它们通过。 这些防火墙检查数据包,以确定通信状态(因此名称),以确保所有启动的通信仅与受信任的来源发生。

什么是 SD-WAN 防火墙?

SD-WAN 防火墙通过监控和管理软件定义广域网 (SD-WAN) 内的入站和出站网络流量来增强网络安全。

什么是网络安全?

网络安全是有助于保护计算机网络和数据的规则和配置的组合。

网络安全如何运作?

解决组织内的网络安全问题时,需要考虑许多层次。 攻击可能发生在网络安全层模型的任何层,因此您的网络安全硬件、软件和策略必须设计为能够解决每个领域的问题。 网络安全通常由三种不同的控制方式组成:物理、技术和管理。

网络安全有哪些类型?

网络访问控制、防病毒和防恶意软件、防火墙保护、虚拟专用网络

什么是网络攻击?

网络攻击是指对组织网络内的数字资产进行的未经授权的攻击。 恶意方通常通过网络攻击来更改、销毁或窃取私人数据。 网络攻击的犯罪者倾向于将网络边界作为目标,以获得对内部系统的访问权限。

网络攻击有哪些类型?

DDoS:DDoS 攻击涉及部署庞大的僵尸网络,这些僵尸网络由受到恶意软件感染的设备组成并连接到互联网。这些攻击会轰炸并压倒企业服务器,使其承受大量欺诈流量。恶意攻击者可能会瞄准时间敏感的数据,例如属于医疗保健机构的数据,从而中断对重要患者数据库记录的访问。中间人攻击 (MITM,

Man-in-the-Middle):当恶意方拦截网络与外部数据源之间或网络内部的流量时,就会发生 MITM 网络攻击。在大多数情况下,黑客通过薄弱的安全协议实现 MITM 攻击。 这些使黑客能够将自己伪装成中继或代理帐户,并在实时交易中操纵数据。

未经授权的访问:指恶意方在未经许可的情况下获得对企业资产的访问权限的网络攻击。

SQL 注入:未经审核的用户数据输入可能会使组织网络面临 SQL 注入攻击风险。在网络攻击方法下,外部方通过提交恶意代码代替预期的数据值来操纵表单。 他们入侵网络,并访问用户密码等敏感数据。 SQL 注入类型多种多样,例如检查数据库以检索其版本和结构的详细信息,并颠覆应用层上的逻辑,从而破坏其逻辑序列和功能。

网络攻击有哪些示例?

社会工程:社会工程涉及精心设计的欺骗和骗术,例如网络钓鱼,利用用户的信任和情绪来访问其私人数据。高

级持续性威胁 (APT):某些网络攻击可能涉及由专业黑客团队提供的 APT。 APT 各方将准备并部署复杂的网络攻击计划。 该漏洞利用了多个网络漏洞,但仍未被防火墙和防病毒软件等网络安全措施检测到。

勒索软件:在勒索软件攻击中,恶意方在加密数据访问渠道的同时不提供解密密钥,这种模式使黑客能够勒索受影响的组织。

什么是数据包丢失?

访问 Internet 或任何网络时,会发送和接收称为数据包的小数据单位。 数据包丢失是指其中一个或多个数据包未能到达其预期目的地。对于用户而言,数据包丢失会以网络中断、服务缓慢甚至网络连接完全中断的形式表现出来。

导致数据包丢失的原因是什么?

网络拥堵、软件错误、网络硬件问题、安全威胁

什么是深度防御 (DiD)?

DiD 是一种网络安全方法,具有一系列分层防御机制,可保护有价值的数据和信息。

什么是开放系统互连 (OSI) 模型?

OSI 模型是用于描述网络系统功能的概念框架。 OSI 模型将计算功能描述为一组通用的规则和要求,以支持不同产品和软件之间的互操作性。 在 OSI 参考模型中,计算系统之间的通信分为七个不同的抽象层:物理、数据链路、网络、传输、会话、演示和应用。

什么是入侵预防系统 (IPS)?

IPS 是网络安全的一种形式,可检测和防止已识别的威胁。 IPS 通常配置为使用多种不同的方法来保护网络免遭未经授权的访问。 这些包括:

基于签名:基于签名的方法使用已知网络威胁的预定义签名。 当发起的攻击与这些特征码或模式之一匹配,系统会采取必要行动。

基于异常的攻击方法,可监控网络上任何异常或意外行为。 如果检测到异常,系统会立即阻止对目标主机的访问。

基于策略:此方法要求管理员根据组织安全策略和网络基础设施配置安全策略。 当发生违反安全策略的活动时,系统会触发警报并将其发送给系统管理员。

入侵防御系统如何运作?

入侵预防系统通过扫描所有网络流量来运作。IPS 旨在防范多种不同的威胁,包括:

- 拒绝服务 (DoS)

- 攻击分布式拒绝服务 (DDoS)

- 攻击各种类型的漏

- 洞、蠕虫和病毒

什么是分支网络?

分支网络是指用于向远程站点、商店、分支机构和数据中心分发信息以及在其之间分发信息的元素。