أكثر من 12 آلاف عميل يثبتون صحة اختيارنا

حماية الشبكة من التهديدات المتقدمة.

يوفر Forcepoint Next-Generation Firewall حلولًا رائدة في أمن الشبكات على نطاق واسع. ومن ثم يمكنك النشر من أي مكان في العالم من خلال وحدة التحكم في الإدارة الآمنة (SMC) وتوحيد إدارة السياسات والاستجابة للحوادث والإبلاغ عنها من خلال وحدة تحكم واحدة.

استكشاف نماذج Forcepoint NGFW

السلسلة 3500

مثالية للمؤسسات الكبيرة وشبكات الحرم الجامعي ومراكز البيانات.

ما يصل إلى 66 واجهة

إنتاجية جدار الحماية تصل إلى 600 جيجابت في الثانية

إنتاجية IPS وNGFW تصل إلى 140 جيجابت في الثانية

السلسلة 3400

مثالية لشبكات الحرم الجامعي ومراكز البيانات.

ما يصل إلى 67 واجهة

إنتاجية جدار الحماية تصل إلى 200-300 جيجابت في الثانية

إنتاجية IPS NGFW تصل إلى 15-35 جيجابت في الثانية

السلسلة 2300

مثالية للمكاتب متوسطة الحجم وكبيرة الحجم.

30 واجهة بحدٍ أقصى

إنتاجية تصل إلى 145 جيجابت في الثانية لجدار الحماية

إنتاجية تصل إلى 37 جيجابت في الثانية من IPS NGFW

السلسلة 2200

مثالية للمكاتب المتوسطة والكبيرة الحجم.

ما يصل إلى 25 واجهة

إنتاجية جدار الحماية تصل إلى 120 جيجابت في الثانية

إنتاجية IPS NGFW تصل إلى 13.5 جيجابت في الثانية

السلسلة 1200

مثالية للمكاتب متوسطة الحجم والكبيرة.

ما يصل إلى 17 واجهة

إنتاجية جدار الحماية تصل إلى 65 جيجابت في الثانية

إنتاجية IPS NGFW تصل إلى 5 جيجابت في الثانية

السلسلة 350

مثالية لمكاتب الفروع والمكاتب البعيدة (تصميم سطح المكتب).

ما يصل إلى 13 واجهة

إنتاجية جدار الحماية 40 جيجابت في الثانية

إنتاجية IPS NGFW تصل إلى 2 جيجابت في الثانية (N352) أو 4.1 جيجابت في الثانية (N355)

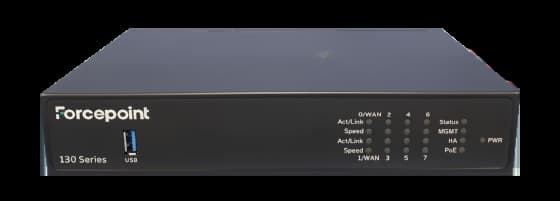

130 السلسلة

Ideal for remote offices, branches and stores.

ما يصل إلى 8 واجهة

إنتاجية جدار الحماية تصل إلى 8 جيجابت في الثانية

إنتاجية IPS NGFW تبلغ 1600 ميجابت في الثانية

السلسلة 120

مثالية للمواقع ومكاتب الفروع الفعلية.

ما يصل إلى 8 واجهات

إنتاجية جدار الحماية تبلغ 4 جيجابت في الثانية

إنتاجية IPS NGFW تبلغ 450 ميجابت في الثانية

السلسلة 60

مثالي للمكاتب عن بعد والفروع والمواقع المتواضعة. ما يصل إلى 4 واجهات، سرعة جدار الحماية 4 جيجابت في الثانية، إنتاجية NGFW 700 ميجابت في الثانية.

ورقة بيانات Forcepoint Next-Generation Firewall (NGFW)

قراءة المزيد حول مواصفات Forcepoint NGFW، بما في ذلك المنصات والميزات والحماية من التهديدات ووظائف SD-WAN المدمجة.

صور السحابة:

- برنامج موحد من Forcepoint NGFW

- Amazon Web Services (AWS)

- حلول Microsoft Azure

- يؤمن الاتصالات بين الشمال والجنوب من السحابة ومنها حركة المرور الخاصة بـ SDN بين الشرق والغرب

الأجهزة الافتراضية:

- برنامج موحد من Forcepoint NGFWم

- توفر لـ KVM وVMware ESXi وNSX

- مقاييس تصل إلى 64 وحدة مركزية

- أتمتة تقسيم الشبكة

- يمكن تجميعه من خلال جدران الحماية الفعلية

الشبكة العالمية

التكتل بطريقة لا يستطيع أي شخص آخر القيام بها

يصنّف كريستيان كيلر، كبير مسؤولي أمن المعلومات في Huber + Suhner، الموثوقية والتكتل والقدرة على تلبية متطلبات الامتثال العالمية من بين أهم فوائد Forcepoint NGFW.

لماذا تختار Forcepoint NGFW؟

ركّز الإدارة باستخدام SMC لإدارة سياسات الشبكة، وتحديد الحوادث الأمنية ومنعها في الوقت الفعلي، ومراجعة أداء الأجهزة والتطبيقات من خلال SMC. حماية الشبكة من التهديدات المجهولة

الجمع بين حلول الأمان الرائدة وإدارة الشبكة الموثوقة من خلال عناصر التحكم في Zero Trust Network Access، والحلول المتقدمة للكشف عن البرامج الضارة (AMDP) والحماية منها، ومنع التطفل، وغير ذلك من عناصر التحكم.

نشر الأجهزة من أي مكان

أتمتة الشبكة وتنسيقها وتوسيع نطاقها في أي مكان في العالم باستخدام مجموعة واسعة من الأجهزة الفعلية والافتراضية.

التخصيص والتوسيع باستخدام واجهات الشبكات المعيارية

تقبل أجهزة Forcepoint NGFW المتطورة والمثبَّتة مجموعةً من واجهات الشبكات القابلة للتوسيع، ما يوفر المرونة والقدرة على التكيف مع البنية التحتية الجديدة للشبكة.

تحقيق التوازن بين متطلبات الشبكة ومنع التوقف

بناء مرونة قوية وقابلية توسع للشبكة من خلال تجميع توازن التحميل ودعم موازنة الأحمال عبر مزودي خدمة الإنترنت المتعددين مع التوجيه المدرك للتطبيقات، بما في ذلك القدرة على تحديث البرمجيات والأجهزة من دون انقطاع الخدمة.

لماذا يختار العملاء Forcepoint NGFW

لماذا يختار العملاء Forcepoint NGFW

"Our costs - both for the project and maintenance - are going down because we don't need resources locally, we have centralized everything. If we want new service on a train, we define the policy then give the hardware to the operator, who installs it."

VR Group

البقاء على اطلاع لتأمين الشبكات

الأسئلة الشائعة

ما المقصود بجدار الحماية؟

جدار الحماية هو جهاز أمان شبكة يراقب حركة مرور الشبكة الواردة والصادرة ويسمح بحزم البيانات أو حظرها بناءً على مجموعة من قواعد الأمان. الغرض من جدار الحماية هو إنشاء حاجز بين شبكتك الداخلية وحركة المرور الواردة من المصادر الخارجية (مثل الإنترنت) من أجل حظر حركة المرور الضارة، مثل الفيروسات والمتسللين.

كيف يعمل جدار الحماية؟

تحمي جدران الحماية حركة المرور عند نقطة دخول الكمبيوتر، والتي تسمى المنافذ، والتي يتم فيها تبادل المعلومات مع الأجهزة الخارجية. تحلل جدران الحماية بعناية حركة المرور الواردة بناءً على القواعد المحددة مسبقًا، وتصفية حركة المرور القادمة من مصادر غير آمنة أو مشبوهة.

لماذا تعد جدران الحماية مهمة للمؤسسات؟

تساعد جدران الحماية على حماية شبكتك من التهديدات. يوفر Forcepoint NGFW أمانًا رائدًا في الصناعة على نطاق واسع. ومن ثم يمكنك النشر من أي مكان في العالم من خلال وحدة التحكم في الإدارة الآمنة (SMC) وتوحيد إدارة السياسات والاستجابة للحوادث والإبلاغ عنها من خلال وحدة تحكم واحدة.

ما ميزات NGFW؟

تتضمن ميزات NGFW: فحص الحزم العميق: تفحص NGFWs البيانات في كل واحدة من طبقات الاتصالات TCP/IP الأربع – التطبيقات والنقل والملكية الفكرية/الشبكة والأجهزة/وصلة البيانات. ويتيح ذلك العمل من الجيل التالي من جدران الحماية من خلال الوعي بالتطبيقات، وفهم التطبيقات التي تتلقى حركة المرور وتولدها، وأنواع سلوك المستخدمين والتطبيقات الذي قد يكون متوقعًا في أنماط حركة المرور تلك.

الأتمتة والتنسيق: تتيح NGFWs النشر التلقائي والتحديثات الفورية التي تقلل من العبء الإداري على فرق تقنية المعلومات. اكتشاف/منع التسلل:

تكتشف جدران الحماية من الجيل التالي الهجمات الإلكترونية وتمنعها من خلال فحص حركة المرور في طبقات أعلى من TCP/IP ومراقبة الهجمات المحتملة بناءً على السلوك غير العادي أو توقيعات هجمات محددة.

التحكم في التطبيقات: توفر حلول NGFW رؤية في الوقت الفعلي للمستخدمين والبيانات التي تتفاعل مع التطبيقات، ما يتيح تحديد التطبيقات عالية المخاطر وحظرها عند الضرورة.

الحماية الموزعة من الحرمان من الخدمة (DDoS): NGFW هي تقنيات دقيقة تفحص خصائص كل اتصال للكشف عن الأنواع المختلفة العديدة من الطلبات غير المشروعة التي قد تشمل هجومًا لـ DDoS.

الإدارة الموحدة للتهديدات (UTM): توفر حلول NGFW خدمات أمان شاملة تشمل مكافحة الفيروسات وتصفية المحتوى وعدوى البرامج الضارة والتخفيف من حدة الأخطار.

ما أنواع جدران الحماية؟

يمكن أن تكون جدران الحماية إما برامج أو أجهزة، على الرغم من أنه من الأفضل أن يكون لديك كليهما. جدار الحماية البرمجي هو برنامج مثبت على كل كمبيوتر وينظم حركة المرور من خلال أرقام المنافذ والتطبيقات، في حين أن جدار الحماية الفعلي هو قطعة من المعدات المثبتة بين شبكتك والبوابة. فيما يلي بعض الأنواع المحددة من جدران الحماية:

جدران الحماية لترشيح الحزم: جدران الحماية لترشيح الحزم، وهي الأنواع الأكثر شيوعًا من جدران الحماية، تفحص الحزم وتحظر مرورها إذا كانت لا تتطابق مع مجموعة من قواعد الأمان الراسخة. يفحص هذا النوع من جدار الحماية عناوين IP الخاصة بمصدر الحزمة ووجهتها. إذا تطابقت الحزم مع القواعد "المسموح بها" في جدار الحماية، فإنه يُسمح لها بالدخول إلى الشبكة. الجيل التالي من جدران الحماية:

تجمع جدران الحماية من الجيل التالي بين تقنية جدران الحماية التقليدية ووظائف إضافية، مثل تفتيش حركة المرور المشفرة، وأنظمة منع التسلل، ومكافحة الفيروسات، وغير ذلك الكثير. والأهم من ذلك، أنه يتضمن الفحص العميق للحزم (DPI). في حين تنظر جدران الحماية الأساسية إلى رؤوس الحزم فقط، يفحص الفحص العميق للحزم البيانات داخل الحزمة نفسها، ما يسمح للمستخدمين بتحديد الحزم أو تصنيفها أو إيقافها بشكل أكثر فعالية.

جدران الحماية الوكيلة: تعمل جدران الحماية الوكيلة على تصفية حركة مرور الشبكة على مستوى التطبيقات. على عكس جدران الحماية الأساسية، يعمل الوكيل كوسيط بين نظامي النهاية. يجب على العميل إرسال طلب إلى جدار الحماية، ثم يتم تقييمه بناءً على مجموعة من قواعد الأمان، ثم السماح به أو حظره. والأهم من ذلك، أن جدران الحماية بالوكالة تراقب حركة المرور لبروتوكولات الطبقة السابعة، مثل: HTTP وFTP، وتستخدم كل من فحص الحزم الدقيق والعميق للكشف عن حركة المرور الضارة.

إن جدران الحماية لترجمة عناوين الشبكة (NAT) تسمح لأجهزة متعددة ذات عناوين شبكة مستقلة بالاتصال بالإنترنت باستخدام عنوان IP واحد، ما يحافظ على إخفاء عناوين IP الفردية. ونتيجة لذلك، لا يستطيع المهاجمون الذين يفحصون الشبكة بحثًا عن عناوين بروتوكول الإنترنت التقاط تفاصيل محددة، ما يوفر أمانًا أكبر ضد الهجمات. تشبه جدران الحماية NAT جدران الحماية الوكيلة من حيث أنها تعمل كوسيط بين مجموعة من أجهزة الكمبيوتر وحركة المرور الخارجية.

جدران الحماية الفحص متعدد الطبقات (SMLI): تعمل جدران الحماية SMLI على تصفية حزم الشبكة وطبقات النقل والتطبيقات، ما يقارنها بالحزم الموثوق بها المعروفة. مثل جدران الحماية NGFW، يفحص SMLI أيضًا الحزمة بأكملها ويسمح لها بالمرور فقط إذا مرت كل طبقة على حدة. تفحص جدران الحماية هذه الحزم لتحديد حالة الاتصال (ومن ثم الاسم) لضمان أن جميع الاتصالات التي تم البدء بها تتم فقط مع مصادر موثوق بها.

ما المقصود بجدار الحماية SD-WAN؟

يعمل جدار الحماية SD-WAN على تعزيز الأمن السيبراني من خلال مراقبة حركة مرور الشبكات الواردة والصادرة وإدارتها داخل شبكة واسعة محددة (SD-WAN) من قبل البرنامج.

ما المقصود بأمان الشبكة؟

أمان الشبكة هو مزيج من القواعد والتكوينات التي تساعد على حماية شبكات الكمبيوتر والبيانات.

كيف يعمل أمن الشبكة؟

هناك العديد من الطبقات التي يجب مراعاتها عند معالجة أمان الشبكات عبر المؤسسة. يمكن أن تحدث الهجمات على أي طبقة من نموذج طبقات أمان الشبكة، لذا يجب تصميم أجهزة أمان الشبكة والبرامج والسياسات الخاصة بك لمعالجة كل مجال. يتكون أمن الشبكة عادةً من ثلاث ضوابط مختلفة: ضوابط مادية وتقنية وإدارية.

ما أنواع أمان الشبكة؟

التحكم في الوصول إلى الشبكة

برامج مكافحة الفيروسات والبرامج الضارة

حماية جدران الحماية

الشبكات الافتراضية الخاصة

ما المقصود بهجوم الشبكة؟

هجوم الشبكة هو إجراء غير مصرح به على الأصول الرقمية داخل شبكة مؤسسية. عادةً ما تنفذ الأطراف الضارة هجمات على الشبكة لتغيير البيانات الخاصة أو تدميرها أو سرقتها. يميل مرتكبو هجمات الشبكات إلى استهداف محيط الشبكة للوصول إلى الأنظمة الداخلية.

ما أنواع هجمات الشبكة؟

تنطوي هجمات DDoS على نشر شبكات واسعة النطاق من شبكات الروبوتات، وهي أجهزة معرضة للخطر مرتبطة بالإنترنت بسبب البرامج الضارة. تُغرق هذه الهجمات خوادم المؤسسات بأحجام كبيرة من حركة المرور المزورة. قد تستهدف الهجمات الضارة البيانات الحساسة للوقت، مثل البيانات المتعلقة بمؤسسات الرعاية الصحية، مما يؤدي إلى تعطيل الوصول إلى سجلات قواعد بيانات المرضى الحيوية.

هجمات الرجل في الوسط (MITM): تحدث هجمات الشبكة عندما تعترض أطراف ضارة حركة المرور المنقولة بين الشبكات ومصادر البيانات الخارجية أو داخل الشبكة. في معظم الحالات، يحقق المتسللون هجمات MITM من خلال بروتوكولات أمان ضعيفة. تُمكّن هذه المتسللين من تقديم أنفسهم كوسيط أو حساب وكيل والتلاعب بالبيانات في الوقت الفعلي.

الوصول غير المصرح به: يشير الوصول غير المصرح به إلى هجمات الشبكة التي تتمكن فيها الأطراف الضارة من الوصول إلى أصول المؤسسات دون طلب إذن.

حقن SQL: يمكن أن تعرض إدخالات بيانات المستخدمين غير المعتدلة شبكات المؤسسة لخطر هجمات حقن SQL. وفقًا لطريقة هجوم الشبكة، تتلاعب الأطراف الخارجية بالنماذج من خلال إدخال رموز ضارة بدلاً من قيم البيانات المتوقعة. يقومون باختراق الشبكة والوصول إلى البيانات الحساسة، مثل كلمات مرور المستخدمين. هناك أنواع مختلفة من حقن SQL، مثل فحص قواعد البيانات لاسترداد تفاصيل حول إصدارها وهيكلها، وتخريب المنطق على طبقة التطبيقات، مما يعطل تسلسله المنطقي ووظيفته.

ما هي أمثلة على هجمات الشبكة؟

الهندسة الاجتماعية: تتضمن الهندسة الاجتماعية تقنيات متطورة في الخداع، مثل التصيد الاحتيالي، التي تستفيد من ثقة المستخدمين وعواطفهم للوصول إلى بياناتهم الخاصة. التهديدات المستمرة المتقدمة (APT): قد تتضمن بعض هجمات الشبكة تهديدات مستمرة متقدمة (APT) من فريق من المتسللين الخبراء. ستعد أطراف APT برنامجًا معقدًا للهجمات الإلكترونية ونشره. يستغل ذلك العديد من الثغرات الأمنية في الشبكة مع عدم اكتشافها من خلال تدابير أمان الشبكة، مثل جدران الحماية وبرامج مكافحة الفيروسات.

برامج الفدية: في هجمات الفدية، تقوم الأطراف الضارة بتشفير قنوات الوصول إلى البيانات مع احتجاز مفاتيح فك التشفير، وهو نموذج يمكّن المتسللين من ابتزاز المؤسسات المتضررة.

ما المقصود بفقدان الحزم؟

عند الوصول إلى الإنترنت أو أي شبكة، يتم إرسال وحدات صغيرة من البيانات تسمى حزم البيانات واستلامها. يُقصد بفقدان الحزم عندما تفشل واحدة أو أكثر من هذه الحزم في الوصول إلى وجهتها المقصودة. بالنسبة للمستخدمين، يتجلى فقدان الحزم في شكل انقطاع الشبكة وبطء الخدمة وحتى فقدان الاتصال بالشبكة بالكامل.

ما أسباب فقدان الحزم؟

ازدحام الشبكة، أخطاء البرامج، المشاكل مع أجهزة الشبكة، تهديدات الأمن

ما المقصود بالدفاع في العمق (DiD)؟

DiD هو نهج للأمن السيبراني مع سلسلة من الآليات الدفاعية التي تم وضع طبقات لحماية البيانات والمعلومات القيمة.

ما المقصود بنموذج الاتصال البيني للأنظمة المفتوحة (OSI)؟

نموذج OSI هو إطار مفاهيمي يستخدم لوصف وظائف نظام الشبكات. يميز نموذج OSI وظائف الحوسبة في مجموعة عالمية من القواعد والمتطلبات من أجل دعم قابلية التشغيل البيني بين المنتجات والبرامج المختلفة. في النموذج المرجعي لـ OSI، تنقسم الاتصالات بين نظام الحوسبة إلى سبع طبقات مختلفة من التجريد: الطبقة المادية، وربط البيانات، والشبكة، والنقل، والجلسة، والعرض التقديمي، والتطبيق.

ما المقصود بنظام منع التسلل (IPS)؟

إن نظام IPS هو شكل من أشكال أمان الشبكة يعمل على اكتشاف التهديدات المحددة ومنعها. عادةً ما يتم تكوين نظام IPS لاستخدام عدد من الأساليب المختلفة لحماية الشبكة من الوصول غير المصرح به. تشمل:

نهج قائم على التوقيع: يستخدم النهج القائم على التوقيع توقيعات محددة مسبقًا لتهديدات الشبكة المعروفة. عند بدء هجوم يطابق أحد هذه التوقيعات أو الأنماط، يتخذ النظام الإجراء اللازم.

يستند إلى الشذوذ: يراقب النهج المستند إلى الشذوذ بحثًا عن أي سلوك غير طبيعي أو غير متوقع على الشبكة. إذا تم اكتشاف خلل ما، يحظر النظام الوصول إلى المضيف المستهدف على الفور.

يستند إلى السياسات: يتطلب هذا النهج من المسؤولين تكوين سياسات الأمان وفقًا لسياسات الأمان للمؤسسة والبنية التحتية للشبكة. عندما يحدث نشاط ينتهك سياسة أمنية، يتم تشغيل تنبيه وإرساله إلى مسؤولي النظام.

كيف تعمل أنظمة منع التسلل؟

تعمل أنظمة منع التسلل من خلال فحص جميع حركة مرور الشبكة. هناك عدد من التهديدات المختلفة التي تم تصميم نظام IPS لمنعها، بما في ذلك:

- هجوم حرمان الخدمة (DoS)

- وهجوم حرمان الخدمة الموزع (DDoS)

- أنواع مختلفة من الاستغلال الديدان

- الفيروسات

ما المقصود بالربط الشبكي بين الفروع؟

يشير ربط الفروع إلى العناصر المستخدمة لتوزيع المعلومات إلى المواقع البعيدة والمتاجر والفروع ومراكز البيانات ومن بينها.