أكثر من 12 آلاف عميل يثبتون صحة اختيارنا

الدفاع المحيطي غير كاف. قم بتأمين البيانات في كل مكان بدقة متناهية.

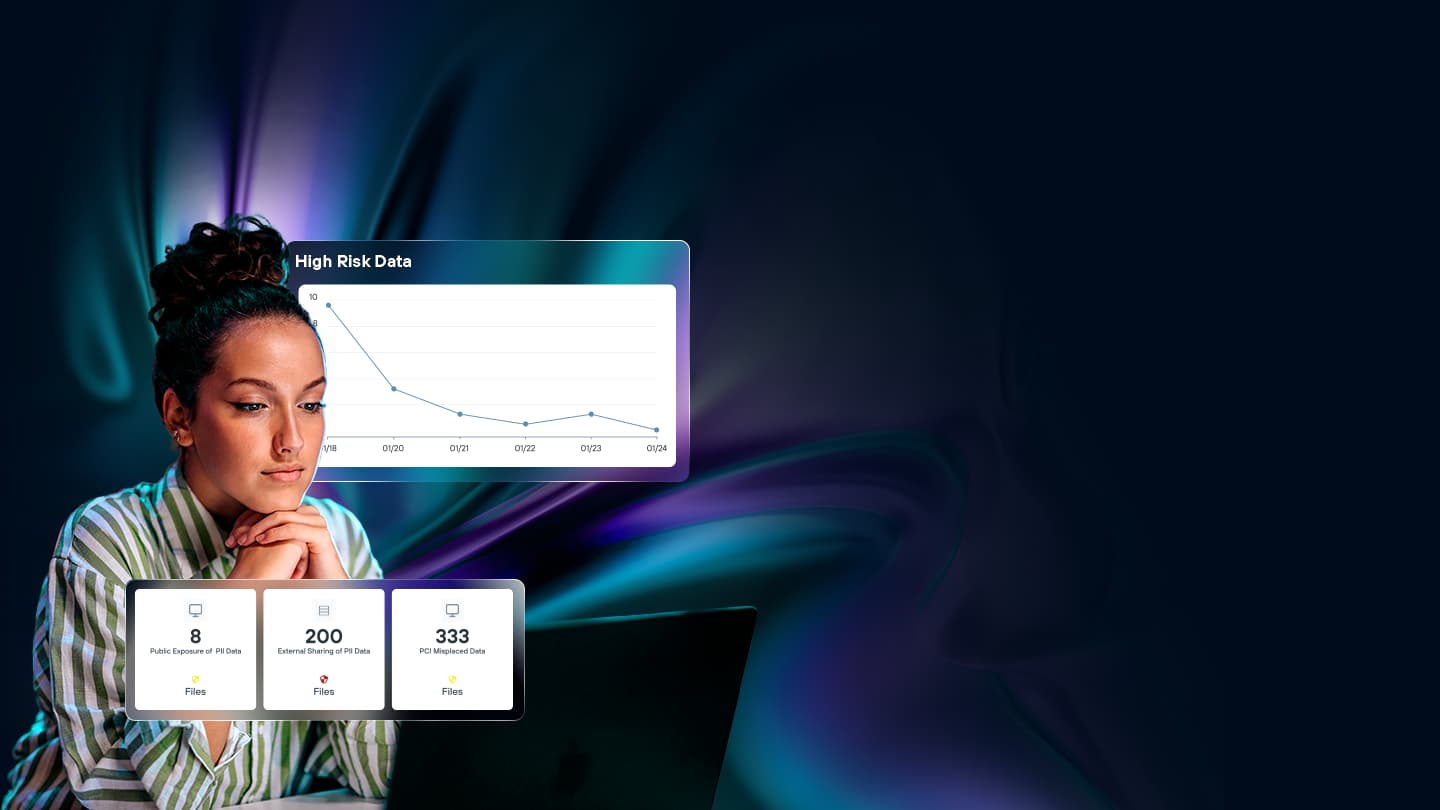

يستخدم برنامجنا للكشف عن البيانات والاستجابة (DDR) التصنيف المدعوم بالذكاء الاصطناعي والمراقبة المستمرة للكشف الديناميكي عن تسرب البيانات ومنعه. لا تحدد المخاطر فقط؛ بل حدد أولوياتك وعجل من المعالجة.

Forcepoint DDR مثالي لمساعدة الشركات:

اكتشاف الاختراقات المحتملة للبيانات والتهديدات الداخلية والاستجابة لها

حماية البيانات الحساسة قيد الاستخدام بشكل ديناميكي

احصل على رؤية شاملة عبر السحب ونقاط النهاية

وفر المال من خلال منع الاختراقات

استكشاف Forcepoint DDR

شاهد برنامج الكشف عن البيانات والاستجابة (DDR) الخاص بنا قيد التنفيذ. قم بجولة في النظام الأساسي وتعرف على كيفية حمايته للبيانات المهيكلة وغير المهيكلة.

لماذا تستخدم حلاً للكشف عن البيانات والاستجابة؟

التصنيف بالثقة

تعزيز سياق البيانات من خلال استخدام AI Mesh لفهم أهميتها وحساسيتها الفريدة.

الكشف عن التهديدات مبكراً

تقليل متوسط الوقت اللازم للكشف من خلال المراقبة المستمرة لمشاركة الملفات وإعادة تسميتها ونقلها.

تغطية نقاط النهاية والسحابة

توسيع نطاق الرؤية والإنفاذ لتشمل الخدمة السحابية ونقطة النهاية للحصول على تغطية واسعة.

الحد من التنبيهات الإيجابية الكاذبة

تحديد أولويات التنبيهات بناءً على الشدة لتحسين الوقت المتوسط للاستجابة.

هل بياناتك في خطر؟

يكتشف تقييم مخاطر البيانات التهديدات التي تهدد بياناتك بشكل استباقي، سواء كانت ملفات حساسة غير مصنفة أو مستخدمين ذوي أذونات زائدة. احصل على تقييم مجاني لمخاطر البيانات من خلال Forcepoint لمشاهدة DSPM قيد التنفيذ والتعرف على مدى أمان بياناتك.

مشاهدة الفيديو

الدقة المتناهية والشفافية في إعداد التقارير

قال إندا كيني، الرئيس التنفيذي للعمليات (CTOO) في FBD Insurance، إن فرقه المعنية بأمن تقنية المعلومات وحماية البيانات قد اعتمدت DSPM وDDR نظراً لقدرتها على التحكم في البيانات المهمة وإبلاغ الجهات التنظيمية بالنشاط.

لماذا Forcepoint للكشف عن البيانات والاستجابة؟

راقب أنشطة البيانات على مدار الساعة وطوال أيام الأسبوع عبر مشهدك الرقمي بأكمله. يتتبع DDR أنماط الوصول إلى الملفات ومشاركة السلوكيات وحركات البيانات في الوقت الفعلي، ما ينبه فرق الأمن إلى الأنشطة التي قد تشير إلى التهديدات الداخلية أو محاولات الاختراق قبل أن تخرج البيانات الحساسة من سيطرتك.

يستخدم محرك التصنيف الذي يشغل Forcepoint DDR تقنية AI Mesh الخاصة بنا لتوفير تصنيف عالي الدقة. تستخدم AI Mesh مزيجًا من نموذج لغوي صغير للذكاء الاصطناعي وأدوات تصنيف الشبكات العصبية والذكاء الاصطناعي التنبؤي ومكونات البيانات الأخرى لتحسين الدقة.

يمكن تكوين Forcepoint DDR كإضافة إلى Forcepoint DSPM. وهي توفر معًا تحديد وتصنيف ومنع التهديدات بشكل مستمر، مع تغطية تمتد عبر المؤسسة.

ما يقوله عملاء DDR

ما يقوله عملاء DDR

الأسئلة الشائعة

What are the business benefits of DDR?

Forcepoint DDR helps prevent costly data breaches by detecting real threats earlier and focusing teams on the highest-risk events, which reduces incident impact, investigation time, and overall security operations cost.

It also increases confidence in digital transformation – cloud adoption, remote work, and AI/GenAI use – by providing continuous visibility into sensitive data and clear reporting that supports executive, customer and regulatory requirements.

Why is DDR important?

Forcepoint Data Detection and Response (DDR) is important because it continuously monitors how sensitive data is actually used across endpoints and cloud environments so you can spot and stop indicators of a breach while they’re happening, not months later. Traditional controls often leave a “visibility gap” around data-in-use. DDR closes that gap with real-time monitoring, AI-powered classification and automated responses to suspicious activity. It combines context from data, user behavior and permissions to reduce attacker dwell time, mitigate insider threats and prevent data exfiltration.

How does DDR detect threats or risky behavior?

Forcepoint DDR detects threats by continuously analyzing data events such as reads, views, creations, permission changes, renaming and sharing activities. It rescans items when significant changes occur and evaluates for anomalies and policy violations that indicate misuse, insider threats, compromised accounts or emerging exfiltration patterns.

Forcepoint AI Mesh adds context to distinguish normal business use from risky actions, then generates prioritized alerts and recommended or automated remediation steps to help security teams respond before data leaves your control.

How fast can DDR detect data exfiltration attempts?

DDR is designed for continuous, near-real-time monitoring and alerting. It tracks file access, movement and sharing 24/7 and raises alerts as soon as relevant risky events are observed and evaluated.

كيف يساعد DDR المؤسسات على وقف فقدان البيانات ومعالجة الثغرات الأمنية؟

يدعم Forcepoint DDR قوالب محددة مسبقًا للكشف عن التعرض للبيانات الحساسة، مثل: PII وPCI وPHI. تعمل هذه القوالب على تبسيط عمليات التدقيق وإعداد تقارير الامتثال، مع المراقبة المستمرة وتاريخ البيانات التفصيلي.

Can DDR prevent data leaks in cloud apps?

Yes. Forcepoint DDR extends monitoring and protection to supported cloud and SaaS environments, using AI-powered classification and continuous analysis of file activities (such as uploads, shares, and permission changes) to detect and help prevent data exfiltration.

Does DDR use AI in its threat-detection capabilities?

Yes. The classification system in Forcepoint DDR is powered by AI Mesh, which provides high accuracy, a better understanding of context, and risk scores across monitored environments. This AI-native approach improves detection quality (fewer false positives, better prioritization) and enables automated or guided responses to suspicious data activity, making DDR materially more effective than static rule-only monitoring.

What types of data does DDR monitor and protect?

Forcepoint DDR monitors both structured and unstructured data, with specific focus on sensitive information such as PII, PHI and PCI data, as well as business-critical intellectual property. It tracks data across supported cloud and endpoint sources, following how files and records are created, accessed, modified, renamed, shared, or deleted. Using its proprietary AI Mesh data classification, it continuously identifies and prioritizes at-risk data wherever it resides.

كيف يتكامل Forcepoint DDR مع أدوات الأمان الأخرى؟

Forcepoint DDR هو إضافة مهمة لحل Forcepoint DSPM، ما يتيح المراقبة المستمرة للبيانات قيد الاستخدام. يؤدي دمج Forcepoint DSPM وDDR مع Forcepoint DLP إلى إنشاء نظام بيئي شامل لأمان البيانات، ما يحمي البيانات أينما كانت وكيفية الوصول إليها أو تغييرها مع مرور الوقت. كما يتكامل Forcepoint DDR بسلاسة مع حلول SIEM وSOAR من خلال خطابات الويب لتحسين الاستجابة للحوادث وإدارة التهديدات.

What does DDR solve that DLP and SIEM don’t do?

Forcepoint DDR focuses on data-in-use and data behavior, delivering continuous monitoring, rich context and dynamic response where traditional DLP and SIEM have blind spots. DLP is optimized to enforce policies on data-in-motion (email, web, endpoints, etc.), and SIEM aggregates logs and alerts from many systems. DDR adds deep, AI-driven understanding of sensitive data and its lineage plus targeted response actions across clouds and endpoints. DDR enhances DLP and SIEM, augmenting them with highly accurate, context-centric intelligence and automating remediation when suspicious activities begin to take place. In combination, the three tools form the foundation for an effective data security strategy.

How does DDR support compliance and auditing?

Forcepoint DDR supports compliance by continuously monitoring exposure of regulated data such as PII, PHI, and PCI, using predefined detection templates and AI-driven classification aligned to common privacy and industry frameworks. This ensures faster identification of non-compliant data handling across monitored sources.

For auditors and regulators, Forcepoint DDR maintains detailed histories of data activities and risk events, enabling transparent reporting on who accessed what, how data moved, and which remediation actions were taken. This directly supports audits for GDPR, HIPAA, PCI DSS, CCPA and similar mandates.

كيف يدعم Forcepoint DDR الامتثال للوائح العالمية لحماية البيانات؟

يستخدم DLP أدوات متعددة لتحديد المعلومات الحساسة داخل بيئة تقنية المعلومات، ومراقبة تدفق البيانات داخل المؤسسة ومنها، ومنع البيانات الحساسة من مغادرة المؤسسة بناءً على سياسات الأمان.