Oltre 12.000 clienti non possono sbagliarsi

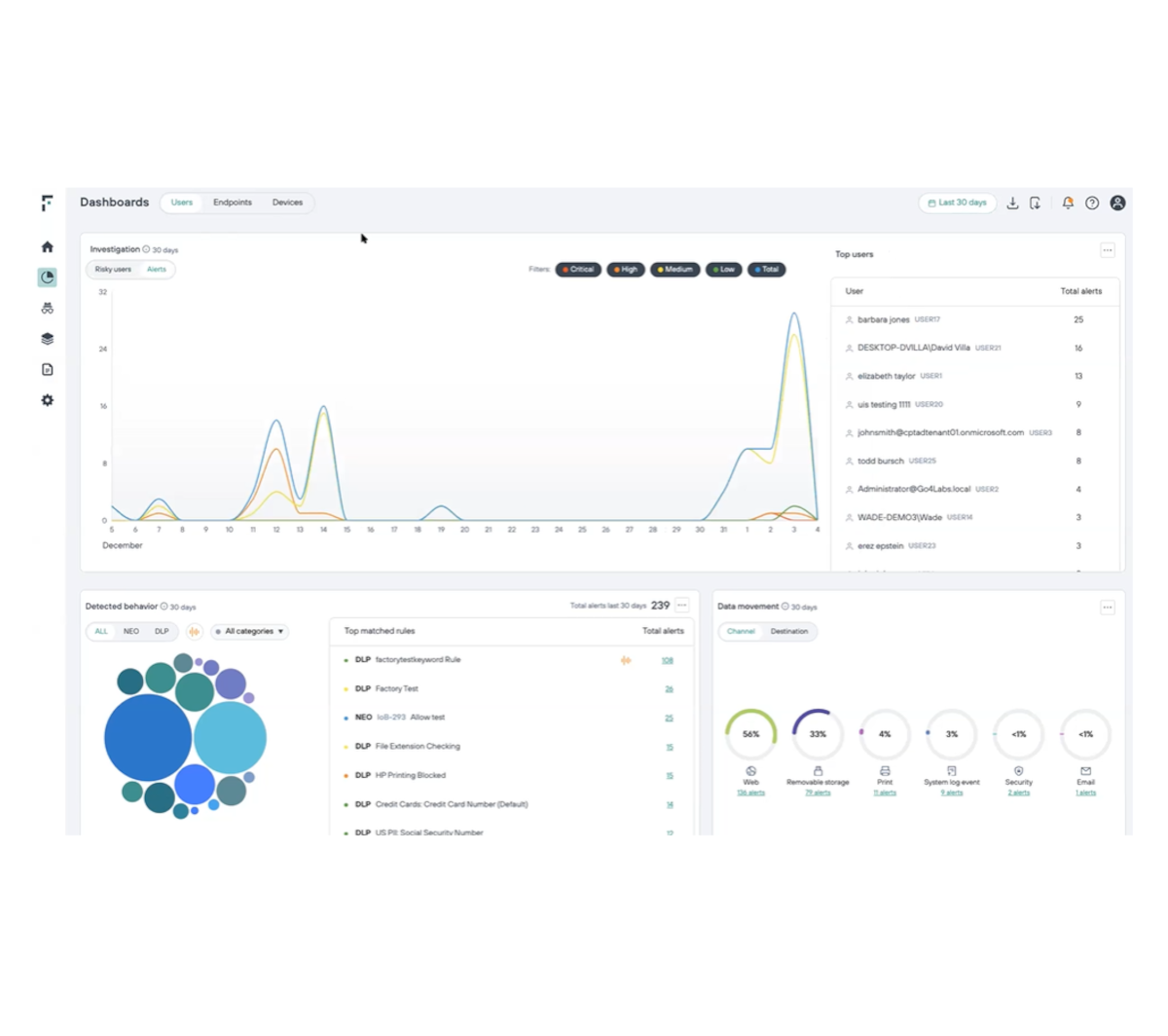

Individua il rischio posto dagli insider non appena è possibile rilevarlo

Ottieni una visibilità accurata sulle interazioni degli utenti con i dati critici

Elimina i punti ciechi pericolosi, offrendo una visione completa quando gli utenti tendono ad assumere comportamenti a rischio

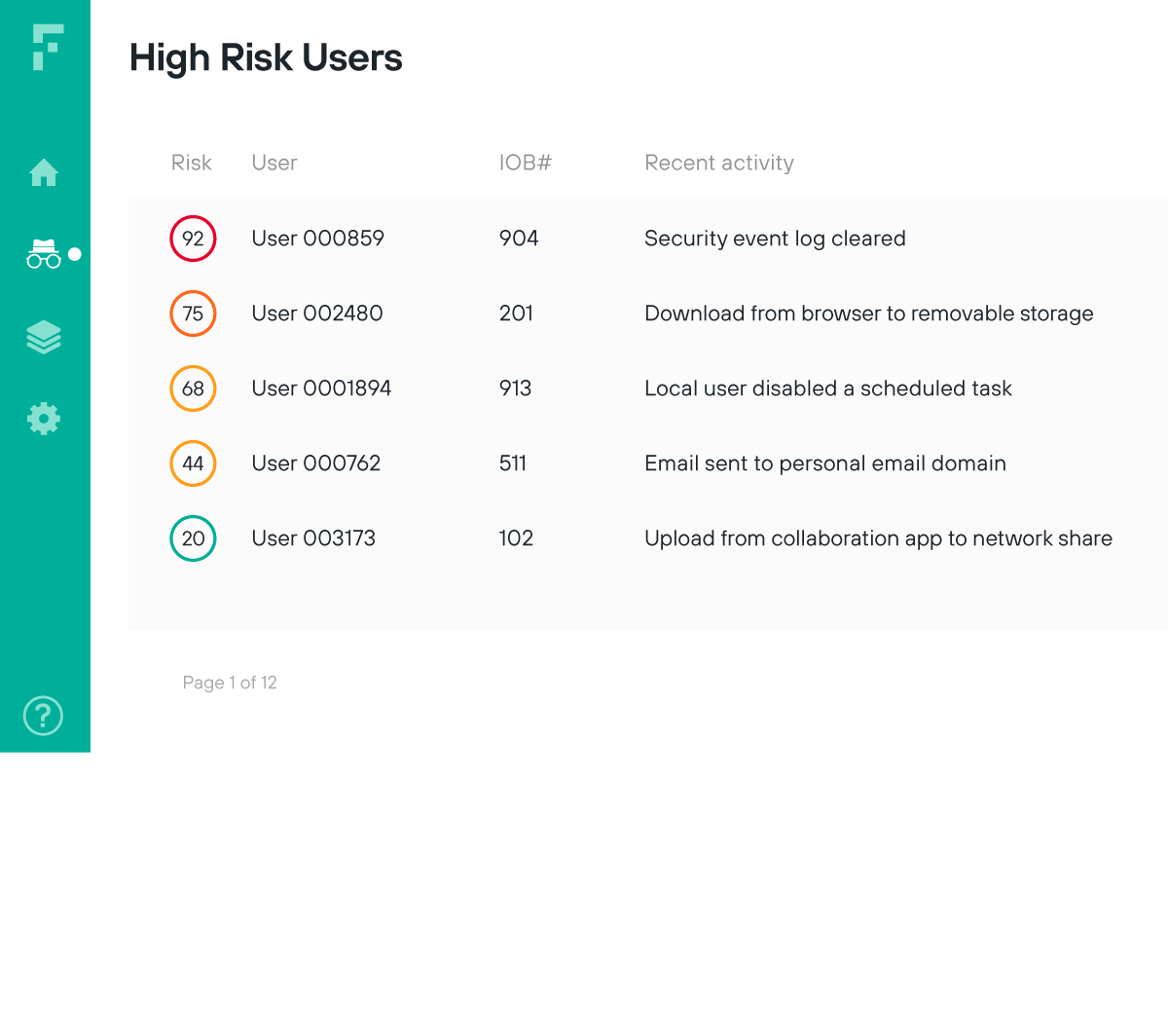

Comportamenti e intenzioni degli utenti diventano comprensibili con una valutazione del rischio sempre aggiornata

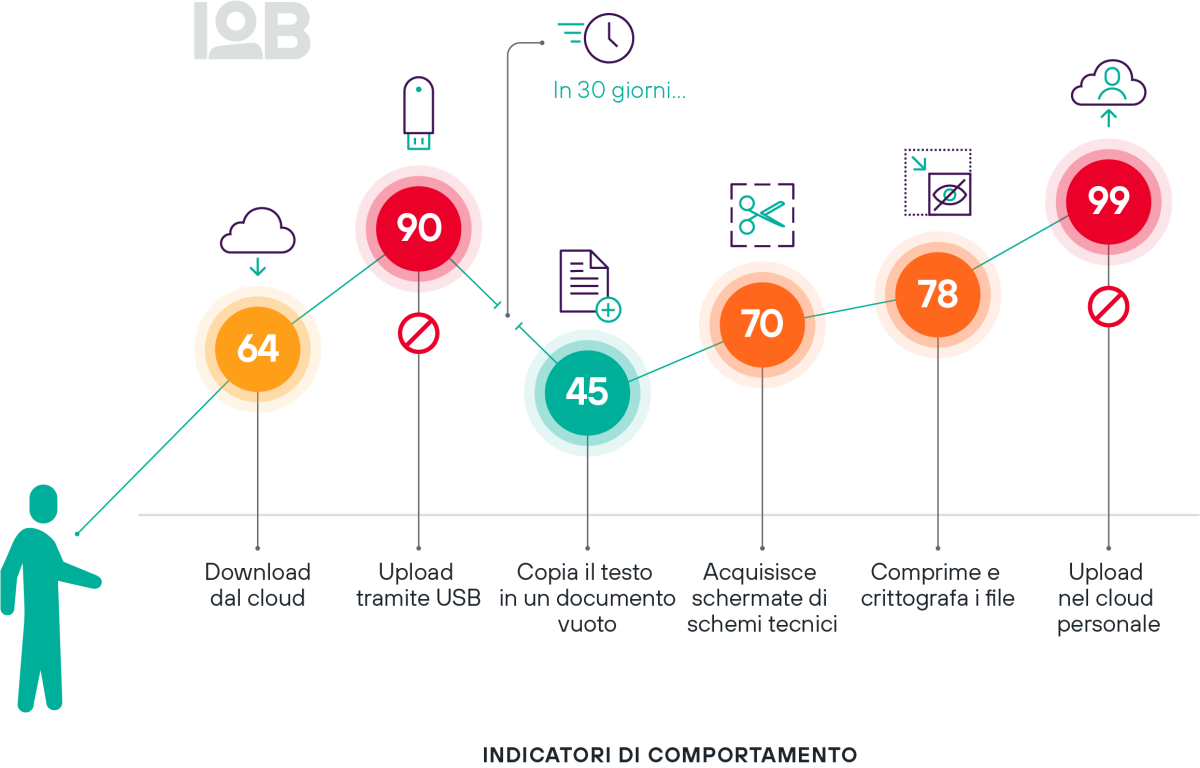

Sblocca ampie funzionalità di monitoraggio con oltre 100 indicatori di comportamento (IoB)

DATASHEET

Adotta un modello Zero Trust con convalida continua dell’utente

Per consentire un approccio alla sicurezza Zero Trust effettivo, identifica il rischio derivante dagli utenti autorizzati e sensibilizza gli analisti in merito ai comportamenti insoliti non appena è possibile rilevarli

Limita l’accesso in base ad attività d’uso insolite che potrebbero essere indice di compromissione

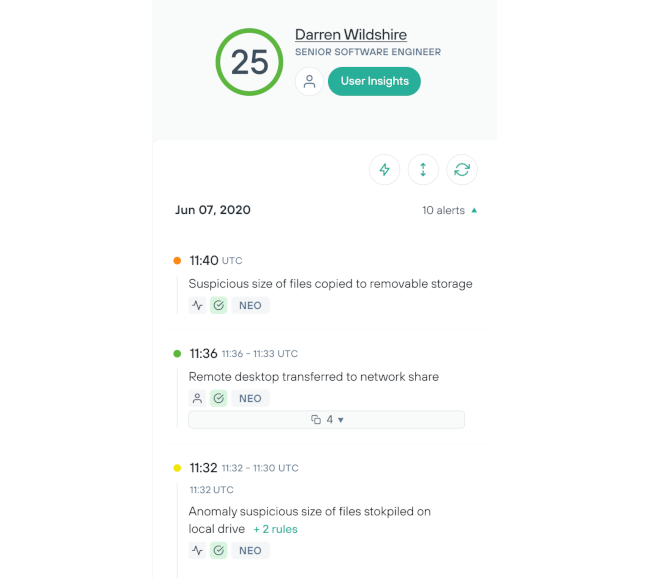

Convalida il rischio utente tramite il monitoraggio in tempo reale dell’interazione in corso tra utente e dati

INFOGRAPHIC

Massimizza l’efficienza degli analisti della sicurezza e riduci i falsi allarmi

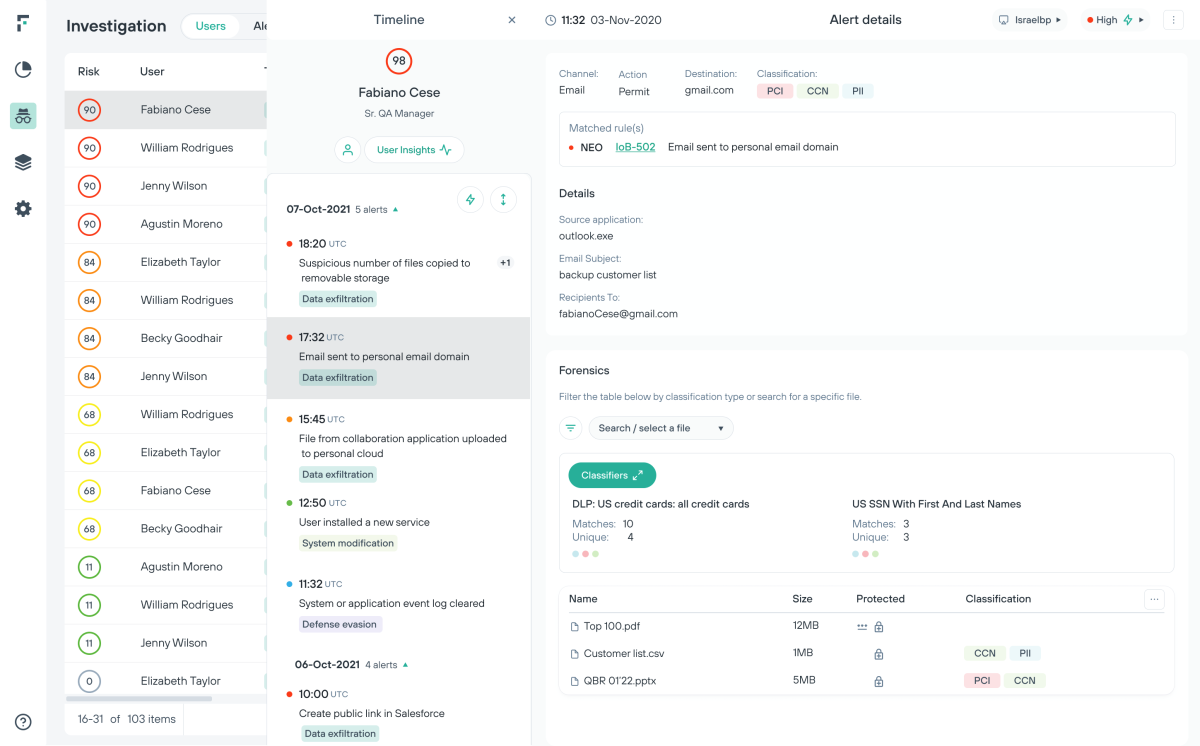

Con la Risk-Adaptive Protection, la protezione dei dati aziendale passa da un approccio incentrato sugli eventi a uno incentrato sul rischio.

Anticipa l’evento di esfiltrazione orchestrando gli adeguamenti delle policy a livello di utente

Aumenta l’efficienza delle indagini e la capacità di apprendimento

Analizza in modo facile ed efficiente il rischio posto dagli insider

Riduci la necessità di punti di contatto manuali tramite un agevole processo di implementazione e l’automazione personalizzata.

L’automazione e l’eliminazione dei falsi positivi accrescono la capacità degli analisti di indagare sugli utenti

Un’infrastruttura cloud di facile manutenzione e la distribuzione degli agenti in 30 secondi alleggeriscono l’impegno del personale

Rispondi alle minacce emergenti in tempo reale

Previeni l'esfiltrazione dei dati adattando automaticamente i tuoi criteri di sicurezza per bloccare il comportamento rischioso degli utenti.

Riducigli gli allarmi falsi positivi e recupera il tempo dedicato all'analisi degli incidenti.

Consenti agli utenti a basso rischio di accedere alle informazioni di cui hanno bisogno tenendo a bada potenziali minacce.

Automatizza la sicurezza dei dati in tempo reale attraverso il monitoraggio continuo dell'attività degli utenti.

La guida pratica alla tecnologia della prevenzione dalla perdita di dati

Scopri gli otto passaggi collaudati per implementare il software Data Loss Prevention (DLP) per aziende di qualsiasi dimensione con la nostra guida pratica.

Consigliato dagli analisti.

Approvato dagli utenti.

Forcepoint è costantemente classificato tra i migliori fornitori di software di prevenzione della perdita dei dati e di sicurezza dei dati da utenti e analisti del settore.

Forcepoint è stata nominata Leader nell'IDC MarketScape: Worldwide DLP 2025 Vendor Assessment.

Forcepoint è stata nominata 2024 Global DLP Company of the Year per il secondo anno consecutivo da Frost & Sullivan.

Forcepoint è stata riconosciuta come Strong Performer in The Forrester Wave™: Data Security Platforms, primo trimestre 2025

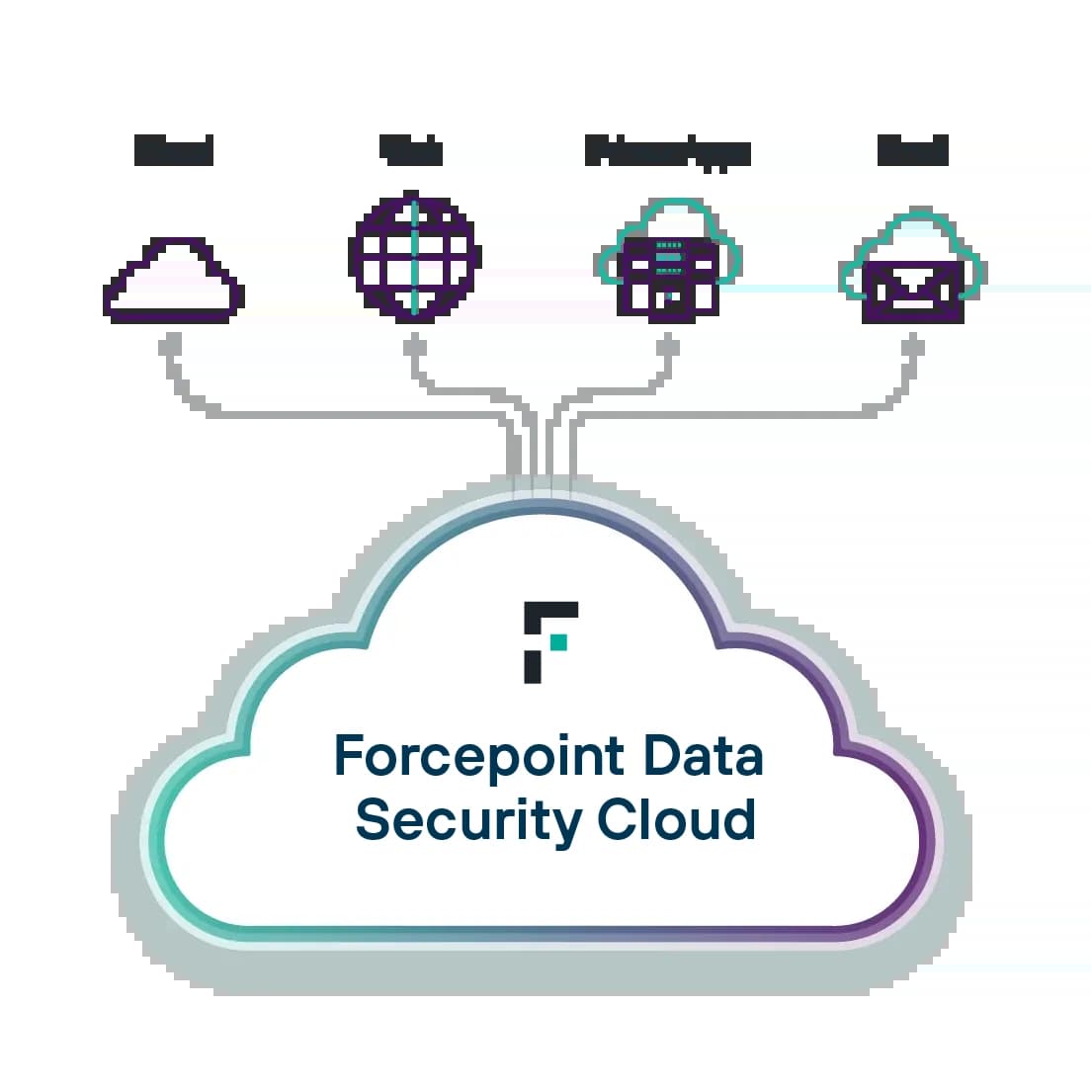

La protezione dei dati di nuova generazione

Proteggi i dati ovunque con Forcepoint. Previeni le violazioni e semplifica la conformità utilizzando l'IA per potenziare il rilevamento e la classificazione dei dati, unificando la gestione delle policy e adattandoti al rischio in tempo reale.

Enterprise DLP: Imposta, scala e automatizza le policy per la protezione dei dati da una piattaforma centralizzata e intuitiva.

Forcepoint Data Visibility: offre una visione panoramica sui dati non strutturati nell’intera organizzazione.

Data Classification: Sviluppa una maggiore precisione ed efficienza nella classificazione dei dati con l'aiuto di AI e ML.

Scopri le best practice di Risk Adaptive Protection

RISORSE SULLA RISK ADAPTIVE PROTECTION

Data Security Everywhere - Automate Data Security Management with Risk-Adaptive Protection

Guardare il VideoCompetitive DLP Risk-Adaptive Protection Feature Comparison

Visualizzare la Scheda TecnicaRisk-Adaptive Protection: Personalized Automation Solution for Forcepoint DLP

Leggere il Riassunto della Soluzione