Plus de 12 000 clients ne peuvent pas se tromper

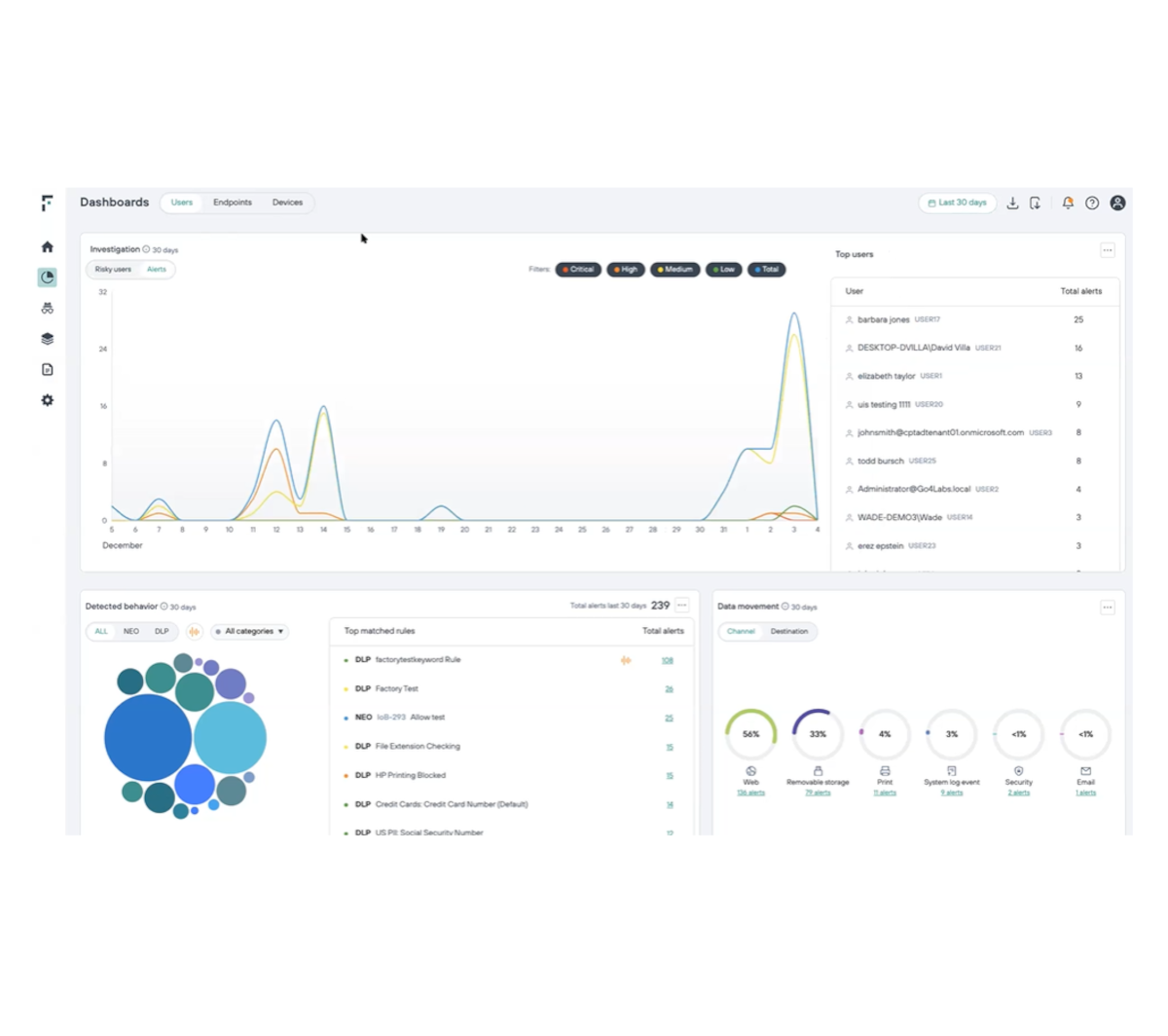

Découvrez les risques internes dès le premier point de détection

Obtenez une visibilité plus significative des interactions des utilisateurs avec les données critiques

Éliminez les angles morts dangereux et gagnez une vision complète des tendances de comportement à risque des utilisateurs

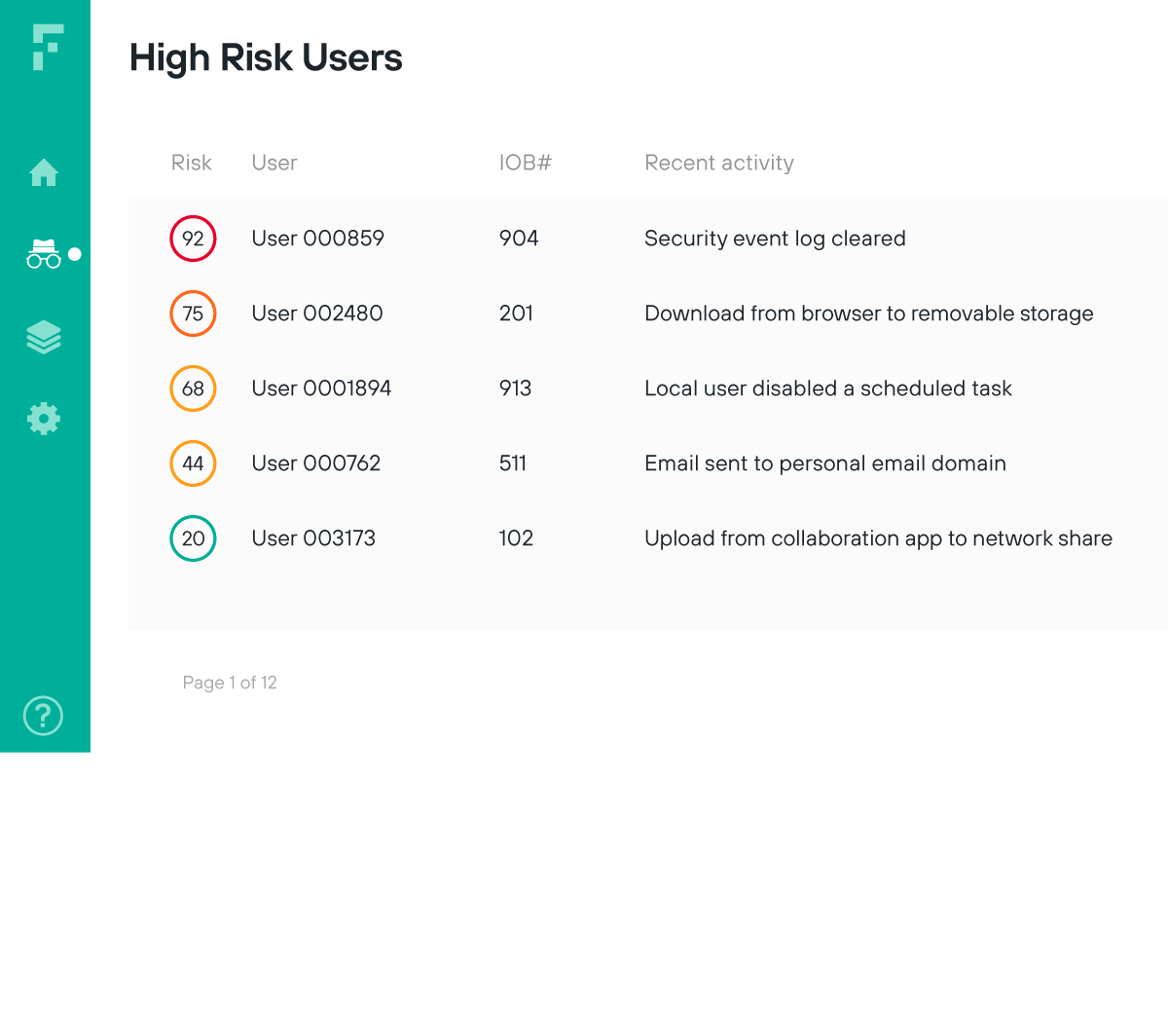

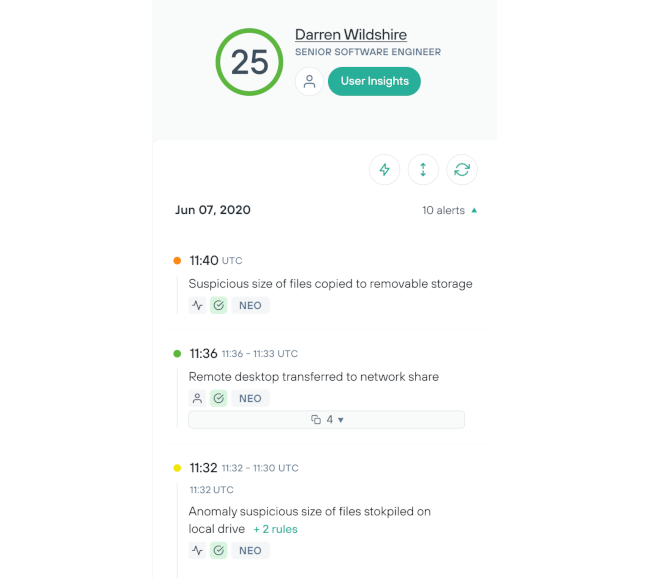

Comprenez les comportements et les intentions des utilisateurs grâce à une notation des risques actualisée en permanence

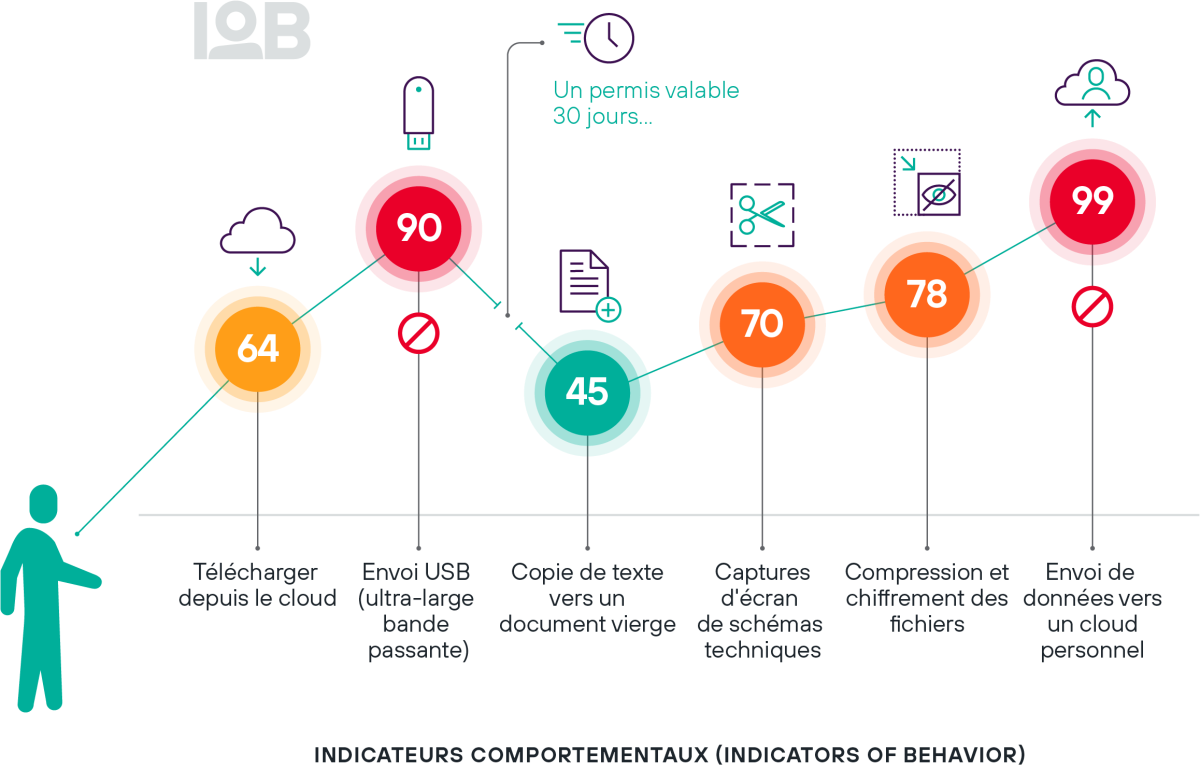

Gagnez de larges capacités de surveillance grâce à plus de 100 indicateurs comportementaux

DATASHEET

Déployez un modèle Zero Trust avec une validation permanente des utilisateurs

Détectez les risques rencontrés par les utilisateurs autorisés et alertez les analystes des comportements inhabituels dès le premier point de détection, pour une approche de la sécurité véritablement Zero Trust

Limitez l'accès si l'utilisateur manifeste des activités inhabituelles prouvant une compromission

Validez les risques posés par les utilisateurs en surveillant constamment en temps réel les interactions entre utilisateurs et données

INFOGRAPHIC

Maximisez l’efficacité des analystes de sécurité et réduisez la fatigue engendrée par un excès d’alertes

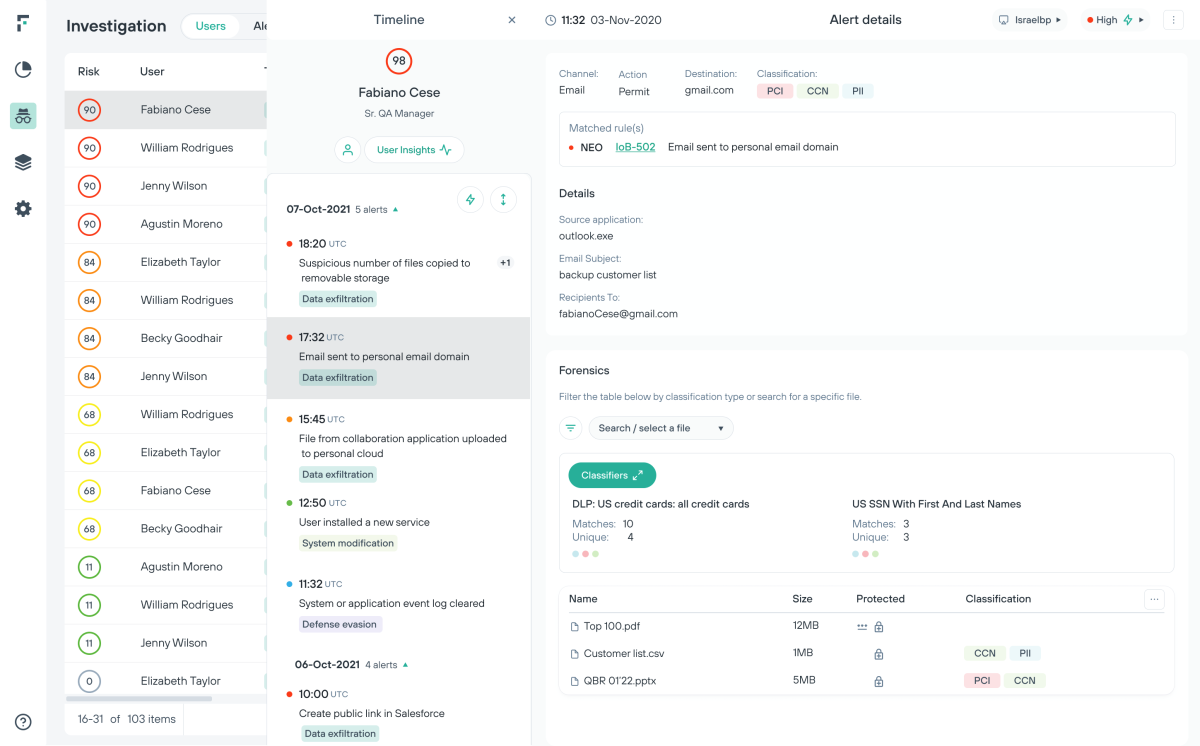

La Risk-Adaptive Protection fait évoluer l’approche de la protection des données, aujourd’hui, qui est centrée sur les événements, vers une approche centrée sur les risques

Anticipez l’exfiltration grâce à l’orchestration des ajustements des politiques pour chaque utilisateur

Soyez plus efficace lors des enquêtes et augmentez la capacité d'apprentissage

Enquêtez aisément et efficacement sur les risques posés par les menaces internes

Réduisez les points de contact manuels grâce à un processus de déploiement simple et à une automatisation personnalisée

Augmentez la capacité des analystes à enquêter sur les utilisateurs grâce à l'automatisation et à l'élimination des faux positifs

Libérez votre personnel informatique grâce à une infrastructure cloud facile à maintenir et à avec des agents se déployant en trente secondes

Répondre aux menaces émergentes en temps réel

Empêchez l’exfiltration de données en adaptant automatiquement vos politiques de sécurité pour bloquer les comportements à risque des utilisateurs.

Réduisez les faux positifs et récupérez le temps consacré à l’analyse des incidents.

Permettez aux utilisateurs à faible risque d’accéder aux informations dont ils ont besoin tout en tenant les menaces potentielles à distance.

Automatisez la sécurité des données en temps réel grâce à la surveillance permanente de l'activité des utilisateurs.

Guide pratique sur la prévention de la perte des données

Découvrez les huit étapes éprouvées pour mettre en œuvre le logiciel Data Loss Prevention (DLP) pour une entreprise de toute taille avec notre guide pratique.

Recommandé par les analystes.

Approuvé par les utilisateurs.

Forcepoint est régulièrement classé parmi les meilleurs logiciels de prévention de la perte des données et fournisseurs de logiciels de sécurité des données par les utilisateurs et les analystes de l'industrie.

Forcepoint a été nommé leader dans l’évaluation IDC MarketScape: Worldwide DLP 2025 Vendor Assessment.

Pour la deuxième année consécutive, Forcepoint a été nommée 2024 Global DLP Company of the Year par Frost & Sullivan.

Forcepoint reconnu comme un acteur de premier plan dans The Forrester Wave™ : Data Security Platforms, T1 2025.

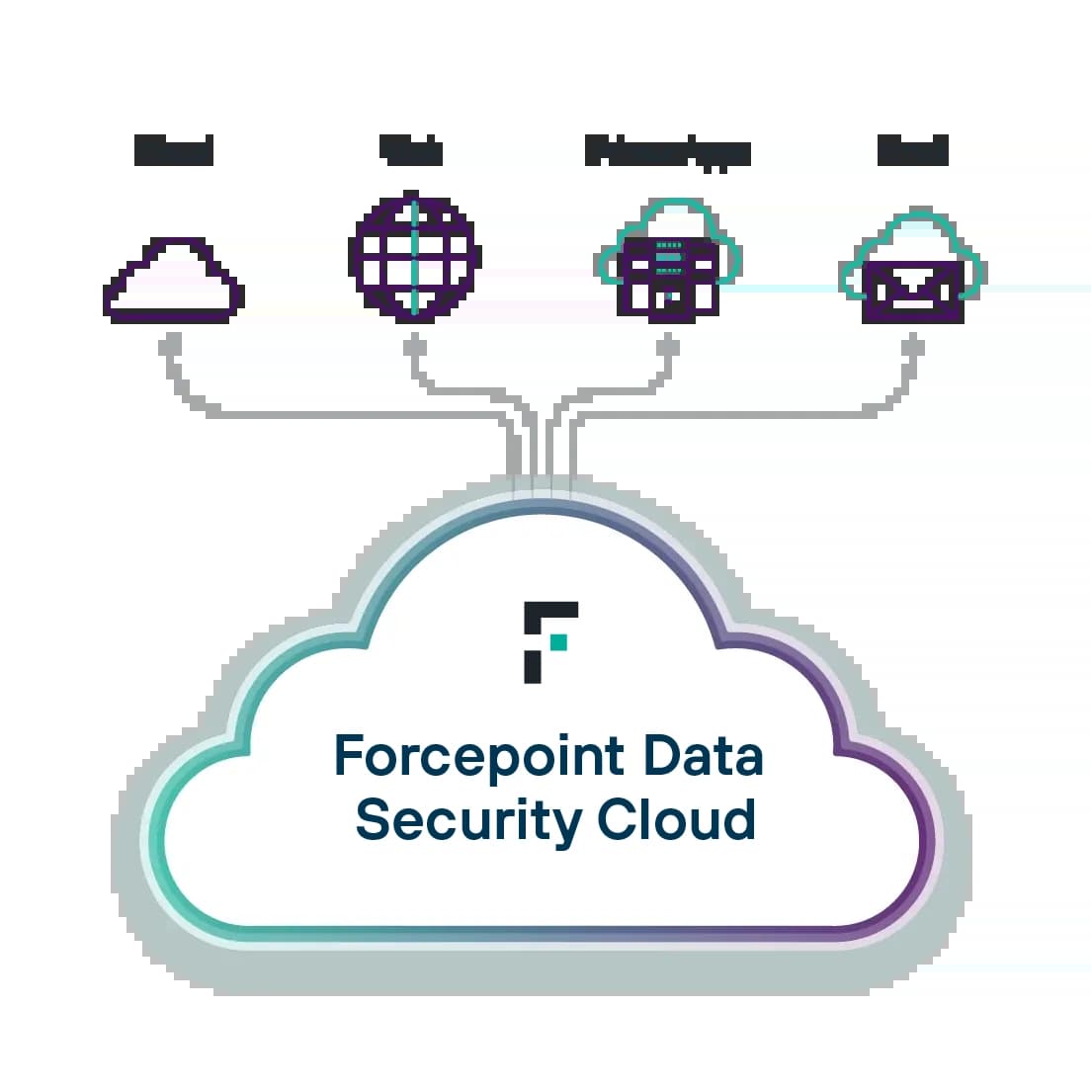

La nouvelle génération de sécurité des données

Sécurisez les données partout avec Forcepoint. Prévenez les violations et simplifiez la conformité en utilisant l'IA pour alimenter la découverte et la classification des données, en unifiant la gestion des politiques et en vous adaptant aux risques en temps réel.

Enterprise DLP: Définissez, faites évoluer et automatisez les politiques de protection des données à partir d'une plateforme centralisée et facile à utiliser.

Forcepoint Data Visibility: Gagnez une vue panoramique des données non structurées au sein de votre organisation.

Data Classification: Développez plus de précision et d'efficacité dans la classification des données à l'aide de l'IA et de l'apprentissage automatique.

RESSOURCES RISK ADAPTIVE PROTECTION

Lire sur le sujet des meilleures pratiques de Risk Adaptive Protection

Data Security Everywhere - Automate Data Security Management with Risk-Adaptive Protection

Voir la VidéoCompetitive DLP Risk-Adaptive Protection Feature Comparison

Voir la Fiche TechniqueRisk-Adaptive Protection: Personalized Automation Solution for Forcepoint DLP

Lire le Résumé de la Solution