Protezione dal rischio interno

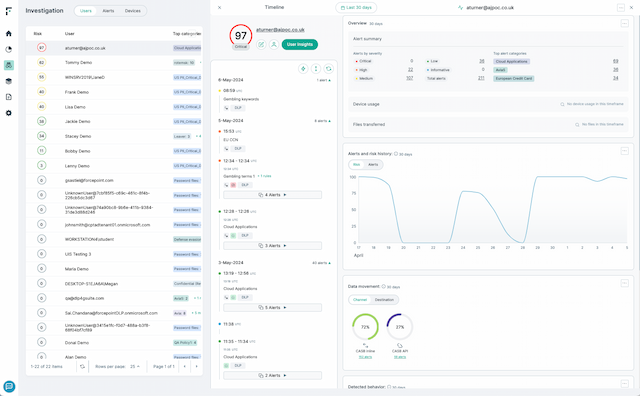

Rilevamento dei rischi in tempo reale.

Applicazione dellepolitiche istantanea.

Blocca le violazioni.

Monitora il comportamento degli utenti

Ottieni il contesto sulle azioni degli utenti su app e canali

Monitora e rileva le anomalie per ciascun singolo utente con oltre 150 indicatori di comportamento

Monitora continuamente il rischio degli utenti in tempo reale

Adatta automaticamente i controlli

Regola dinamicamente le politiche DLP in base al livello di rischio dell'utente

Blocca o limita le azioni sensibili quando il rischio raggiunge i picchi

Evita il blocco eccessivo degli utenti fidati per consentire loro di lavorare liberamente sicurezza

Le regole statiche non possono fermare le minacce interne

Gli strumenti DLP tradizionali trattano ogni violazione nello stesso modo, mancando il contesto relativo all'intento dell'utente e creando stanchezza degli avvisi. I team di sicurezza hanno bisogno di un approccio più intelligente e consapevole del rischio che cambia in base al comportamento degli utenti.

Mancanza di visibilità sull'intento degli utenti sicurezza sicurezza

Troppi falsi positivi e avvisi

I controlli unici e adatti a tutti ostacolano gli utenti sicuri e produttivi

Le minacce interne passano sotto il radar finché non è troppo tardi sicurezza sicurezza sicurezza

Trasforma le informazioni in azione con l'automazione sicurezza sicurezza

Forcepoint Risk-Adaptive Protection analizza il comportamento, calcola il rischio degli utenti e regola automaticamente i controlli delle politiche, consentendoti di bloccare le minacce senza rallentare la tua attività.

Tieni traccia e valuta il rischio degli utenti in tempo reale

Monitora continuamente il comportamento degli utenti e aggiorna le valutazioni del rischio dinamico in base alle anomalie, alle violazioni delle politiche o ai segnali contestuali come l'ora del giorno, le posizioni dei file o il volume di dati.

Regola dinamicamente l'applicazione DLP

Le politiche si adattano automaticamente in base al rischio. Per gli utenti ad alto rischio, le azioni come il caricamento o il download dei file possono essere bloccate o limitate. Gli utenti a basso rischio rimangono produttivi registrando le loro azioni.

Riduci i falsi positivi e gli avvisi della stanchezza

Concentrando gli avvisi e le azioni delle politiche sul comportamento ad alto rischio, gli analisti danno la priorità alle minacce vere ed evitano di inseguire il rumore.

Migliora le indagini sulle minacce interne con il contesto sicurezza

Ottieni visibilità sul motivo per cui sono state intraprese le azioni. RAP fa emergere il contesto comportamentale e i trigger delle politiche per velocizzare le indagini e supportare le revisioni legali o di conformità.

Consigliato dagli analisti.

Approvato dagli utenti.

Le soluzioni di protezione dei dati di Forcepoint sono costantemente classificate tra le migliori del settore dagli analisti e dai clienti.

Forcepoint è stata nominata Leader nell'IDC MarketScape: Worldwide DLP 2025 Vendor Assessment.

Forcepoint è stata nominata Global DLP Company of the Year 2024 per il secondo anno consecutivo da Frost & Sullivan.

Forcepoint è stata riconosciuta come Strong Performer in The Forrester Wave™: Data Security Platforms, primo trimestre 2025.

Tutto ciò che devi sapere sulla protezione dei dati

RIASSUNTO DELLA SOLUZIONE

Expose Hidden Threats with Forcepoint’s Free Data Risk Assessment

GUIDA

Executive Guide to DSPM

GUIDA

The Practical Executive's Guide to Data Security

SOLUTION BRIEF

Manage Risk in an Expanding Data Landscape