Mais de 12 mil clientes não poderiam estar errados

Proteja a rede contra ameaças avançadas.

O Forcepoint NGFW oferece segurança de rede líder do setor em escala. Implemente de qualquer lugar do mundo por meio do Secure Management Console (SMC) e unifique o gerenciamento de políticas, a resposta a incidentes e os relatórios em um único console.

Explore os modelos do Forcepoint NGFW

Série 3500

Ideal para grandes empresas, redes de campus e data centers

Até 66 interfaces

Taxa de transferência de firewall de até 600 Gbps

IPS e NGFW de até 140 Gbps

Série 3400

Ideal para redes de campus e data centers

Até 67 interfaces

Taxa de transferência de firewall de até 200-300 Gbps

Taxa de transferência de IPS e NGFW de até 15-35 Gbps

Série 2300

Ideal para escritórios de médio e grande porte

Até 30 interfaces

Taxa de transferência do firewall de até 145 Gbps

Taxa de transferência do IPS NGFW de até 37 Gbps

Série 2200

Ideal para escritórios de médio e grande porte.

Até 25 interfaces

Taxa de transferência de firewall de até 120 Gbps

Taxa de transferência de IPS NGFW de até 13,5 Gbps

Série 1200

Ideal para escritórios de médio e grande porte.

Até 17 interfaces

Taxa de transferência de firewall de até 65 Gbps

Taxa de transferência de IPS NGFW de até 5 Gbps

Série 350

Ideal para sites remotos e filiais (design de desktop).

Até 13 interfaces

Taxa de transferência de firewall 40 Gbps

Taxa de transferência de IPS NGFW 2 Gbps (N352) ou 4,1 Gbps (N355)

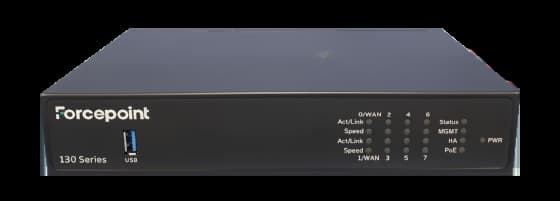

Série 130

Ideal for remote offices, branches and stores.

Até 8 interfaces

Taxa de transferência de firewall 8 Gbps

Taxa de transferência de IPS NGFW 1,600 Mbps

Série 120

Ideal para lojas físicas e filiais

Até 8 interfaces

Taxa de transferência de firewall 4 Gbps

Taxa de transferência de IPS NGFW 450 Mbps

Série 60

Ideal para escritórios remotos, filiais e lojas físicas

Até 4 interfaces

Taxa de transferência de firewall 2 Gbps

Taxa de transferência de IPS NGFW 350 Mbps

Datasheet do Forcepoint Next Generation Firewall (NGFW)

Leia mais sobre as especificações do Forcepoint NGFW, incluindo plataformas, recursos, proteção contra ameaças e funcionalidade de SD-WAN integrada.

Imagens de nuvem:

- Software unificado Forcepoint NGFW

- Amazon Web Services (AWS)

- Soluções Microsoft Azure

- Protege a comunicação norte-sul dentro/fora da nuvem e o tráfego SDN leste-oeste

Appliances virtuais:

- Software unificado Forcepoint NGFW

- Disponível para KVM e VMware ESXi e NSX

- Expansível para 64 CPUs

- Automatiza a microssegmentação da rede

- Pode ser agrupado com firewalls físicos

Global Network

20+

Countries

45+

Cluster Nodes

Clustering In a Way No One Else Can Do

Christian Keller, CISO at Huber + Suhner, lists reliability, clustering, and ability to navigate global compliance requirements among the top benefits of Forcepoint NGFW.

Por que Forcepoint NGFW?

Centralize o Gerenciamento com o SMC

Gerencie políticas de rede, identifique e evite incidentes de segurança em tempo real e analise o desempenho de appliances e aplicativos por meio do SMC

Proteja a Rede do Desconhecido

Combine a segurança líder do setor com gerenciamento de rede confiável por meio de controles de Zero Trust Network Access, Advanced Malware Detection and Protection (AMDP), prevenção de invasões e outros controles.

Implemente Appliances de Qualquer Lugar

Automatize, orquestre e dimensione a rede em qualquer lugar do mundo com uma ampla gama de appliances físicos e virtuais

Personalize e Escale com Interfaces de Rede Modulares

Os appliances NGFW de alta qualidade da Forcepoint montados em rack aceitam uma variedade de interfaces de rede extensíveis, fornecendo flexibilidade e adaptabilidade para uma nova infraestrutura de red

Equilibre as Demandas de Rede e Evite o Tempo de Inatividade

Construa resiliência e escalabilidade de rede fortes por meio de clustering de balanceamento de carga e suporte de múltiplos ISPs com roteamento com reconhecimento de aplicativos, incluindo a capacidade de atualizar software e appliances sem interrupções de serviço.

Por que os clientes escolhem o Forcepoint NGFW

Por que os clientes escolhem o Forcepoint NGFW

"Our costs - both for the project and maintenance - are going down because we don't need resources locally, we have centralized everything. If we want new service on a train, we define the policy then give the hardware to the operator, who installs it."

VR Group

Fique informado para proteger sua rede

Frequently Asked Questions

O que é um firewall?

Um firewall é um dispositivo de segurança de rede que monitora o tráfego de rede de entrada e saída e permite ou bloqueia pacotes de dados com base em um conjunto de regras de segurança. O objetivo de um firewall é estabelecer uma barreira entre sua rede interna e o tráfego de entrada de fontes externas (como a internet), a fim de bloquear o tráfego malicioso, como vírus e hackers.

Como funciona um firewall?

Os firewalls protegem o tráfego no ponto de entrada de um computador, chamado de portas, que é onde as informações são trocadas com dispositivos externos. Os firewalls analisam cuidadosamente o tráfego de entrada com base em regras preestabelecidas e filtram o tráfego proveniente de fontes inseguras ou suspeitas.

Por que os firewalls são importantes para as organizações?

Os firewalls ajudam a proteger sua rede contra ameaças. O Forcepoint NGFW fornece Network Security líder do setor em escala. Implemente de qualquer lugar do mundo por meio do Secure Management Console (SMC) e unifique o gerenciamento de políticas, a resposta a incidentes e os relatórios em um único console.

Quais são os recursos de um NGFW?

Os recursos de um NGFW incluem:

Inspeção profunda de pacotes: os NGFWs inspecionam os dados em cada uma das quatro camadas de comunicação TCP/IP – aplicativos, transporte, IP/rede e hardware/datalink. Isso permite que os firewalls de próxima geração operem com reconhecimento de aplicativos, um entendimento sobre quais aplicativos estão recebendo e gerando tráfego e os tipos de comportamento de usuários e aplicativos que podem ser esperados nesses padrões de tráfego.

Automação e orquestração: os NGFWs permitem a implementação automática e atualizações instantâneas que reduzem a carga administrativa das equipes de TI.

Detecção/prevenção de intrusões: os firewalls de próxima geração detectam e evitam ciberataques inspecionando o tráfego em camadas TCP/IP mais altas e monitorando possíveis ataques com base em comportamento anômalo ou assinaturas de ataque específicas.

Controle de aplicativos: os NGFWs fornecem visibilidade em tempo real sobre usuários e dados que interagem com aplicativos, permitindo que aplicativos de alto risco sejam identificados e bloqueados quando necessário.

Proteção contra Negação de Serviço distribuída (DDoS): os NGFWs são tecnologias baseadas em estados que verificam as características de cada conexão para detectar os muitos tipos diferentes de solicitações ilegítimas que podem constituir um ataque de DDoS.

Gerenciamento unificado de ameaças (UTM): as soluções NGFW oferecem serviços de segurança abrangentes que incluem antivírus, filtragem de conteúdo, infecção e mitigação de malware

Quais são os tipos de firewalls?

Os firewalls podem ser de software ou hardware, embora seja melhor ter os dois. Um firewall de software é um programa instalado em cada computador e regula o tráfego por meio de números de portas e aplicativos, enquanto um firewall físico é um equipamento instalado entre sua rede e o gateway. Abaixo estão alguns tipos específicos de firewalls:

Firewalls com filtragem de pacotes: Firewalls com filtragem de pacotes, o tipo mais comum de firewall, examinam os pacotes e proíbem sua passagem se eles não corresponderem a um conjunto de regras de segurança estabelecido. Esse tipo de firewall verifica os endereços IP de origem e destino do pacote. Se os pacotes correspondem aos de uma regra "permitida" no firewall, eles são confiáveis para entrar na rede.

Firewalls de última geração: os firewalls de última geração combinam a tecnologia de firewall tradicional com funcionalidades adicionais, como inspeção de tráfego criptografado, sistemas de prevenção de intrusões, antivírus e muito mais. Mais notavelmente, inclui inspeção profunda de pacotes (DPI, Deep Packet Inspection). Enquanto os firewalls básicos olham apenas para os cabeçalhos de pacotes, a inspeção profunda de pacotes examina os dados dentro do próprio pacote, permitindo que os usuários identifiquem, categorizem ou interrompam com mais eficácia os pacotes com dados maliciosos.

Firewalls de proxy: firewalls de proxy filtram o tráfego de rede no nível de aplicativos. Ao contrário de firewalls básicos, o proxy atua como intermediário entre dois sistemas finais. O cliente deve enviar uma solicitação para o firewall, onde ela é avaliada com base em um conjunto de regras de segurança e depois permitida ou bloqueada. Mais notavelmente, os firewalls de proxy monitoram o tráfego para protocolos da camada 7, como HTTP e FTP, e usam inspeção de pacotes baseada em estados e profunda para detectar tráfego malicioso.

Firewalls de Network Address Translation (NAT): os firewalls NAT permitem que vários dispositivos com endereços de rede independentes se conectem à Internet usando um único endereço IP, mantendo os endereços IP individuais ocultos. Como resultado, os invasores que examinam uma rede em busca de endereços IP não podem capturar detalhes específicos, fornecendo maior segurança contra-ataques. Os firewalls NAT são semelhantes aos firewalls de proxy, pois atuam como intermediários entre um grupo de computadores e tráfego externo.

Firewalls de Inspeção Multilayer (SMLI): os firewalls SMLI filtram pacotes nas camadas de rede, transporte e aplicativos, comparando-os com pacotes confiáveis conhecidos. Como os firewalls NGFW, o SMLI também examina todo o pacote e só permite que eles passem se passarem por cada camada individualmente. Esses firewalls examinam os pacotes para determinar o estado da comunicação (portanto, o nome) para garantir que toda a comunicação iniciada esteja ocorrendo apenas com fontes confiáveis.

O que é um firewall SD-WAN?

Um firewall SD-WAN melhora a cibersegurança monitorando e gerenciando o tráfego de rede de entrada e saída dentro de uma rede de longa distância definida por software (SD-WAN).

O que é Network Security?

A Network Security é uma combinação de regras e configurações que ajudam a proteger redes de computadores e dados.

Como funciona a Network Security?

Há muitas camadas a serem consideradas ao abordar a Network Security em uma organização. Os ataques podem ocorrer em qualquer camada do modelo de camadas de Network Security, portanto, seu hardware, software e políticas de segurança de rede devem ser projetados para abordar cada área. A Network Security normalmente consiste em três controles diferentes: físicos, técnicos e administrativos.

Quais são os tipos de Network Security?

Controle de acesso à rede

Software antivírus e antimalware

Proteção de firewall

Redes privadas virtuais (VPNs)

O que é um ataque de rede?

Um ataque de rede é uma ação não autorizada em ativos digitais dentro de uma rede organizacional. Partes maliciosas geralmente executam ataques de rede para alterar, destruir ou roubar dados privados. Os perpetradores de ataques de rede tendem a visar perímetros de rede para obter acesso a sistemas internos.

Quais são os tipos de ataques de rede?

DDoS: os ataques de DDoS envolvem a implementação de redes de botnets, que são dispositivos comprometidos por malware ligados à Internet. Esses dados bombardeiam e sobrecarregam os servidores da empresa com altos volumes de tráfego fraudulento. Atacantes maliciosos podem ter como alvo dados confidenciais de tempo, como os pertencentes a instituições de saúde, interrompendo o acesso a registros vitais de bancos de dados de pacientes.

Ataques man-in-the-middle (MITM): Os ataques de rede MITM ocorrem quando partes maliciosas interceptam o tráfego transportado entre redes e fontes de dados externas ou dentro de uma rede. Na maioria dos casos, os hackers realizam ataques MITM por meio de protocolos de segurança fracos. Isso permite que os hackers se apresentem como uma conta de retransmissão ou proxy e manipulem os dados em transações em tempo real.

Acesso não autorizado: o acesso não autorizado refere-se a ataques de rede em que partes maliciosas obtêm acesso aos ativos da empresa sem solicitar permissão.

Injeção de SQL: as entradas de dados de usuários não moderadas podem colocar as redes organizacionais em risco de ataques de injeção de SQL. Sob o método de ataque de rede, partes externas manipulam formulários enviando códigos maliciosos no lugar dos valores de dados esperados. Eles comprometem a rede e acessam dados confidenciais, como senhas de usuários. Existem vários tipos de injeção de SQL, como examinar bancos de dados para recuperar detalhes sobre sua versão e estrutura, e subverter a lógica na camada de aplicativos, interrompendo suas sequências lógicas e função.

Quais são os exemplos de ataques de rede?

Engenharia social: Engenharia social envolve técnicas elaboradas em técnicas de engano e engano, como phishing, que alavancam a confiança e as emoções dos usuários para obter acesso aos seus dados privados.

Ameaças persistentes avançadas (APT): Alguns ataques de rede podem envolver APTs de uma equipe de hackers especializados. As partes envolvidas no ataque à segurança cibernética prepararão e implementarão um programa complexo de ciberataques. Isso explora várias vulnerabilidades de rede, permanecendo não detectado por medidas de segurança de rede, como firewalls e software antivírus.

Ransomware: em ataques de ransomware, partes maliciosas criptografam os canais de acesso aos dados, retendo as chaves de descriptografia, um modelo que permite que os hackers extorquem as organizações afetadas.

O que é perda de pacotes?

Ao acessar a internet ou qualquer rede, pequenas unidades de dados, chamadas de pacotes, são enviadas e recebidas. A perda de pacotes ocorre quando um ou mais desses pacotes não chegam ao destino pretendido. Para os usuários, a perda de pacotes se manifesta na forma de interrupção da rede, serviço lento e até mesmo perda total de conectividade de rede.

Quais são as causas da perda de pacotes?

Congestionamento da rede

Erros de software

Problemas com o hardware de rede

Ameaças de segurança

O que é defesa em profundidade (DiD)?

DiD é uma abordagem de cibersegurança com uma série de mecanismos defensivos que são colocados em camadas para proteger dados e informações valiosos.

O que é o modelo de Open Systems Interconnection (OSI)?

O Modelo OSI é uma estrutura conceitual usada para descrever as funções de um sistema de rede. O modelo OSI caracteriza as funções de computação em um conjunto universal de regras e requisitos, a fim de suportar a interoperabilidade entre diferentes produtos e softwares. No modelo de referência OSI, as comunicações entre um sistema de computação são divididas em sete camadas de abstração diferentes: Física, Data Link, Rede, Transporte, Sessão, Apresentação e Aplicativo.

O que é um Sistema de Prevenção contra Invasões (IPS, Intrusion Prevention System)?

Um IPS é uma forma de Network Security que trabalha para detectar e evitar ameaças identificadas. Um IPS é normalmente configurado para usar várias abordagens diferentes para proteger a rede contra acesso não autorizado. Eles incluem:

Baseada em assinaturas: a abordagem baseada em assinaturas usa assinaturas predefinidas de ameaças de rede bem conhecidas. Quando um ataque que corresponde a uma dessas assinaturas ou padrões é iniciado, o sistema toma as medidas necessárias.

Baseada em anomalias: a abordagem baseada em anomalias monitora qualquer comportamento anormal ou inesperado na rede. Se uma anomalia for detectada, o sistema bloqueia o acesso ao host de destino imediatamente.

Baseada em políticas: essa abordagem requer que os administradores configurem políticas de segurança de acordo com as políticas de segurança organizacionais e da infraestrutura de rede. Quando ocorre uma atividade que viola uma política de segurança, um alerta é acionado e enviado para os administradores de sistemas.

Como os sistemas de prevenção de intrusões funcionam?

Os sistemas de prevenção de intrusões funcionam fazendo varreduras em todo o tráfego de rede. Há uma série de ameaças diferentes que um IPS foi projetado para evitar, incluindo:

- Ataque de negação de serviço (DoS)

- Ataque de negação de serviço distribuída (DDoS)

- Vários tipos de exploits

- Worms

- Vírus

O que é rede de filiais?

A rede de filiais refere-se aos elementos usados para distribuir informações de, para e entre sites remotos, lojas, filiais e data centers.