Über 12.000 Kunden können sich nicht irren

Schützen Sie das Netzwerk vor fortschrittlichen Bedrohungen.

Die Forcepoint Firewall der nächsten Generation bietet branchenführende Netzwerksicherheit in großem Umfang. Stellen Sie von überall auf der Welt über die Secure Management Console (SMC) bereit und vereinheitlichen Sie Richtlinienverwaltung, Vorfallreaktion und Reporting in einer Konsole.

Forcepoint NGFW-Modelle entdecken

3500-Series

Ideal für große Unternehmen, Campusnetzwerke und Rechenzentren.

Bis zu 66 Interfaces

Firewall-Durchsatz bis zu 600 Gbit/s

IPS- & NGFW-Durchsatz bis zu 140 Gbit/s

3400-Series

Ideal für Campusnetzwerke und Rechenzentren.

Bis zu 67 Interfaces

stellen Firewall-Durchsatz bis zu 200-300 Gbit/s

IPS NGFW-Durchsatz bis zu 15-35 Gbit/s

2300-Series

Ideal für mittlere bis große Unternehmensumgebungen

Bis zu 30 Interfaces

Firewall-Durchsatz von bis zu 145 Gbit/s

IPS NGFW-Durchsatz von bis zu 37 Gbit/s

2200-Series

Ideal für mittlere und große Büros.

Bis zu 25 Interfaces

Firewall-Durchsatz bis zu 120 Gbit/s

IPS NGFW-Durchsatz bis zu 13,5 Gbit/s

1200-Series

Ideal für mittlere und große Büros.

Bis zu 17 Interfaces

Firewall-Durchsatz bis zu 65 Gbit/s.

IPS NGFW throughput bis zu 5 Gbit/s

350-Series

Ideal für Remote-Standorte und Zweigstellen (Desktop-Design).

Bis zu 13 Interfaces

Firewall-Durchsatz 40 Gbit/s

IPS NGFW-Durchsatz 2 Gbit/s (N352) oder 4,1 Gbit/s (N355)

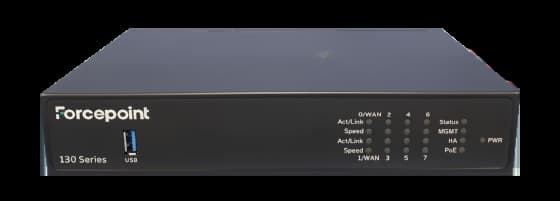

130-Series

Ideal for remote offices, branches and stores.

Bis zu 8 Interfaces

Firewall-Durchsatz 8 Gbit/s

IPS NGFW-Durchsatz 1,600 Mbps

120-Series

Ideal für stationäre Standorte und Zweigstellen.

Bis zu 8 Interfaces

Firewall-Durchsatz 4 Gbit/s

IPS NGFW-Durchsatz 450 Mbit/s

60-Series

Ideal für Remote Offices, Zweigstellen und stationäre Standorte.

Bis zu 4 Interfaces

Firewall-Durchsatz 4 Gbit/s

IPS NGFW-Durchsatz 700 Mbit/s

Forcepoint Next Generation Firewall (NGFW) – Datenblatt

Erfahren Sie mehr über die Forcepoint NGFW-Spezifikationen, einschließlich Plattformen, Funktionen, Bedrohungsschutz und integrierter SD-WAN-Funktionalität.

Cloud:

- Einheitliche Forcepoint NGFW-Software

- Amazon Web Services (AWS)

- Microsoft Azure-Lösungen

- Schützt sowohl die Nord-Süd-Kommunikation in/aus der cloud als auch den SDN-Ost-West-Datenverkehr

Virtuelle Appliances:

- Einheitliche Forcepoint NGFW-Software

- Verfügbar für KVM und VMware ESXi und NSX

- Skaliert auf 64 CPUs

- Automatisiert die Mikrosegmentierung des Netzwerks

- Kann mit physischen Firewalls gruppiert werden

Globales Netzwerk

Über 20

Länder

45+

Cluster-Knoten

Clustering auf eine Weise, die niemand sonst kann

Christian Keller, CISO bei Huber + Suhner, zählt Zuverlässigkeit, Clustering und die Fähigkeit, globale Compliance-Anforderungen zu navigieren, zu den Top-Vorteilen von Forcepoint NGFW auf.

Warum Forcepoint NGFW?

Zentralisieren Sie die Verwaltung mit der SMC

Verwalten Sie Netzwerkrichtlinien, identifizieren und verhindern Sie Sicherheitsvorfälle in Echtzeit und überprüfen Sie die Leistung von Appliances und Anwendungen über die SMC.

Schützen Sie das Netzwerk vor dem Unbekannten,

indem Sie branchenführende Sicherheit mit vertrauenswürdigem Netzwerkmanagement durch Zero-Trust-Netzwerkzugriffskontrollen, Advanced Malware Detection and Protection (AMDP), Intrusion Prevention und andere Kontrollen kombinieren.

Stellen Sie Geräte von überall aus bereit.

Automatisieren, orchestrieren und skalieren Sie das Netzwerk überall auf der Welt mit einer breiten Palette von physischen und virtuellen Appliances.

Anpassen und skalieren mit modularen Netzwerkschnittstellen

Die hochwertigen Forcepoint NGFW-Appliances im Rack akzeptieren eine Reihe von erweiterbaren Netzwerkschnittstellen und bieten Flexibilität und Anpassungsfähigkeit für neue Netzwerkinfrastrukturen.

Netzwerkanforderungen ausgleichen und Ausfallzeiten verhindern

Bauen Sie eine starke Netzwerkresilienz und Skalierbarkeit durch Lastverteilungs-Cluster und Unterstützung für Lastverteilung mit anwendungsorientiertem Routing, einschließlich der Fähigkeit, Software und Appliances ohne Serviceunterbrechung zu aktualisieren.

Warum sich Kunden für Forcepoint NGFW entscheiden

Warum sich Kunden für Forcepoint NGFW entscheiden

"Our costs - both for the project and maintenance - are going down because we don't need resources locally, we have centralized everything. If we want new service on a train, we define the policy then give the hardware to the operator, who installs it."

VR Group

Bleiben Sie informiert, um Ihr Netzwerk zu schützen

Häufig gestellte Fragen

Was ist eine Firewall?

Eine Firewall ist ein Netzwerksicherheitsgerät, das den ein- und ausgehenden Netzwerkverkehr überwacht und Datenpakete basierend auf einer Reihe von Sicherheitsregeln zulässt oder blockiert. Der Zweck einer Firewall besteht darin, eine Barriere zwischen Ihrem internen Netzwerk und eingehendem Datenverkehr aus externen Quellen (wie dem Internet) zu schaffen, um schädlichen Datenverkehr wie Viren und Hacker zu blockieren.

Wie funktioniert eine Firewall?

Firewalls schützen den Datenverkehr am Eingangspunkt eines Computers, Ports genannt, wo Informationen mit externen Geräten ausgetauscht werden. Firewalls analysieren eingehenden Datenverkehr sorgfältig auf der Grundlage vordefinierter Regeln und filtern Datenverkehr aus ungesicherten oder verdächtigen Quellen.

Warum sind Firewalls für Unternehmen wichtig?

Firewalls helfen, Ihr Netzwerk vor Bedrohungen zu schützen. Forcepoint NGFW bietet branchenführende Netzwerksicherheit in großem Umfang. Stellen Sie von überall auf der Welt über die Secure Management Console (SMC) bereit und vereinheitlichen Sie Richtlinienverwaltung, Vorfallreaktion und Reporting in einer Konsole.

Was sind Funktionen einer NGFW?

Zu den Funktionen einer NGFW gehören:

Tiefe Paketprüfung: NGFWs prüfen Daten in jeder der vier TCP/geistiges Eigentum-Kommunikationsebenen – Anwendung, Transport, geistiges Eigentum/Netzwerk und Hardware/Datenlink. Dies ermöglicht es Firewalls der nächsten Generation, mit Anwendungsbewusstsein zu arbeiten, einem Verständnis darüber, welche Anwendungen Datenverkehr empfangen und generieren und die Arten von Benutzer- und Anwendungsverhalten, die in diesen Datenverkehrsmustern erwartet werden können.

Automatisierung und Orchestrierung: NGFWs ermöglichen die automatische Bereitstellung und sofortige Aktualisierungen, die den Verwaltungsaufwand für IT-Teams reduzieren.

Intrusionserkennung/-prävention: Firewalls der nächsten Generation erkennen und verhindern Cyber-Angriffe, indem sie den Datenverkehr auf höheren TCP/geistiges Eigentum-Ebenen inspizieren und auf potenzielle Angriffe basierend auf anomalem Verhalten oder spezifischen Angriffssignaturen überwachen.

Anwendungskontrolle: NGFWs bieten Echtzeit-Sichtbarkeit über Benutzer und Daten, die mit Anwendungen interagieren, und ermöglichen es Ihnen, Anwendungen mit hohem Risiko zu identifizieren und zu blockieren, wenn nötig.

Schutz vor verteilter Denial-of-Service (DDoS): NGFWs sind zustandsfähige Technologien, die die Eigenschaften jeder Verbindung überprüfen, um die vielen verschiedenen Arten von illegitimen Anfragen zu erkennen, die einen DDoS-Angriff umfassen können.

Einheitliche Bedrohungsverwaltung (UTM): NGFW-Lösungen bieten umfassende Sicherheitsdienste, die Antivirus, Inhaltsfilterung, Malware-Infektion und Schadsoftware-Minderung umfassen.

Was sind die Arten von Firewalls?

Firewalls können entweder Software oder Hardware sein, obwohl es am besten ist, beides zu haben. Eine Software-Firewall ist ein Programm, das auf jedem Computer installiert ist und den Datenverkehr durch Port-Nummern und Anwendungen reguliert, während eine physische Firewall ein Gerät ist, das zwischen Ihrem Netzwerk und Gateway installiert ist. Nachfolgend sind einige spezifische Arten von Firewalls aufgeführt:

Paketfilterende Firewalls: Paketfilterende Firewalls, die häufigste Art von Firewall, untersuchen Pakete und verbieten deren Durchlass, wenn sie nicht mit einem etablierten Sicherheitsregelsatz übereinstimmen. Diese Art von firewall überprüft die Quell- und Ziel-IP-Adressen des Pakets. Wenn Pakete mit denen einer "zulässigen" Regel in der Firewall übereinstimmen, wird es vertrauenswürdig, wenn sie in das Netzwerk eintreten.

Firewalls der nächsten Generation: Firewalls der nächsten Generation kombinieren traditionelle Firewall-Technologie mit zusätzlichen Funktionen, wie z. B. der Prüfung von verschlüsseltem Datenverkehr, Intrusion Prevention-Systemen, Antivirus und mehr. Es umfasst insbesondere die Deep Packet Inspection (DPI). Während grundlegende Firewalls nur Paketheader untersuchen, untersucht die tiefe Paketprüfung die Daten innerhalb des Pakets selbst, was es Benutzern ermöglicht, Pakete mit schädlichen Daten effektiver zu identifizieren, zu kategorisieren oder zu stoppen.

Proxy-Firewalls: Proxy-Firewalls filtern den Netzwerkverkehr auf Anwendungsebene. Im Gegensatz zu grundlegenden Firewalls fungiert der Proxy als Vermittler zwischen zwei Endsystemen. Der Client muss eine Anforderung an die firewall senden, wo sie dann gegen eine Reihe von Sicherheitsregeln bewertet und dann zugelassen oder blockiert wird. Vor allem überwachen Proxy-Firewalls den Datenverkehr für Layer-7-Protokolle wie HTTP und FTP und verwenden sowohl zustandsmäßige als auch tiefe Paketprüfung, um schädlichen Datenverkehr zu erkennen.

Netzwerkadressübersetzung (NAT) Firewalls: NAT-Firewalls ermöglichen es mehreren Geräten mit unabhängigen Netzwerkadressen, eine Verbindung mit dem Internet unter Verwendung einer einzigen IP-Adresse herzustellen und individuelle IP-Adressen verborgen zu halten. Infolgedessen können Angreifer, die ein Netzwerk nach geistigem Eigentum scannen, keine spezifischen Details erfassen und bieten eine größere Sicherheit gegen Angriffe. NAT-Firewalls sind Proxy-Firewalls ähnlich, da sie als Vermittler zwischen einer Gruppe von Computern und externem Datenverkehr fungieren.

Stateful Multilayer Inspection (SMLI) Firewalls: SMLI-Firewalls filtern Pakete in der Netzwerk-, Transport- und Anwendungsebene und vergleichen sie mit bekannten vertrauenswürdigen Paketen. Wie NGFW-Firewalls untersuchen SMLI auch das gesamte Paket und lassen sie nur passieren, wenn sie jede Schicht einzeln passieren. Diese Firewalls untersuchen Pakete, um den Zustand der Kommunikation (daher der Name) zu bestimmen, um sicherzustellen, dass die gesamte initiierte Kommunikation nur mit vertrauenswürdigen Quellen stattfindet.

Was ist eine SD-WAN-Firewall?

Eine SD-WAN-Firewall verbessert die Cyber-Sicherheit, indem sie eingehenden und ausgehenden Netzwerkverkehr in einem softwaredefinierten Wide Area Network (SD-WAN) überwacht und verwaltet.

Was ist Netzwerksicherheit?

Netzwerksicherheit ist eine Kombination aus Regeln und Konfigurationen, die zum Schutz von Computernetzwerken und Daten beitragen.

Wie funktioniert Netzwerksicherheit?

Es gibt viele Ebenen, die bei der Netzwerksicherheit in einem Unternehmen berücksichtigt werden müssen. Angriffe können in jeder Schicht im Netzwerksicherheitsschichtenmodell auftreten, daher müssen Ihre Netzwerksicherheitshardware, Software und Richtlinien so konzipiert sein, dass sie jeden Bereich adressieren. Netzwerksicherheit besteht typischerweise aus drei verschiedenen Kontrollen: physische, technische und administrative Kontrollen.

Was sind Arten von Netzwerksicherheit?

Netzwerkzugriffskontrolle

Antivirus- und Antimalware-Software

Firewall-Schutz

Virtuelle private Netzwerke

Was ist ein Netzwerkangriff?

Ein Netzwerkangriff ist eine nicht autorisierte Aktion auf digitale Assets in einem Unternehmensnetzwerk. Böswillige Parteien führen normalerweise Netzwerkangriffe aus, um private Daten zu ändern, zu zerstören oder zu stehlen. Täter von Netzwerkangriffen neigen dazu, Netzwerkperimeter anzugreifen, um Zugriff auf interne Systeme zu erhalten.

Was sind die Arten von Netzwerkangriffen?

DDoS: DDoS-Angriffe beinhalten die Bereitstellung weitläufiger Netzwerke von Botnets, bei denen es sich um durch Malware kompromittierte Geräte handelt, die mit dem Internet verbunden sind. Diese bombardieren und überlasten Unternehmensserver mit hohen Volumina betrügerischen Datenverkehrs. Böswillige Angreifer können auf zeitsensible Daten abzielen, beispielsweise auf Daten von Gesundheitsorganisationen, und den Zugriff auf wichtige Patientendatenbankdatensätze unterbrechen.

Man-in-the-Middle-Angriffe (MITM): MITM-Netzwerkangriffe treten auf, wenn böswillige Parteien Datenverkehr abfangen, der zwischen Netzwerken und externen Datenquellen oder innerhalb eines Netzwerks übertragen wird. In den meisten Fällen führen Hacker MITM-Angriffe über schwache Sicherheitsprotokolle durch. Diese ermöglichen es Hackern, sich als Relay- oder Proxy-Konto zu präsentieren und Daten in Echtzeittransaktionen zu manipulieren.

Unberechtigter Zugriff: Nicht autorisierter Zugriff bezieht sich auf Netzwerkangriffe, bei denen böswillige Parteien Zugriff auf Unternehmensressourcen erhalten, ohne eine Berechtigung zu verlangen.

SQL-Injektion: Unmoderierte Benutzerdateneingaben könnten Unternehmensnetzwerke dem Risiko von SQL-Injektionsangriffen aussetzen. Bei der Netzwerkangriffsmethode manipulieren externe Parteien Formulare, indem sie schädlichen Code anstelle von erwarteten Datenwerten übermitteln. Sie gefährden das Netzwerk und greifen auf sensible Daten wie Benutzerpasswörter zu. Es gibt verschiedene SQL-Injektionstypen, z. B. die Untersuchung von Datenbanken, um Details über ihre Version und Struktur abzurufen, und die Subversion der Logik auf der Anwendungsebene, wodurch deren logische Sequenzen und Funktionen gestört werden.

Was sind Beispiele für Netzwerkangriffe?

Social Engineering: Social Engineering beinhaltet ausgefeilte Techniken in Täuschungs- und Tricktechniken wie Phishing, die das Vertrauen und die Emotionen von Benutzern nutzen, um Zugriff auf ihre privaten Daten zu erhalten.

Erweiterte persistente Bedrohungen (APT): Einige Netzwerkangriffe können APTs von einem Team erfahrener Hacker beinhalten. APT-Parteien werden ein komplexes Cyber-Angriffsprogramm vorbereiten und bereitstellen. Dies nutzt mehrere Netzwerkschwachstellen aus und bleibt gleichzeitig von Netzwerksicherheit wie Firewalls und Antiviren-Software nicht erkannt.

Ransomware: Bei Ransomware-Angriffen verschlüsseln böswillige Parteien Datenzugriffskanäle und halten gleichzeitig Entschlüsselungsschlüssel zurück, ein Modell, das es Hackern ermöglicht, betroffene Unternehmen zu erpressen.

Was ist Paketverlust?

Beim Zugriff auf das Internet oder ein beliebiges Netzwerk werden kleine Dateneinheiten, Pakete genannt, gesendet und empfangen. Paketverlust tritt auf, wenn eines oder mehrere dieser Pakete ihr beabsichtigtes Ziel nicht erreichen. Für Benutzer manifestiert sich Paketverlust in Form von Netzwerkstörungen, langsamem Service und sogar dem vollständigen Verlust der Netzwerkkonnektivität.

Was sind die Ursachen für Paketverlust?

Netzwerküberlastung

Softwarefehler

Probleme mit Netzwerkhardware

Sicherheitsbedrohungen

Was ist mehrschichtige Verteidigung (DiD)?

DiD ist ein Cyber-Sicherheit-Ansatz mit einer Reihe von Abwehrmechanismen, die geschichtet sind, um wertvolle Daten und Informationen zu schützen.

Was ist das Open Systems Interconnection (OSI)-Modell?

Das OSI-Modell ist ein konzeptionelles Framework, das zur Beschreibung der Funktionen eines Netzwerksystems verwendet wird. Das OSI-Modell charakterisiert Datenverarbeitungsfunktionen in einem universellen Satz von Regeln und Anforderungen, um die Interoperabilität zwischen verschiedenen Produkten und Software zu unterstützen. Im OSI-Referenzmodell wird die Kommunikation zwischen einem Computersystem in sieben verschiedene Abstraktionsschichten unterteilt: Bitübertragungsschicht, Sicherungsschicht, Netzwerk, Transport, Sitzung, Präsentation und Anwendung.

Was ist ein Eindringschutzsystem?

Ein IPS ist eine Form der Netzwerksicherheit, die identifizierte Bedrohungen erkennt und verhindert. Ein IPS ist normalerweise für die Verwendung einer Reihe verschiedener Ansätze konfiguriert, um das Netzwerk vor unbefugtem Zugriff zu schützen. Dazu gehören:

Signaturbasiert: Der signaturbasierte Ansatz verwendet vordefinierte Signaturen bekannter Netzwerkbedrohungen. Wenn ein Angriff initiiert wird, der mit einer dieser Signaturen oder Muster übereinstimmt, führt das System die erforderlichen Aktionen durch.

Anomaliebasiert: Der anomaliebasierte Ansatz überwacht auf jedes anormale oder unerwartete Verhalten im Netzwerk. Wenn eine Anomalie erkannt wird, blockiert das System den Zugriff auf den Zielhost sofort.

Richtlinienbasiert: Dieser Ansatz erfordert die Konfiguration von Sicherheitsrichtlinien gemäß den Sicherheitsrichtlinien des Unternehmens und der Netzwerkinfrastruktur. Wenn eine Aktivität auftritt, die gegen eine Sicherheitsrichtlinie verstößt, wird eine Warnmeldung ausgelöst und an die Systemadministratoren gesendet.

Wie funktionieren Systeme zur Verhinderung von Eindringversuchen?

Intrusion Prevention-Systeme scannen den gesamten Netzwerkverkehr. Es gibt eine Reihe verschiedener Bedrohungen, die ein IPS verhindern soll, darunter:

- Denial-of-Service-Angriff (DoS),

- Distributed Denial-of-Service-Angriff (DDoS),

- verschiedene Arten von Exploits,

- Würmer

- Viren

Was ist Zweigstellennetz?

Zweigstellennetz bezieht sich auf die Elemente, die für die Verteilung von Informationen an, von und zwischen Remote-Standorten, Geschäften, Zweigstellen und Rechenzentren verwendet werden.