Más de 12.000 clientes no podían equivocarse

Proteja la red contra amenazas avanzadas.

Forcepoint Next-Generation Firewall ofrece una seguridad de redes líder en la industria a escala. Implemente desde cualquier lugar del mundo a través de la Secure Management Console (SMC) y unifique la gestión de políticas, la respuesta a incidentes y los informes en una sola consola.

Explore los modelos de NGFW de Forcepoint

3500 Series

Ideal para grandes empresas, redes de campus y centros de datos.

Hasta 66 interfaces

Rendimiento de firewall de hasta 600 Gbps

IPS y NGFW de hasta 140 Gbps

Serie 3400

Ideal para redes de campus y centros de datos.

Hasta 67 interfaces

Rendimiento de firewall de hasta 200-300 Gbps

IPS NGFW de hasta 15-35 Gbps

Serie 2300

Ideal para oficinas medianas y grandes.

Hasta 30 interfaces

Rendimiento de firewall de hasta 145 Gbps

Rendimiento de IPS NGFW de hasta 37 Gbps

Serie 2200

Ideal para oficinas medianas y grandes.

Hasta 25 interfaces

Rendimiento de firewall de hasta 120 Gbpd

IPS NGFW de hasta 13.5 Gbps

Serie 1200

Ideal para oficinas medianas y grandes.

Hasta 17 interfaces

Rendimiento de firewall de hasta 65 Gbps

Rendimiento de IPS NGFW de hasta 5 Gbps

Serie 350

Ideal para sitios remotos y sucursales (diseño de escritorio).

Hasta 13 interfaces

Rendimiento de firewall 40 Gbps

IPS NGFW 2 Gbps (N352) o 4.1 Gbps (N355)

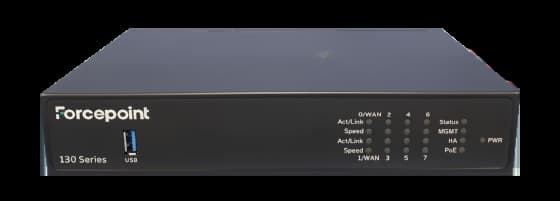

Serie 130

Ideal for remote offices, branches and stores.

Hasta 8 interfaces

Rendimiento de firewall 8 Gbps

IPS NGFW 1,600 Mbps

Serie 120

Ideal para ubicaciones físicas y sucursales.

Hasta 8 interfaces

Rendimiento de firewall 4 Gbps

IPS NGFW 450 Mbps

Serie 60

Ideal para oficinas remotas, sucursales y ubicaciones físicas.

Hasta 4 interfaces

Rendimiento de Firewall de 4 Gbps

IPS NGFW de 700 Mbps

Hoja de datos de Forcepoint Next Generation Firewall (NGFW)

Lea más sobre las especificaciones de Forcepoint NGFW, incluidas las plataformas, las características, la protección contra amenazas y la funcionalidad de SD-WAN integrada.

Imágenes de la nube:

- Software Unificado de Forcepoint NGFW

- Amazon Web Services (AWS)

- Soluciones de Microsoft Azure

- Protege tanto la comunicación norte-sur dentro/fuera de la nube como el tráfico de SDN de este a oeste

Red Global

Más de 20

países

45+

Nodos de Clúster

Agrupación de una manera que nadie más puede hacer

Christian Keller, CISO de Huber + Suhner, enumera la confiabilidad, el agrupamiento y la capacidad para navegar por los requisitos de cumplimiento global entre los principales beneficios de Forcepoint NGFW.

¿Por qué Forcepoint NGFW?

Centralizar la administración con SMC

Manage, identificar y evitar incidentes de seguridad en tiempo real, y revisar el rendimiento de los dispositivos y aplicaciones a través de SMC. Proteja la red contra lo desconocido con una seguridad líder del sector y una administración de redes confiable a través de controles de acceso a Zero Trust Network Access, Advanced Malware Detection and Protectione (AMDP), prevención de intrusiones y otros controles.

Implemente dispositivos desde cualquier lugar

Automatice, orqueste y escale la red en cualquier lugar del mundo con una amplia gama de dispositivos físicos y virtuales

Personalice y escale con interfaces de red modulares

Los dispositivos Forcepoint NGFW de alta gama, montados en bastidor, aceptan una variedad de interfaces de red extensibles, lo que proporciona flexibilidad y adaptabilidad para la nueva infraestructura de redes.

Equilibre las demandas de la red y evite el tiempo de inactividad

Cree una resiliencia y una escalabilidad de red sólidas a través del agrupamiento de balanceo de carga y el balanceo de carga con soporte de múltiples ISP con enrutamiento con reconocimiento de aplicaciones, incluida la capacidad de actualizar software y dispositivos sin interrupciones del servicio.

Por qué los clientes eligen Forcepoint NGFW

Por qué los clientes eligen Forcepoint NGFW

"Our costs - both for the project and maintenance - are going down because we don't need resources locally, we have centralized everything. If we want new service on a train, we define the policy then give the hardware to the operator, who installs it."

VR Group

Manténgase informado para proteger su red

Preguntas frecuentes

¿Qué es un firewall?

¿Cómo funciona un firewall?

Los firewalls protegen el tráfico en el punto de entrada de una computadora, llamado puertos, que es donde se intercambia información con dispositivos externos. Los firewalls analizan cuidadosamente el tráfico entrante según reglas preestablecidas y filtran el tráfico proveniente de fuentes sospechosas o no seguras.

¿Por qué son importantes los firewalls para las organizaciones?

Los firewalls ayudan a proteger su red de las amenazas. Forcepoint NGFW proporciona Network Security líder de la industria a escala. Implemente desde cualquier lugar del mundo a través de la Secure Management Console (SMC) y unifique la gestión de políticas, la respuesta a incidentes y los informes en una sola consola.

¿Cuáles son las características de un NGFW?

Las características de un NGFW incluyen:

Inspección profunda de paquetes: Los NGFW inspeccionan datos en cada una de las cuatro capas de comunicación de TCP/IP: aplicación, transporte, IP/red y hardware/datalink. Esto permite que los firewalls de última generación operen con el reconocimiento de las aplicaciones, una comprensión sobre qué aplicaciones están recibiendo y generando tráfico, y los tipos de comportamiento de los usuarios y las aplicaciones que se pueden esperar en esos patrones de tráfico.

Automatización y orquestación: Los NGFW permiten la implementación automática y las actualizaciones instantáneas que reducen la carga administrativa de los equipos de TI.

Detección/prevención de intrusiones: Los firewalls de última generación detectan y previenen los ciberataques al inspeccionar el tráfico en capas superiores de TCP/IP y monitorear los ataques potenciales basados en un comportamiento anómalo o firmas de ataque específicas.Control de

aplicaciones: Los NGFW proporcionan visibilidad en tiempo real de los usuarios y datos que interactúan con las aplicaciones, lo que permite identificar y bloquear las aplicaciones de alto riesgo cuando sea necesario.

Protección contra la Denegación de Servicio Distribuida (DDoS): Los NGFW son tecnologías con mantenimiento de estado que verifican las características de cada conexión para detectar los muchos tipos diferentes de solicitudes ilegítimas que pueden formar un ataque DDoS.

Administración unificada de amenazas (UTM): Las soluciones de NGFW ofrecen servicios de seguridad integrales que incluyen antivirus, filtrado de contenido, infección de malware y mitigación.

¿Cuáles son los tipos de firewalls?

Los firewalls pueden ser de software o hardware, aunque es mejor tener ambos. Un firewall de software es un programa instalado en cada computadora y regula el tráfico a través de números de puerto y aplicaciones, mientras que un firewall físico es una pieza de equipo instalado entre su red y el Gateway. A continuación se presentan algunos tipos específicos de firewalls:

Firewalls de filtro de paquetes: Los firewalls de filtro de paquetes, el tipo más común de firewall, examinan los paquetes y les prohíben el paso si no coinciden con un conjunto de reglas de seguridad establecido. Este tipo de firewall verifica las direcciones IP de origen y de destino del paquete. Si los paquetes coinciden con los de una regla "permitida" en el firewall, entonces se confía en ellos para ingresar a la red.

Firewalls de última generación: Los firewalls de última generación combinan la tecnología tradicional de firewall con funcionalidades adicionales, como la inspección de tráfico encriptado, sistemas de prevención de intrusiones, antivirus y más. Más notablemente, incluye la inspección profunda de paquetes (DPI). Mientras que los firewalls básicos solo analizan los encabezados de paquetes, la inspección profunda de paquetes examina los datos dentro del paquete mismo, lo que permite a los usuarios identificar, categorizar o detener los paquetes con datos maliciosos de manera más efectiva.Firewalls

proxy: Los firewalls proxy filtran el tráfico de la red a nivel de la aplicación. A diferencia de los firewalls básicos, el proxy actúa como intermediario entre dos sistemas finales. El cliente debe enviar una solicitud al firewall, donde luego se evalúa con un conjunto de reglas de seguridad y luego se permite o se bloquea. Más notablemente, los firewalls de proxy monitorean el tráfico de protocolos de capa 7, como HTTP y FTP, y utilizan tanto una inspección de paquetes profunda como de estado para detectar tráfico malicioso.

Firewalls de NAT: Los firewalls de NAT permiten que múltiples dispositivos con direcciones de red independientes se conecten a Internet utilizando una única dirección IP, manteniendo ocultas las direcciones IP individuales. Como resultado, los atacantes que escanean una red en busca de direcciones IP no pueden capturar detalles específicos, lo que proporciona una mayor seguridad contra los ataques. Los firewalls de NAT son similares a los firewalls de proxy, ya que actúan como intermediarios entre un grupo de computadoras y el tráfico exterior.

Firewalls de Inspección de Multicapa (SMLI) de Estado: Los firewalls de SMLI filtran paquetes en la red, en las capas de transporte y de aplicaciones, y los comparan con paquetes confiables conocidos. Al igual que los firewalls de NGFW, SMLI también examina todo el paquete y solo les permite pasar si pasan por cada capa individualmente. Estos firewalls examinan los paquetes para determinar el estado de la comunicación (por lo tanto, el nombre) para garantizar que toda la comunicación iniciada solo se esté realizando con fuentes confiables.

¿Qué es un firewall SD-WAN?

Un firewall SD-WAN mejora la ciberseguridad al monitorear y administrar el tráfico de red entrante y saliente dentro de una Red de Área Amplia Definida por Software (SD-WAN).

¿Qué es la seguridad de la red?

¿Cómo funciona Network Security?

¿Cuáles son los tipos de Network Security?

¿Qué es un ataque a la red?

Un ataque a la red es una acción no autorizada en activos digitales dentro de una red organizacional. Las partes maliciosas generalmente ejecutan ataques de red para alterar, destruir o robar datos privados. Los perpetradores de ataques a la red tienden a atacar los perímetros de la red para obtener acceso a los sistemas internos.

¿Cuáles son los tipos de ataques de red?

Ataques de Hombre en el Medio (MITM): Los ataques de MITM ocurren cuando partes maliciosas interceptan el tráfico transmitido entre redes y fuentes de datos externas o dentro de una red. En la mayoría de los casos, los hackers logran ataques de MITM a través de protocolos de seguridad débiles. Estos permiten a los hackers transmitirse a sí mismos como una cuenta de retransmisión o proxy y manipular datos en transacciones en tiempo real.

Acceso no autorizado: El acceso no autorizado se refiere a ataques a la red donde las partes maliciosas obtienen acceso a los activos de la empresa sin buscar permiso.

Inyección de SQL: Las entradas de datos de usuarios no moderadas podrían poner a las redes organizacionales en riesgo de ataques de inyección de SQL. Bajo el método de ataque a la red, partes externas manipulan formularios enviando códigos maliciosos en lugar de valores de datos esperados. Comprometen la red y acceden a datos confidenciales, como las contraseñas de los usuarios. Existen varios tipos de inyección de SQL, como examinar bases de datos para recuperar detalles sobre su versión y estructura, y subvertir la lógica en la capa de la aplicación, interrumpiendo sus secuencias y funciones lógicas.

¿Cuáles son ejemplos de ataques de red?

Ransomware: En los ataques de ransomware, las partes maliciosas cifran los canales de acceso a los datos mientras retienen las claves de descifrado, un modelo que permite a los hackers extorsionar a las organizaciones afectadas.

¿Qué es la pérdida de paquetes?

Cuando se accede a Internet o a cualquier red, se envían y reciben pequeñas unidades de datos llamadas paquetes. La pérdida de paquetes se produce cuando uno o más de estos paquetes no llegan a su destino previsto. Para los usuarios, la pérdida de paquetes se manifiesta en la forma de una interrupción de la red, un servicio lento e incluso una pérdida total de la conectividad de red.

¿Cuáles son las causas de la pérdida de paquetes?

¿Qué es defensa en profunda (DiD)?

DiD es un enfoque de ciberseguridad con una serie de mecanismos de defensa que se implementan en capas para proteger datos e información valiosos.

¿Qué es el Interconnexion des systèmes ouverts (OSI)?

El Modelo OSI es un marco conceptual utilizado para describir las funciones de un sistema de red. El modelo de OSI caracteriza las funciones de computación en un conjunto universal de reglas y requisitos para respaldar la interoperabilidad entre diferentes productos y software. En el modelo de referencia de OSI, las comunicaciones entre un sistema informático se dividen en siete capas de abstracción diferentes: Física, Enlace de Datos, Red, Transporte, Sesión, Presentación y Aplicación.

¿Qué es un Sistema de Prevención de Intrusiones (IPS)?

Basado en firmas: El enfoque basado en firmas utiliza firmas predefinidas de amenazas de red conocidas. Cuando se inicia un ataque que coincide con una de estas firmas o patrones, el sistema toma las medidas necesarias.

Basado en anomalías: El enfoque basado en anomalías monitorea cualquier comportamiento anormal o inesperado en la red. Si se detecta una anomalía, el sistema bloquea el acceso al host de destino de inmediato.

Basado en políticas: Este enfoque requiere que los administradores configuren políticas de seguridad de acuerdo con las políticas de seguridad de la organización y la infraestructura de la red. Cuando ocurre una actividad que viola una política de seguridad, se activa una alerta y se envía a los administradores del sistema.

¿Cómo funcionan los sistemas de prevención de intrusiones?

Los sistemas de prevención de intrusiones funcionan escaneando todo el tráfico de la red. Hay una serie de amenazas diferentes que un IPS está diseñado para prevenir, incluyendo:

- Ataque de denegación de servicio (DoS)

- Ataque de denegación de servicio distribuido (DDoS)

- Varios tipos de exploits

- Worms

- Viruses

¿Qué es la red de sucursales?

La red de sucursales se refiere a los elementos utilizados para distribuir información hacia, desde y entre sitios remotos, tiendas, sucursales y centros de datos.