Evita la Pérdida de Datos

Detenga las fugas.

Reduzca el riesgo.

Simplifique la seguridad.

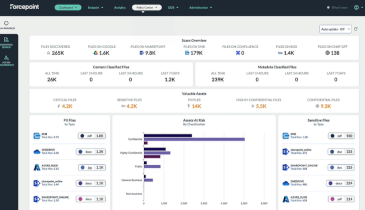

Gane visibilidad

Descubra datos confidenciales en SaaS, IaaS y PaaS

Clasifique los datos con precisión con el framework de AI Mesh

Descubra riesgos ocultos y archivos expuestos

Tome el control

Proteja la nube, la web, el correo electrónico, la red y el endpoint con una única política

Adáptese automáticamente al riesgo en tiempo real basado en el comportamiento del usuario

Monitoree continuamente y responda dinámicamente a los incidentes

174 registros se vieron comprometidos cada segundo en 2024

Un torrente de amenazas a los datos y la creciente complejidad de la infraestructura de seguridad están impidiendo que las organizaciones mantengan sus datos seguros.

Proteger los datos en la nube, la web, el correo electrónico, la red y el endpoint es perpetuamente agotador

Proteger a los usuarios sin afectar sus rutinas diarias se vuelve más imposible con la escala.

Seleccionar un aluvión de alertas para encontrar incidentes procesables consume mucho tiempo

Las soluciones de punto en silos crean funcionalidades superpuestas, pero brechas en los informes

Vea el riesgo de los datos y detenga las fugas con Forcepoint

Prevenir la pérdida de datos depende de su capacidad para ver el riesgo de los datos rápidamente y reaccionar ante él en consecuencia.

Detenga las fugas con control completo

Configure y aplique una única política en todos sus canales de salida críticos, y evite la pérdida y fuga de datos sin añadir complejidad.

Automate Enforcement with Confidence

Dynamically adjust policies based on behavioral context to effectively stop data exfiltration without disrupting users' daily activity.

Automatice la aplicación con confianza

Ajuste dinámicamente las políticas en función del contexto conductual para detener de manera efectiva la exfiltración de datos sin interrumpir la actividad diaria de los usuarios.

Integre sin problemas con todo

Las soluciones de seguridad de Forcepoint se combinan para proteger todo el ciclo de vida de seguridad de los datos y conectarse de forma nativa con SaaS, PaaS, IaaS y otras fuentes de datos.

Globaltek Security y Forcepoint

Soluciones de Seguridad de Datos

Data Loss Prevention

DLP líder del sector con precisión y automatización de nivel empresarial.

Data Security Posture Management

Descubra y clasifique datos automáticamente con un AI Mesh avanzado para una defensa proactiva.

Data Detection and Response

Detenga de manera dinámica la pérdida de datos con monitoreo continuo.

Recomendado por analistas.

Aprobado por usuarios.

Las soluciones de seguridad de datos de Forcepoint están clasificadas constantemente entre las mejores de la industria por analistas y clientes.

Forcepoint fue nombrada Líder en IDC MarketScape: Worldwide DLP 2025 Vendor Assessment.

Forcepoint fue nombrada por Frost & Sullivan como la Compañía Global de DLP del Año 2024 por segundo año consecutivo.

Forcepoint fue reconocida como Stronger Performer en The Forrester Wave™: Data Security Platforms, en el primer trimestre de 2025.

Historias de nuestros clientes

Historias de nuestros clientes

"Forcepoint DLP has been great in protecting our data. It continually monitors data where in use, at rest or in motion. Ability to protect data from both external and internal factors makes it great."

Lea el review completoTodo lo que necesita saber

sobre Data Security

GUÍA

La Guía Práctica para Ejecutivos sobre Data Loss Prevention

INFORME

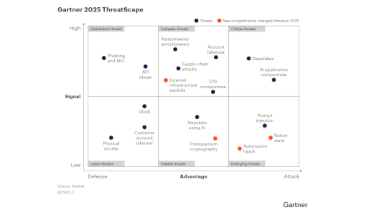

Gartner: How to Respond to the 2025-2026 Threat Landscape

INFORME

IDC MarketScape: Worldwide DLP 2025 Vendor Assessment

VIDEO

Cómo identificar diversos indicadores de una fuga de datos