Detalhes de um novo e inovador ataque avançado de malware utilizando o Microsoft Office

0 minutos de leitura

X-Labs Researcher

A Forcepoint X-Labs revelou hoje um ataque avançado baseado no Microsoft Office direcionado a líderes empresariais proeminentes no período que antecede as eleições gerais de um país.

A Forcepoint X-Labs revelou hoje um ataque avançado baseado no Microsoft Office direcionado a líderes empresariais proeminentes no período que antecede as eleições gerais de um país

"O que não fazer no dia da votação? Se você cometer um crime, será multado em NT$2 milhões e preso por dois anos."

O e-mail continua listando algumas das coisas que um eleitor não deve fazer no dia da eleição:

"Passos para votar:

1. Leve seu cartão de identificação, selo e aviso de votação para o local de votação.

2. Mostre seu documento de identidade à equipe no local para verificação de identidade.

3. Assine ou carimbe a cédula para recebê-la.

4. Vá até a urna para votar e use a ferramenta de carimbo do Comitê Eleitoral para marcar sua cédula.

5. Insira a cédula na caixa correspondente.

6. Conclua seu voto.”

Curiosamente, o e-mail nunca incentiva explicitamente o usuário a clicar em anexos, mas o documento anexado tem o seguinte nome:

Voting Instructions.docx

Nossas investigações revelaram que várias versões do mesmo documento (hashes listados abaixo) foram enviadas a líderes empresariais proeminentes. Atualmente, não está claro qual é o objetivo dos atacantes, mas pode ser monitorar os sentimentos dos eleitores.

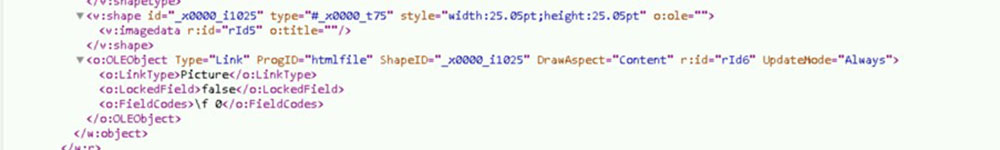

Então, o próximo passo é o próprio documento Word. É um documento Word completamente vazio, mas ao investigar as propriedades do documento.xml, mostra um link para um OleObject:

Isso é semelhante aos exploits de Follina de 2023, mas com uma diferença crucial: o tipo de link agora é representado como uma imagem e o UpdateMode está definido como "Always" em vez de "OnCall". Isso significa que o script é executado automaticamente ao abrir o documento. Acreditamos que há um segundo estágio de disseminação, explorando uma nova vulnerabilidade no Windows, semelhante ao exploit da ferramenta de diagnóstico da Microsoft observado na cadeia de ataques de Follina.

Dentro do documento.xml.rels, há uma referência a um OleObject externo que tem como destino o disseminador da segunda etapa. Esta URL foi redigida devido ao link ainda estar ativo e funcionando. A Forcepoint está trabalhando com as autoridades para garantir que o link seja desativado e torne-se inativo.

Não conseguimos executar a segunda etapa do ataque devido à natureza extremamente direcionada do mesmo. É provável que o servidor web que hospeda a segunda etapa esteja configurado para implantar o segundo estágio em endereços IP específicos.

Diante disso, implementamos a segunda etapa do ataque Follina para demonstrar que o OleObject incorporado é uma nova e inovadora maneira de lançar um arquivo MSHTML para implantar a carga de malware em si.

Neste momento, não está claro se há capacidade de alterar a configuração do Microsoft Office para prevenir essa exploração.

O Zero Trust CDR Protege Contra Este Ataque

A detecção antivírus não está funcionando - o documento de exemplo atualmente não está sendo relatado como malicioso por nenhum dos principais fornecedores no VirusTotal - provavelmente porque ataques direcionados como este não têm a consistência de padrões para formar assinaturas precisas.

O que é necessário é uma maneira de impedir que o malware inicial atinja seu alvo, e é isso que o Zero Trust CDR da Forcepoint alcança. Ele não entrega o arquivo original. Ele constrói um novo arquivo que se parece e se comporta da mesma forma, mas sem o conteúdo malicioso. Neste caso, a referência ao OleObject é externa, então simplesmente não construímos o novo arquivo com essa referência.

O Zero Trust CDR da Forcepoint é a única solução que pode remover de forma viável ameaças avançadas indetectáveis e de dia zero sem nunca depender da detecção.

X-Labs Researcher

Leia mais artigos de X-Labs ResearcherX-Labs Researcher who prefers to remain anonymous.

No Artigo

X-Labs

Receba insights, análises e notícias em sua caixa de entrada

Ao Ponto

Cibersegurança

Um podcast que cobre as últimas tendências e tópicos no mundo da cibersegurança

Ouça Agora