Detalles de un nuevo e innovador ataque de malware avanzado que utiliza Microsoft Office

0 minutos de lectura

X-Labs Researcher

Forcepoint X-Labs ha revelado un ataque avanzado basado en Microsoft Office dirigido a destacados líderes empresariales en el período previo a las elecciones generales de un país.

El ataque comienza con un correo electrónico aparentemente inofensivo sobre las votaciones en las próximas elecciones generales, que expresa lo siguiente:

“¿Qué no hacer el día de las votaciones? Si comete un delito electoral, se le impondrá una multa de 2 millones de dólares y una pena de prisión de dos años”.

El correo electrónico continúa y enumera algunas de las cosas que un votante no debería hacer el día de las elecciones:

"Pasos para votar:

1. Lleve al lugar de votación su tarjeta de identificación, sello y aviso de votación.

2. Muestre su identificación al personal del sitio para verificación de identidad.

3. Firme o selle la boleta para recibirla.

4. Diríjase hacia las urnas de votación y utilice la herramienta de estampado del Comité Electoral para marcar su boleta.

5. Introduzca la papeleta en la casilla correspondiente.

6. Finalize su voto”.

Curiosamente, el correo electrónico nunca incita explícitamente al usuario a hacer clic en los archivos adjuntos, pero el documento adjunto tiene el siguiente título:

Voting Instructions.docx

Nuestras investigaciones revelaron que se han enviado varias versiones del mismo documento (hashes enumerados, como se ve a continuación) a destacados líderes empresariales. Actualmente no está claro cuál es el objetivo de los atacantes, pero podría ser monitorear las preferencias de los votantes.

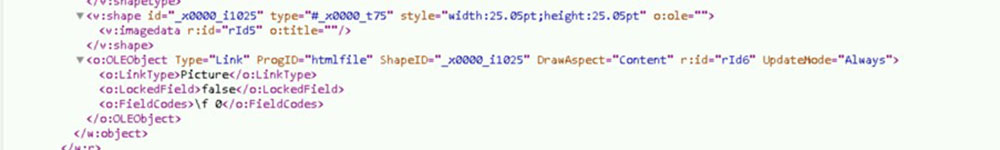

Entonces, el siguiente paso es el propio documento Word. Es un documento Word completamente en blanco y vacío, pero investigando las propiedades del document.xml, muestra un enlace a un OleObject:

Esto es similar a los exploits de Follina del 2023, pero con una diferencia clave: el tipo de enlace ahora se representa como una imagen y UpdateMode, está configurado en “Siempre” en lugar de "OnCall". Esto significa que el script se ejecuta automáticamente al abrir el documento. Creemos que hay un dropper de segunda etapa explotando una nueva vulnerabilidad en Windows, similar al exploit de la herramienta de diagnóstico de Microsoft visto en la cadena de ataque Follina.

Dentro de document.xml.rels, hay una referencia a un OleObject externo que tiene como destino el dropper de etapa 2. Este URL ha sido redactado debido a que el enlace aún está activo y funcionando. Forcepoint está trabajando con las autoridades correspondientes para garantizar que el enlace se cierre y quede inactivo.

No pudimos ejecutar la segunda etapa del ataque debido a la naturaleza extremadamente selectiva del mismo. Es probable que el servidor web que aloja la segunda etapa esté configurado para implementar la segunda etapa en direcciones IP específicas.

En vista de lo ocurrido, implementamos la segunda etapa del ataque Follina para demostrar que el OleObject integrado es una forma nueva e innovadora de poder iniciar un archivo MSHTML para implementar la carga útil del malware.

En este momento, no está claro que exista la posibilidad de cambiar la configuración de Microsoft Office para evitar este exploit.

CDR de Zero Trust protege contra este ataque

La detección antimalware no funciona (actualmente ninguno de los proveedores principales de VirusTotal reporta que el documento de ejemplo sea malicioso) probablemente porque los ataques dirigidos como este no tienen la consistencia de patrones para formar firmas precisas.

Lo que se necesita es una forma de evitar que el malware inicial llegue a su objetivo, y eso es lo que logra el CDR de Zero Trust de Forcepoint. No entrega el archivo original, crea un nuevo archivo que se ve y se comporta de la misma manera, pero sin el contenido malicioso. En este caso, la referencia a OleObject es externa, por lo que simplemente no construimos el nuevo archivo con la referencia.

La solución de CDR de Zero Trust de Forcepoint es la única solución que puede eliminar de manera viable amenazas de día cero y amenazas avanzadas indetectables sin necesidad de depender de la detección.

X-Labs Researcher

Leer más artículos de X-Labs ResearcherX-Labs Researcher who prefers to remain anonymous.

En este post

X-Labs

Reciba información, novedades y análisis directamente en su bandeja de entrada.

Al Grano

Ciberseguridad

Un podcast que cubre las últimas tendencias y temas en el mundo de la ciberseguridad

Escuchar Ahora