Establezca el cumplimiento de la seguridad de los datos en todas partes con Forcepoint ONE

0 minutos de lectura

Erik Scoralick

Dado el creciente número de regulaciones para proteger información personal y confidencial, como propiedad intelectual, PII y PHI, todas las empresas se preocupan por el cumplimiento de la seguridad de los datos. ¿Qué podemos hacer para abordar este desafío continuo?

El cumplimiento de la seguridad de los datos requiere la aplicación generalizada de controles de seguridad para cumplir con las regulaciones globales, así como una fuerte visibilidad del uso y actividad de los datos para proporcionar a los auditores. Es una parte fundamental de la estrategia de seguridad de cualquier empresa, y cada vez es más difícil tenerla en cuenta al considerar cuántas formas diferentes existen para acceder a los datos como, la nube, la web, el endpoint, el correo electrónico y más.

Comprender cómo fluyen los datos a través de una organización es esencial para descubrir cómo protegerlos y cumplir con políticas como GDPR, HIPAA o PCI DSS.

Los fundamentos del cumplimiento de la seguridad de los datos

A continuación, se detallan algunos pasos que las organizaciones deben tomar para mejorar el cumplimiento de la seguridad de los datos:

- Identificar todas las fuentes de datos. Esto incluye tanto datos internos, como registros de clientes, datos de empleados, datos financieros y datos externos, como datos de redes sociales, encuestas a clientes y campañas de marketing.

- Mapear el flujo de datos. Una vez que haya identificado todas las fuentes de datos, debe mapear cómo esos datos fluyen a través de la organización. Esto incluye identificar todos los sistemas y aplicaciones en los que se almacenan y utilizan los datos.

- Identificar datos confidenciales. Una vez que haya mapeado el flujo de datos, debe identificar todos los datos confidenciales. Esto incluye, datos que están sujetos a regulaciones de cumplimiento, así como datos que son propietarios o confidenciales.

- Evaluar los riesgos. Una vez que haya identificado datos confidenciales, debe evaluar los riesgos para esos datos. Esto incluye, la identificación de amenazas potenciales, como acceso no autorizado, violaciones de datos y ataques cibernéticos, así como los posibles impactos de esas amenazas.

- Implementar controles de seguridad. Una vez que haya evaluado los riesgos, debe implementar controles de seguridad para mitigarlos. Esto puede incluir, la implementación de controles técnicos, como firewalls y sistemas de detección de intrusos, así como controles administrativos, como políticas y procedimientos de seguridad.

Establezca el cumplimiento de la seguridad de datos en todas partes

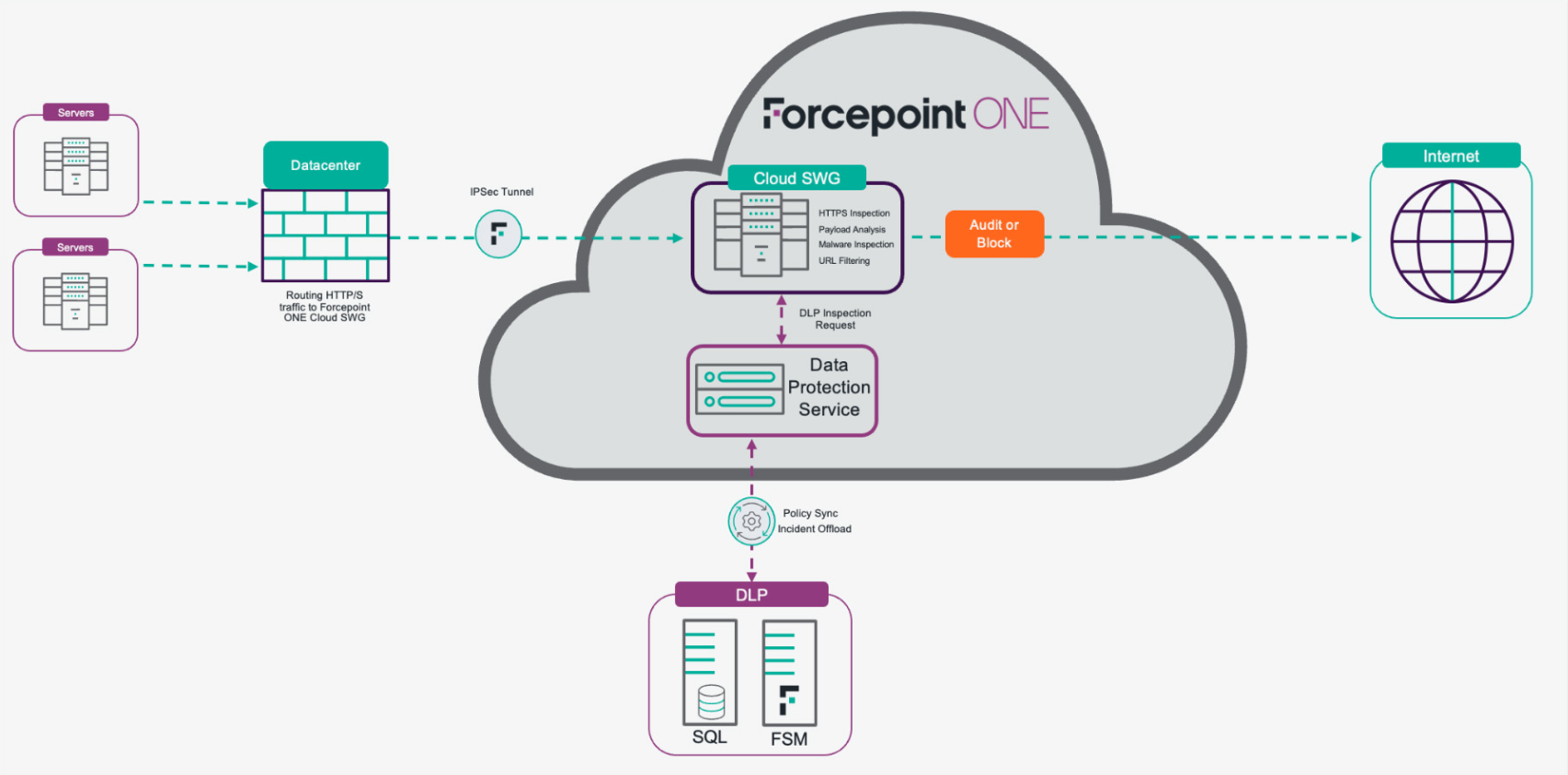

Después de comprender el flujo de datos, ampliemos el concepto de "Mapeo de flujo de datos" para incluir sistemas y aplicaciones que se comunican con el mundo exterior a través de protocolos web (HTTPS). Esto es importante porque necesitamos proteger tanto a los usuarios como a los sistemas contra escenarios de filtración de datos.

Con Forcepoint Data Security Everywhere, es posible proteger a los usuarios y servidores/sistemas controlando la comunicación del servidor con nuestro Forcepoint ONE SWG y evitando que datos confidenciales abandonen sus instalaciones en conexiones abiertas. De esta manera, las organizaciones pueden aplicar fácilmente su estrategia de cumplimiento de seguridad de datos.

A continuación, se muestran algunos ejemplos específicos de cómo se puede utilizar Forcepoint Data Security Everywhere para proteger servidores/sistemas:

- Controlar la comunicación del servidor: Forcepoint ONE Security Service Edge (SSE) se puede utilizar para controlar la comunicación del servidor filtrando el tráfico y bloqueando conexiones no autorizadas. Esto puede ayudar a prevenir violaciones de datos y otros incidentes de seguridad.

- Evitar que los datos confidenciales abandonen las instalaciones: Data Security Everywhere se puede utilizar para evitar que los datos confidenciales abandonen las instalaciones a través de conexiones abiertas. Esto se puede hacer creando políticas que bloqueen la transferencia de datos confidenciales desde servidores a destinos no autorizados.

Vea nuestra arquitectura de alto nivel para lograr estos escenarios y casos de uso:

- Caso de uso 1: Evitar el robo de datos de servidores con acceso web limitado.

- Caso de uso 2: Utilice su inversión existente en DLP para ampliar las políticas de seguridad de datos a más canales.

En general, Forcepoint DSE ofrece una solución integral para proteger tanto a los usuarios como a los servidores/sistemas contra la pérdida de datos y satisfacer las necesidades de cumplimiento de seguridad de los datos.

Erik Scoralick

Leer más artículos de Erik ScoralickErik Scoralick is a Leader for Americas Strategic Solution Architects at Forcepoint and has been working in the cybersecurity market for over 13 years. During this time, he worked for various security vendors gaining a broad experience across several security domains such as Network, Endpoint, Cloud, and Data Security & Governance, as well as Identity Access Management.

Since joining Forcepoint in 2017, he has been responsible to evangelize Forcepoint’s core vision to key customers in Americas. Advising our clients in the architecture of complex environments leveraging Forcepoint and key third party solutions.

He also serves as a global liaison between customers and Product Management in order to influence Forcepoint’s portfolio and strategy.

- Data Security Everywhere

En este post

Data Security Everywhere Learn More

Data Security Everywhere Learn More

X-Labs

Reciba información, novedades y análisis directamente en su bandeja de entrada.

Al Grano

Ciberseguridad

Un podcast que cubre las últimas tendencias y temas en el mundo de la ciberseguridad

Escuchar Ahora