Cumpra a conformidade de segurança de dados em todos os lugares com Forcepoint ONE

0 minutos de leitura

Erik Scoralick

Dado o aumento do número de regulamentos para a proteção de informações pessoais e sensíveis, como propriedade intelectual, PII e PHI, todas as empresas estão preocupadas com a conformidade com a segurança de dados. O que podemos fazer para enfrentar esse desafio contínuo?

A conformidade com a segurança de dados requer a aplicação generalizada de controles de segurança para cumprir regulamentos globais, bem como uma forte visibilidade do uso de dados e atividades para atender aos auditores. É uma parte fundamental da estratégia de segurança de qualquer empresa - e uma que é cada vez mais difícil de ser considerada ao pensar em quantas maneiras diferentes os dados são acessados, como nuvem, web, endpoint, email e muito mais.

Compreender como os dados fluem por uma organização é essencial para descobrir como protegê-los e cumprir políticas como LGPD, HIPAA ou PCI DSS.

O básico da conformidade de segurança de dados

Aqui está alguns passos que as organizações devem seguir para melhorar sua conformidade de segurança de dados:

- Identificar todas as fontes de dados: Isso inclui dados internos, como registros de clientes, dados de funcionários e dados financeiros, bem como dados externos, como dados de redes sociais, pesquisas de clientes e campanhas de marketing.

- Mapear o fluxo de dados: Após identificar todas as fontes de dados, você precisa mapear como esses dados fluem pela organização. Isso inclui a identificação de todos os sistemas e aplicativos nos quais os dados são armazenados e utilizados.

- Identificar dados sensíveis: Após mapear o fluxo de dados, é necessário identificar todos os dados sensíveis. Isso inclui dados sujeitos a regulamentações de conformidade, bem como dados proprietários ou confidenciais.

- Avaliar os riscos: Após identificar dados sensíveis, é preciso avaliar os riscos a esses dados. Isso inclui a identificação de ameaças potenciais, como acesso não autorizado, violações de dados e ciberataques, bem como os impactos potenciais dessas ameaças.

- Implementar controles de segurança: Após avaliar os riscos, é necessário implementar controles de segurança para mitigar esses riscos. Isso pode incluir a implementação de controles técnicos, como firewalls e sistemas de detecção de intrusões, bem como controles administrativos, como políticas e procedimentos de segurança.

Garanta a conformidade com a Data Security Everywhere

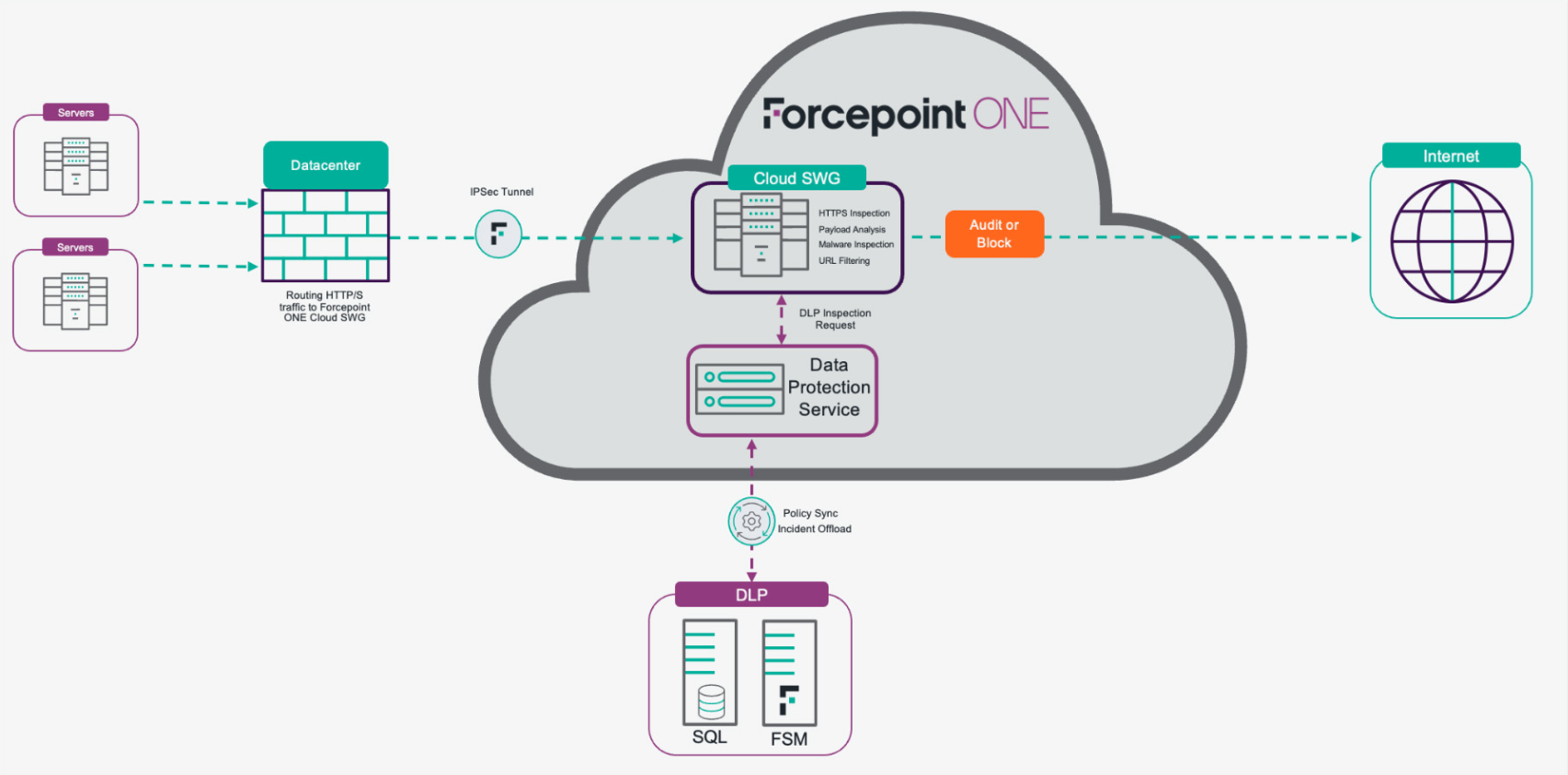

Após compreender o fluxo de dados, vamos expandir o conceito de "Mapear o fluxo de dados" para incluir a comunicação de sistemas e aplicativos com o mundo externo por meio de protocolos da web (HTTPS). Isso é importante porque precisamos proteger tanto os usuários quanto os sistemas contra cenários de exfiltração de dados.

Com o Forcepoint Data Security Everywhere, é possível proteger usuários e servidores/sistemas ao controlar a comunicação do servidor com o nosso Forcepoint ONE SWG e evitar que dados sensíveis saiam das instalações por meio de conexões abertas. Dessa forma, as organizações podem aplicar facilmente sua estratégia de conformidade com a segurança de dados.

Aqui estão alguns exemplos específicos de como o Forcepoint Data Security Everywhere pode ser usado para proteger servidores e sistemas:

- Controlando a comunicação do servidor: O Forcepoint ONE Security Service Edge (SSE) pode ser usado para controlar a comunicação do servidor, filtrando o tráfego e bloqueando conexões não autorizadas. Isso pode ajudar a prevenir violações de dados e outros incidentes de segurança.

- Prevenindo que dados sensíveis saiam das instalações: O Data Security Everywhere pode ser usado para evitar que dados sensíveis saiam das instalações em conexões abertas. Isso pode ser feito criando políticas que bloqueiam a transferência de dados sensíveis de servidores para destinos não autorizados.

Consulte nossa arquitetura de alto nível para realizar esses cenários e casos de uso:

- Caso 1: Prevenir o roubo de dados de servidores com acesso web limitado.

- Caso 2: Use seu investimento existente em DLP para expandir as políticas de segurança de dados para mais canais.

No geral, o Forcepoint DSE oferece uma solução abrangente para proteger tanto os usuários quanto os servidores/sistemas contra perda de dados e atender às necessidades de conformidade de segurança de dados.

Erik Scoralick

Leia mais artigos de Erik ScoralickErik Scoralick is a Leader for Americas Strategic Solution Architects at Forcepoint and has been working in the cybersecurity market for over 13 years. During this time, he worked for various security vendors gaining a broad experience across several security domains such as Network, Endpoint, Cloud, and Data Security & Governance, as well as Identity Access Management.

Since joining Forcepoint in 2017, he has been responsible to evangelize Forcepoint’s core vision to key customers in Americas. Advising our clients in the architecture of complex environments leveraging Forcepoint and key third party solutions.

He also serves as a global liaison between customers and Product Management in order to influence Forcepoint’s portfolio and strategy.

- Data Security Everywhere

No Artigo

Data Security Everywhere Learn More

Data Security Everywhere Learn More

X-Labs

Receba insights, análises e notícias em sua caixa de entrada

Ao Ponto

Cibersegurança

Um podcast que cobre as últimas tendências e tópicos no mundo da cibersegurança

Ouça Agora