Zero Trust Network Access (ZTNA): la soluzione ai problemi delle VPN comuni

0 minuti di lettura

Nota del direttore: questo articolo fa parte della nostra serie su Zero Trust.

L’argomento “Zero Trust” sta rapidamente diventando uno dei più dibattuti nell’ambito della sicurezza informatica (vedi il Cyber Voices Zero Trust Summit, che avrà luogo domani e mercoledì) durante il nostro progressivo adattamento alla “nuova normalità".

Quando a marzo 2020 tutto è cambiato, molte organizzazioni IT hanno compiuto sforzi sovrumani per permettere ai dipendenti di lavorare da casa. Spesso è stato necessario insegnare ai novizi del telelavoro come utilizzare i client VPN sia per connettersi alla rete aziendale e accedere alle applicazioni private interne sia per utilizzare internet senza rischi, attraverso i gateway di sicurezza esistenti in sede.

Ma quando improvvisamente tutti hanno cominciato a lavorare da casa, le VPN – efficienti finché a usarle era un numero limitato di persone in smart working – si sono presto rivelate un palliativo, e anche di breve durata.

VPN e utenti non vanno d’accordo

Riprendo un concetto a cui ho già accennato in passato: nessuno ha mai amato le VPN. Nessuno.

In passato le VPN erano necessarie a chi si spostava per lavoro, che ne faceva uso per ricevere email da Exchange o Lotus, utilizzare applicazioni importanti come Oracle e rispettare le linee guida di utilizzo accettabile imposte dai gateway di sicurezza locali. Ma oggi nelle aziende le app basate su cloud – come Microsoft Office 365, Salesforce e altre – stanno rapidamente diventando lo standard per la produttività e la collaborazione, e il fatto di doversi riconnettere alla sede solo per poter ritornare su internet comincia a essere di intralcio.

Gli utenti, poi, sono obbligati a ricordare con quali app devono usare le VPN e con quali no, e questo li costringe a cambiare i metodi di lavoro, crea confusione e persino risentimenti che vanno a ostacolare la produttività. E non finisce qui. Le VPN sono tristemente note per rallentare le app cloud, specialmente quelle con un alto grado di interattività, cioè proprio le app che le aziende stanno utilizzando sempre più. Gli utenti sfogano la loro frustrazione sui team dell’assistenza e spesso evitano di usare le VPN, cercando alternative cloud alle applicazioni private interne. Ciò non fa che amplificare la classica sfida dell'IT shadow.

Quel che è peggio, spesso le VPN finiscono per creare nuovi problemi di sicurezza. A volte gli utenti fanno di tutto pur di evitare di usarle, e rimangono privi delle protezioni garantite dai gateway interni (tema affrontato nella nostra serie su SASE qualche mese fa). Poi, quando alla fine si connettono alla VPN, spesso possono accedere alle reti interne con la stessa libertà che avrebbero avuto in ufficio: possono entrare in qualunque applicazione, server, database e così via. Che cosa significa? Che chiunque si spacci per un utente autorizzato o abbia compromesso il laptop dell’utente o la rete Wi-Fi pubblica usata per la connessione ottiene anche lui libero accesso a tutte le risorse.

Il problema non è nuovo, ma è più grave quando le persone lavorano da remoto, specialmente ora che il confine tra lavoro e vita privata comincia a sbiadire. Tutti probabilmente abbiamo avuto momenti in cui abbiamo utilizzato il portatile aziendale per navigare su siti ricreativi, ordinare la cena o guardare contenuti che non avremmo visto in ufficio. Questi comportamenti aprono la porta a malintenzionati che compromettono i dispositivi e li utilizzano come trampolino di lancio per accedere a reti che sarebbero altrimenti ben protette.

Abbandona la VPN e mantieni le app con Zero Trust Network Access

Tecnologie di sicurezza di rete come i firewall consentono di limitare l’accesso agli utenti remoti. Tuttavia, per controllare l'accesso a certe specifiche parti della rete consentendolo solo ad alcuni utenti (la cosiddetta microsegmentazione) occorrono regole intricate e competenze approfondite che aumentano il rischio di errori quando le risorse si spostano.

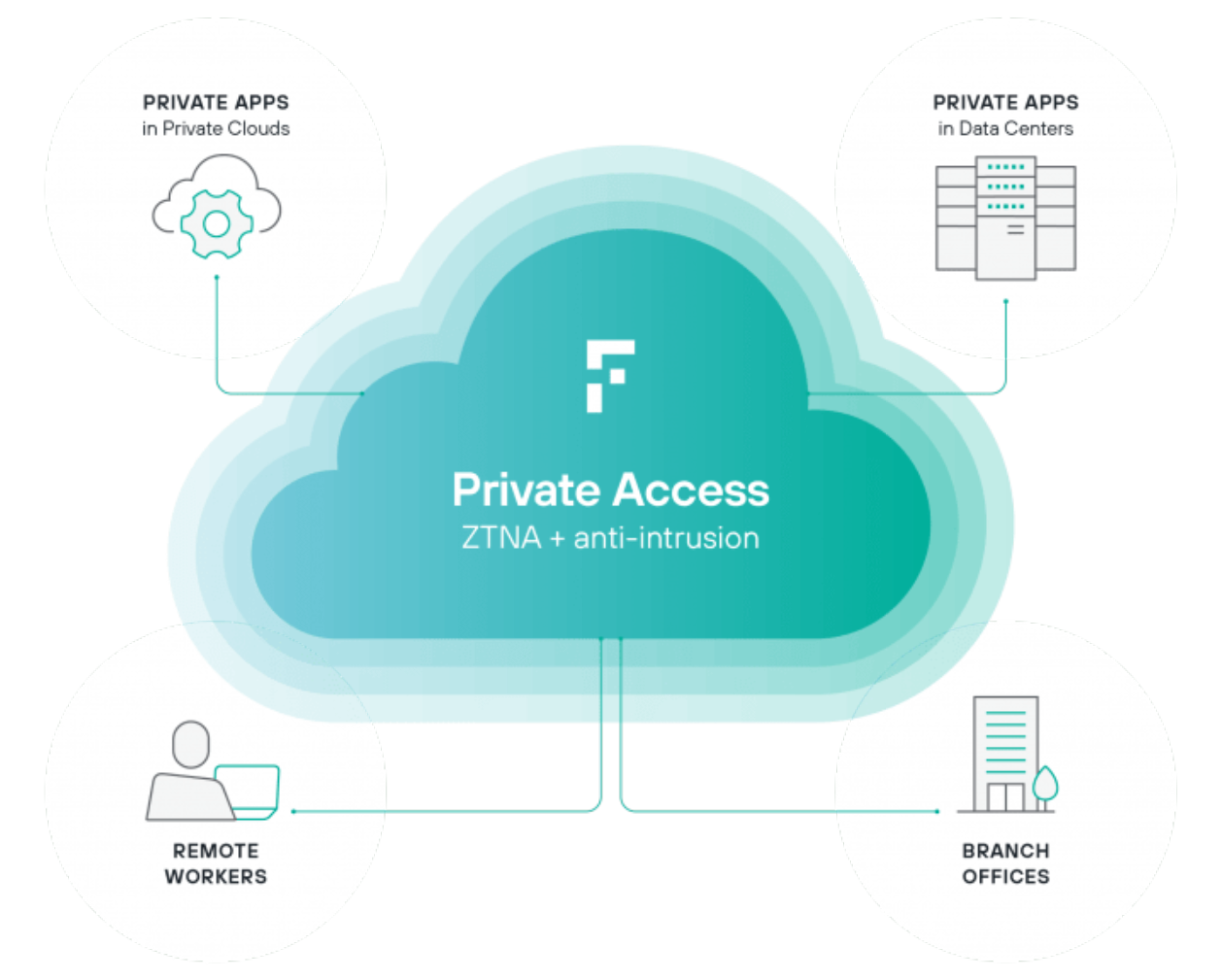

Ed è qui che entra in gioco l’architettura Zero Trust Network Access (ZTNA). Spesso offerti come servizi basati su cloud, come Forcepoint Private Access, i sistemi ZTNA personalizzano l’accesso di ogni utente in base alle applicazioni specifiche di cui ha bisogno. Tutte le altre risorse presenti nelle reti interne restano nascoste. Con questo approccio, i team di rete possono fornire accesso remoto alle applicazione line-of-business, mentre i team di sicurezza riescono a mantenere la visibilità e il controllo di cui hanno bisogno per proteggere l’azienda.

E questo è solo l’inizio. Il controllo degli accessi è solo una parte del concetto Zero Trust. Dai un’occhiata agli altri post su Zero Trust, tra cui il recente post di Ashish su come controllare l’utilizzo dei dati.

Puoi trovare altre informazioni su Zero Trust:

- Nella pagina del prodotto Forcepoint Private Access, per avere una panoramica della nostra soluzione o per concordare una demo.

- Nella pagina del prodotto Zero Trust, che mostra come i prodotti Forcepoint funzionano in modo sinergico per aiutarti ad adottare un approccio moderno all’implementazione della sicurezza Zero Trust.

Nell'articolo

X-Labs

Ricevi consigli, analisi e notizie direttamente nella tua casella di posta

Al Punto

Sicurezza Informatica

Un podcast che copre le ultime tendenze e argomenti nel mondo della sicurezza informatica

Ascolta Ora