Accès Réseau Zero Trust (ZTNA) : Le remède des VPN ordinaires

0 minutes de lecture

Remarque : Ceci fait partie de notre série d’articles sur Zero Trust.

Zero Trust rapidement devenu un sujet d'actualité en matière de cybersécurité (consultez le sommet Cyber Voices Zero Trust qui aura lieu demain et mercredi) au fur et à mesure que le public s’adapte à « la nouvelle norme ».

Lorsque le monde a été tourné sens dessus dessous en mars 2020, de nombreuses organisations informatiques ont accompli des actes de bravoure pour permettre à leurs employés de travailler depuis leur domicile. Souvent, il s’agissait d’enseigner aux travailleurs à distance novices comment utiliser les clients des VPN pour se reconnecter au réseau de l’entreprise, comment accéder à des applications privées internes ou utiliser l'Internet en toute sécurité via les passerelles de sécurité existantes sur place.

Cette approche était valable lorsqu'il s'agissait d'un petit nombre de personnes travaillant en dehors du bureau. Mais lorsque tout le monde a soudainement dû travailler à domicile, il est devenu évident que les VPN étaient, au mieux, un remède à court terme.

Les VPN et les utilisateurs ne font pas bon ménage

J’ai déjà souligné cela auparavant : « J’adore les VPN » est une phrase que personne n’a jamais dite. Au grand jamais !

Autrefois, les VPN étaient nécessaires pour permettre aux travailleurs en déplacement de recevoir des courriels d’Exchange ou de Lotus, d’utiliser des applications importantes comme Oracle et de se conformer aux directives d’utilisation acceptables appliquées par la passerelle de sécurité sur place. Mais, avec les applications basées cloud telles que Microsoft Office 365, Salesforce et autres, qui deviennent rapidement la norme en matière de productivité et de collaboration en entreprise, se connecter au siège juste pour retourner sur Internet devient de plus en plus fastidieux.

Cela oblige les utilisateurs à se rappeler quelles applications doivent fonctionner sur VPN, et celles qui ne nécessitent pas de changer leurs habitudes. Cela crée de la confusion, et même du ressentiment, et dans les deux cas cela nuit à leur efficacité. Pire encore, les VPN sont réputés pour ralentir les applications cloud, en particulier celles qui sont hautement interactives. Ces mêmes applications qui sont désormais indispensables aux entreprises (comme Zoom, Skype, etc.). Cette frustration se répercute sur les équipes d’assistance et encourage les utilisateurs à ne pas activer leur VPN. Pour contourner l'obstacle, les salariés cherchent souvent des alternatives basées cloud au lieu d'utiliser les applications privées internes – aggravant ainsi le défi classique posé par la Shadow IT.

Pire encore, les VPN finissent souvent par créer de nouveaux problèmes de sécurité. Les utilisateurs se donnent parfois beaucoup de mal pour éviter d’utiliser les VPN, délaissant ainsi la protection des passerelles internes (nous avons abordé cela dans notre série SASE, il y a quelques mois). Cependant, lorsqu’ils se connectent au VPN, ils bénéficient souvent de la même gamme complète d’accès aux réseaux internes que s’ils étaient au bureau. Ils peuvent accéder à n’importe quelle application, n’importe quel serveur, n’importe quelle base de données, etc. Mais cela signifie aussi que toute personne qui prétend être un utilisateur autorisé, ou qui a infiltré l’ordinateur portable de l’utilisateur ou le réseau Wi-Fi public d’où il se connecte, peut également accéder à tout.

Ce problème n’est pas nouveau, mais il est aggravé par le travail à distance, et tout particulièrement lorsque la frontière entre travail et vie privée commence à s’estomper. Nous avons tous probablement utilisé un jour notre ordinateur portable professionnel pour visiter sur un site web de loisirs, pour commander un dîner ou diffuser des contenus – mais nous ne ferions pas ces actions depuis une machine située au bureau. Cela ouvre la porte aux assaillants qui compromettent les appareils et les utilisent comme un tremplin pour pénétrer dans des réseaux habituellement protégés.

Laissez tomber le VPN et conservez vos applications avec l’accès réseau Zero Trust

Limiter l’accès des utilisateurs distants peut se faire avec des technologies de sécurité de réseau telles que les firewalls. Cependant, la mise en place de règles complexes pour contrôler quels utilisateurs ont accès à telle ou telle partie du réseau – ce que l’on appelle la microsegmentation – nécessite une certaine expertise et peut entraîner des erreurs puisque les ressources sont en transit.

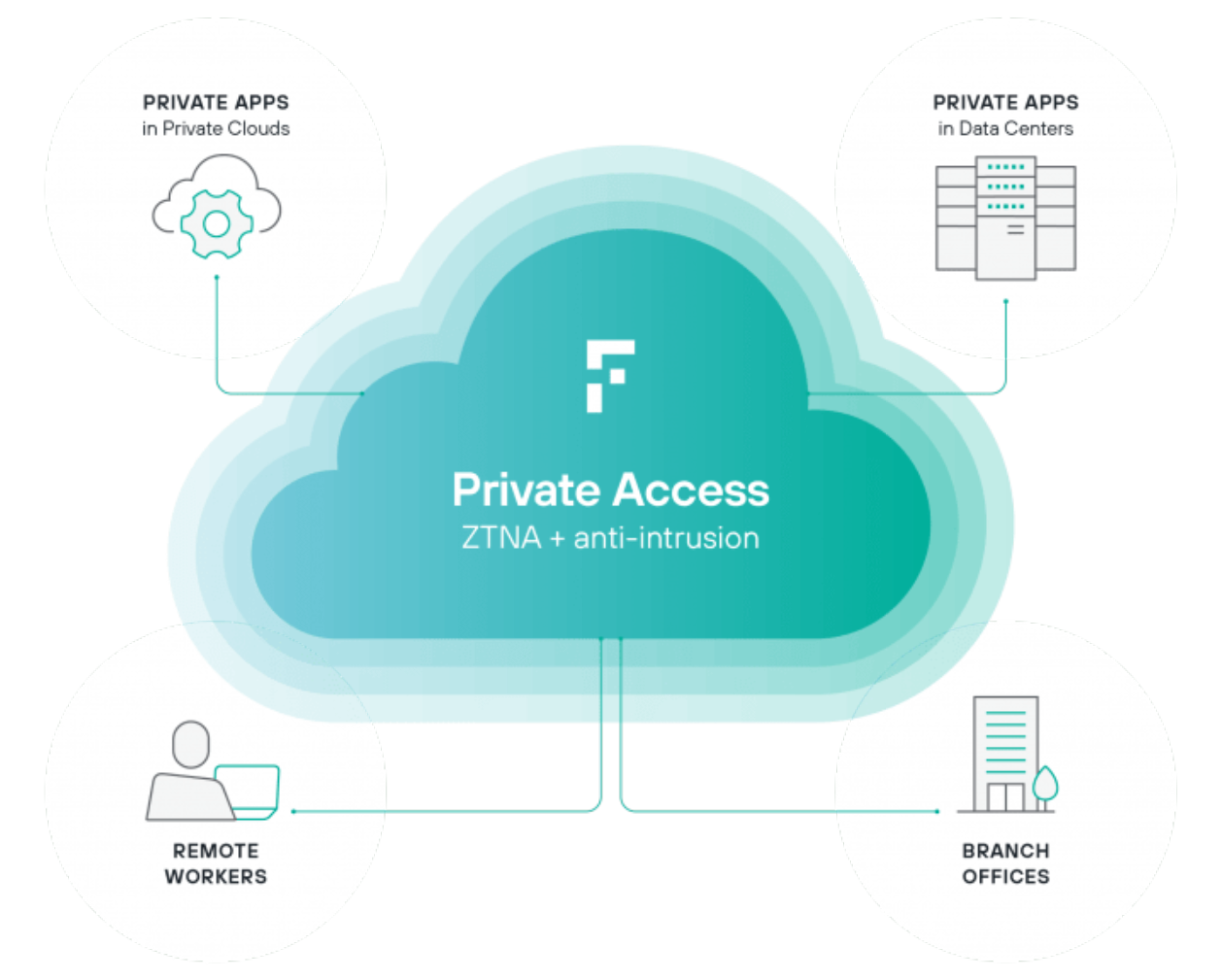

C’est là qu’intervient l’accès réseau Zero Trust Network Access (ZTNA). Souvent fournis sous la forme d’un service cloud, comme Forcepoint Private Access, les systèmes ZTNA adaptent l’accès de chaque utilisateur aux applications spécifiques dont il a besoin. Tout le reste du réseau interne reste caché. Cette approche permet aux équipes de mise en réseau de fournir un accès à distance aux applications métier, tandis que les équipes de sécurité conservent la visibilité et le contrôle dont elles ont besoin pour assurer la sécurité de l’entreprise.

Et ce n’est qu’un début. Le contrôle de l’accès n’est que le premier élément de Zero Trust. Consultez les autres articles qui parlent de Zero Trust, y compris le récent article d’Ashish, qui traite du contrôle de l’utilisation des données.

Vous pouvez également en savoir plus sur Zero Trust dans les pages suivantes :

- Page produit Forcepoint Private Access pour avoir un aperçu de notre solution ou pour programmer une démo.

- La page Produits Zero Trust montre comment les produits de Forcepoint fonctionnent ensemble pour vous aider à adopter une approche moderne pour implémenter Zero Trust.

Dans l'article

X-Labs

Recevez les dernières informations, connaissances et analyses dans votre messagerie

Droit au But

Cybersécurité

Un podcast couvrant les dernières tendances et sujets dans le monde de la cybersécurité

Écouter Maintenant