Acceso a redes de Zero Trust (ZTNA): La cura para la VPN común

0 minutos de lectura

Nota del editor: Esto es parte de nuestra serie en curso sobre Zero Trust.

Zero Trust está convirtiéndose rápidamente en uno de los temas más candentes de la ciberseguridad (visite el evento Cyber Voices Zero Trust Summit a medida que las personas se adaptan a la "nueva normalidad."

Cuando el mundo se puso de cabeza en marzo de 2020, muchas organizaciones de TI realizaron actos heroicos para lograr que sus empleados pudieran trabajar desde sus casas. Con frecuencia, esto significó enseñar a los nuevos empleados remotos a usar clientes de VPN para conectarse a la red de la empresa y así acceder a aplicaciones privadas internas o usar internet de manera segura mediante gateways de seguridad en las instalaciones ya existentes.

Ese enfoque había funcionado para una pequeña cantidad de personas que trabajaban fuera de la oficina. Sin embargo, cuando de pronto todo el mundo debió trabajar de manera remota, resultó evidente que las VPN eran, en el mejor de los casos, una solución a corto plazo.

Las VPN y los usuarios no combinan bien

Este es un sentimiento al que hice referencia anteriormente: nunca nadie dijo "Amo las VPN". Jamás.

Anteriormente, las VPN eran necesarias para que los trabajadores que viajaban constantemente pudieran acceder a su correo electrónico de Exchange o Lotus, utilizar aplicaciones importantes como Oracle, y cumplir con las pautas de uso aceptable impuestas por los gateways de seguridad en las instalaciones. Sin embargo, para las aplicaciones basadas en la nube como Microsoft Office 365, Salesforce y otras que se están convirtiendo rápidamente en la norma para la colaboración y productividad empresarial, conectarse a las oficinas centrales solo para obtener acceso a internet está comenzando a resultar engorroso.

Obligar a los usuarios a recordar qué aplicaciones necesitan VPN y cuáles no, cambia la manera en la que solían trabajar. Esto crea confusión e incluso resentimiento, y ambas cosas afectan su trabajo. Lo que es aún peor: las VPN tienen la mala reputación de ralentizar a las aplicaciones basadas en la nube, en especial las que son muy interactivas. Las mismas a las que las empresas estuvieron migrando. La frustración de las personas recae en los equipos de asistencia técnica y motiva a los usuarios a evitar activar sus VPN. En cambio, suelen buscar alternativas basadas en la nube a las aplicaciones privadas internas, lo que magnifica el desafío clásico de la Shadow IT.

Lo que es aún peor: las VPN suelen terminar creando problemas de seguridad. Los usuarios a veces hacen todo lo posible por evitar usar las VPN, quedando desprotegidos de los gateways internos (lo que cubrimos en nuestra serie sobre SASE unos meses atrás). Luego, cuando sí se conectan a la VPN, se les suele dar el mismo rango de acceso a las redes internas que tendrían en la oficina. Pueden acceder a cualquier aplicación, servidor, base de datos, etc. Pero esto significa también que alguien que pretenda ser un usuario autorizado, o que haya comprometido la computadora portátil del usuario o la red de Wi-Fi pública desde la que se conecta, también puede acceder a cualquier cosa.

Si bien esto no es un problema nuevo, se agrava cuando las personas trabajan de forma remota ya que la línea entre el trabajo y la vida personal comienza a desdibujarse. Posiblemente, en algún momento todos hayamos utilizado la computadora portátil de la empresa para visitar un sitio web recreativo, pedir comida o transmitir contenido: cosas que no haríamos desde una máquina en la oficina. Esto abre la puerta a atacantes que comprometen dispositivos y los usan como trampolín para llegar a otras redes de lo contrario protegidas.

Descarte la VPN, mantenga las aplicaciones con acceso a redes de Zero Trust

Limitar a qué pueden acceder los usuarios remotos puede lograrse mediante tecnologías de seguridad de redes como firewalls. Sin embargo, establecer reglas complicadas para controlar qué usuarios pueden acceder a qué partes de la red (lo que se denomina microsegmentación) requiere de experiencia y puede llevar a errores dado que se trasladan recursos.

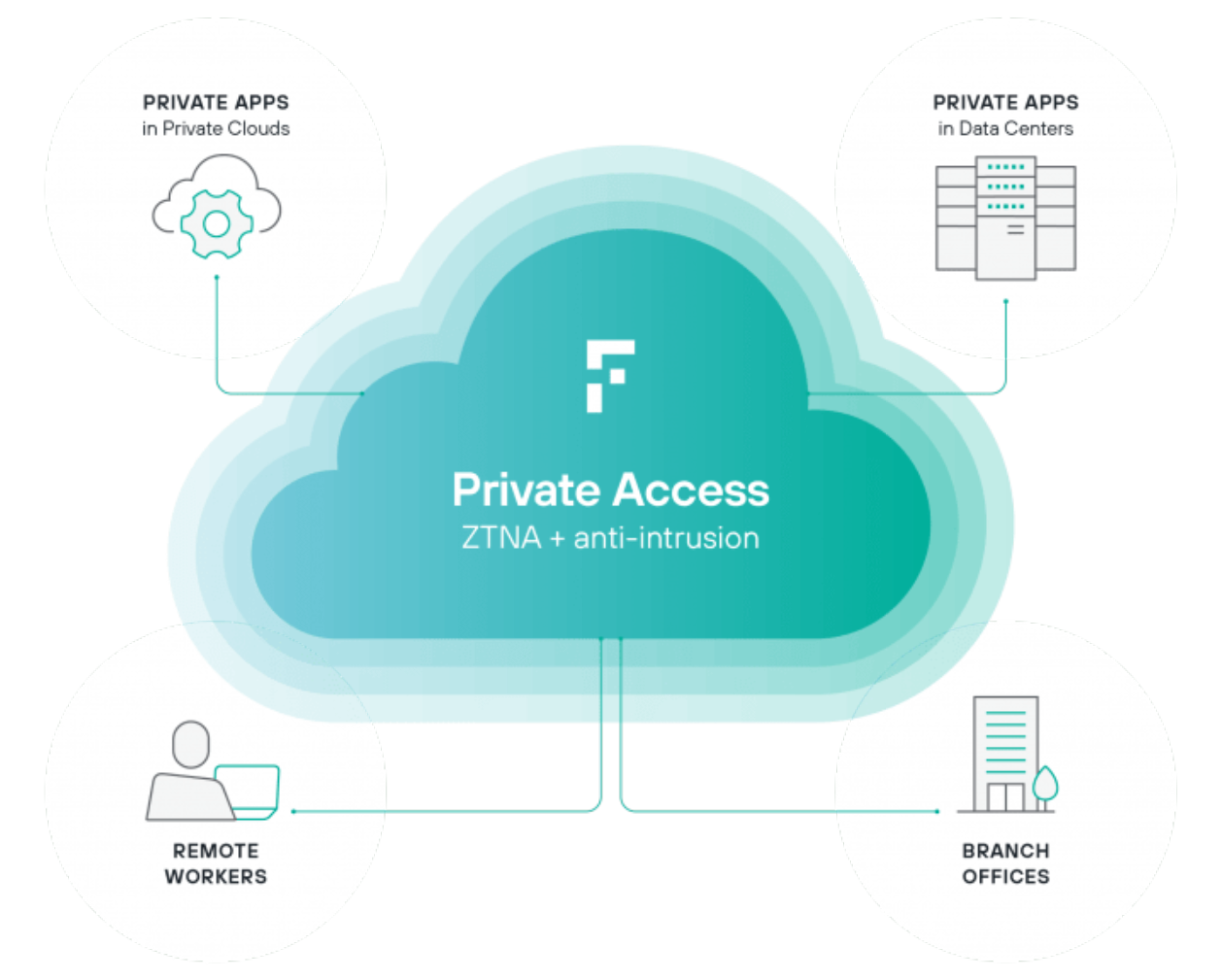

Ahí es donde entra en juego el acceso a redes de Zero Trust (ZTNA). Los sistemas ZTNA, que con frecuencia se ofrecen como un servicio basado en la nube como Forcepoint Private Access, personalizan el acceso de cada usuario solo a las aplicaciones específicas que necesitan. Todo lo demás en la red interna permanece oculto. Este enfoque permite que los equipos de redes brinden acceso remoto a aplicaciones de la línea de negocios mientras los equipos de seguridad mantienen la visibilidad y el control que necesitan para mantener protegida a la empresa.

Y ese es solo el comienzo. Controlar el acceso es solo el inicio de Zero Trust. Consulte otras publicaciones relacionadas Zero Trust, lo que incluye la publicación reciente de Ashish sobre el control del uso de datos.

También puede conocer más sobre Zero Trust aquí:

- Página del producto de Forcepoint Private Access para obtener una descripción de nuestra solución o programar una demostración.

- Página del producto de soluciones de Zero Trust que muestra cómo los productos de Forcepoint trabajan juntos y le ayudan a adoptar un enfoque moderno para implementar el Zero Trust.

En este post

X-Labs

Reciba información, novedades y análisis directamente en su bandeja de entrada.

Al Grano

Ciberseguridad

Un podcast que cubre las últimas tendencias y temas en el mundo de la ciberseguridad

Escuchar Ahora