Zero Trust Network Access (ZTNA): Ein überzeugender Ersatz für VPNs

0 Minuten Lesezeit

Anm. d. R.: Dies ist die Fortsetzung unserer aktuellen Reihe über Zero Trust.

Zero Trust entwickelt sich zunehmend zu einem der Topthemen in der Cyber-Sicherheit (sehen Sie sich den Cyber Voices Zero Trust Summit an, der morgen und am Mittwoch stattfindet), während sich die Menschen an „eine neue Normalität“ gewöhnen.

Als die Welt im März 2020 völlig auf den Kopf gestellt wurde, leisteten viele IT-Abteilungen einen wahren Kraftakt, um dafür zu sorgen, dass Mitarbeiter von zu Hause arbeiten konnten. Das bedeutete oft auch, dass Home-Office-Neulinge erst lernen mussten, wie sie sich über VPN-Clients mit dem Unternehmensnetzwerk verbinden, um auf interne private Anwendungen zugreifen oder das Internet über bestehende lokale Sicherheits-Gateways verwenden zu können.

Dieser Ansatz funktionierte gut für eine kleine Anzahl externer Mitarbeiter. Aber als plötzlich alle von zu Hause arbeiten mussten, wurde deutlich, dass VPNs bestenfalls eine Übergangslösung waren.

VPNs und Benutzer sind keine gute Kombination

Wie ich schon einmal angemerkt habe, erfreuen sich VPNs keiner großen Beliebtheit, ganz im Gegenteil.

Früher nutzten nur diejenigen ein VPN, die viel unterwegs waren, um E-Mails von Exchange oder Lotus abzurufen, wichtige Anwendungen wie Oracle zu verwenden und von lokalen Sicherheits-Gateways vorgegebene Richtlinien für zulässiges Nutzungsverhalten zu erfüllen. Mit Cloud-basierten Anwendungen wie Microsoft Office 365, Salesforce usw., die rasch zum Standard für Unternehmensproduktivität und Zusammenarbeit wurden, wird das Hin- und Her zwischen Unternehmensnetzwerk und Internet jedoch zunehmend zum Problem.

Benutzer müssen immer genau wissen, welche Anwendungen ein VPN benötigen, und das wirkt sich auf ihre Arbeitsweise aus. Diese Unsicherheit sorgt für Verwirrung und sogar Unmut, was für die Arbeit hinderlich ist. Schlimmer noch: VPNs verlangsamen bekanntlich Cloud-Anwendungen, insbesondere hochgradig interaktive Anwendungen. Also genau die Anwendungen, zu denen Unternehmen gerade gewechselt haben. Den Frust der Mitarbeiter bekommen auch die Helpdesks zu spüren. Und Benutzern fehlt die Motivation, ihr VPN überhaupt einzuschalten. Stattdessen suchen sie häufig nach Cloud-basierten Alternativen für interne private Anwendungen, was das klassische Problem der Schatten-IT noch verschärft.

Noch kritischer ist, dass VPNs häufig zu neuen Sicherheitsproblemen führen. Benutzer setzen manchmal alles daran, VPNs zu vermeiden. Dadurch können sie von internen Gateways (die wir in unserer SASE-Reihe vor wenigen Monaten beschrieben haben) nicht mehr geschützt werden. Wenn sie sich dann mit dem VPN verbinden, erhalten sie häufig denselben umfassenden Zugriff auf interne Netzwerke wie die Mitarbeiter im Büro. Sie haben Zugang zu sämtlichen Anwendungen, Servern, Datenbanken usw. Das bedeutet jedoch auch, dass jeder, der sich als autorisierter Benutzer ausgibt oder das Laptop des Benutzers oder das WLAN-Netzwerk gehackt hat, von dem aus die Verbindung hergestellt wird, Zugriff auf sämtliche Ressourcen hat.

Dies ist kein neues Problem, wird jedoch durch Remote-Mitarbeiter verschärft, bei denen häufig die Grenze zwischen Arbeit und Privatleben verschwimmt. Wir haben wahrscheinlich alle schon einmal mit unserem Firmenlaptop eine Website für private Zwecke aufgerufen, Essen bestellt oder Inhalte gestreamt, was wir uns mit einem Computer im Büro womöglich nicht erlaubt hätten. Dadurch wird Angreifern Tor und Tür geöffnet, die Geräte hacken und als Sprungbrett nutzen, um sich Zugang zu ansonsten geschützten Netzwerken zu verschaffen.

Verabschieden Sie sich von Ihrem VPN und behalten Sie Ihre Anwendungen dank Zero Trust Network Access

Mithilfe von Netzwerksicherheitstechnologien wie Firewalls können Sie den Zugriff von Remote-Benutzern auf bestimmte Inhalte einschränken. Um komplexe Regeln einzurichten, die steuern, welche Benutzer auf welche Teile des Netzwerks zugreifen dürfen, Mikrosegmentierung genannt, braucht es Know-how. Zudem können durch das Verschieben von Ressourcen Probleme entstehen.

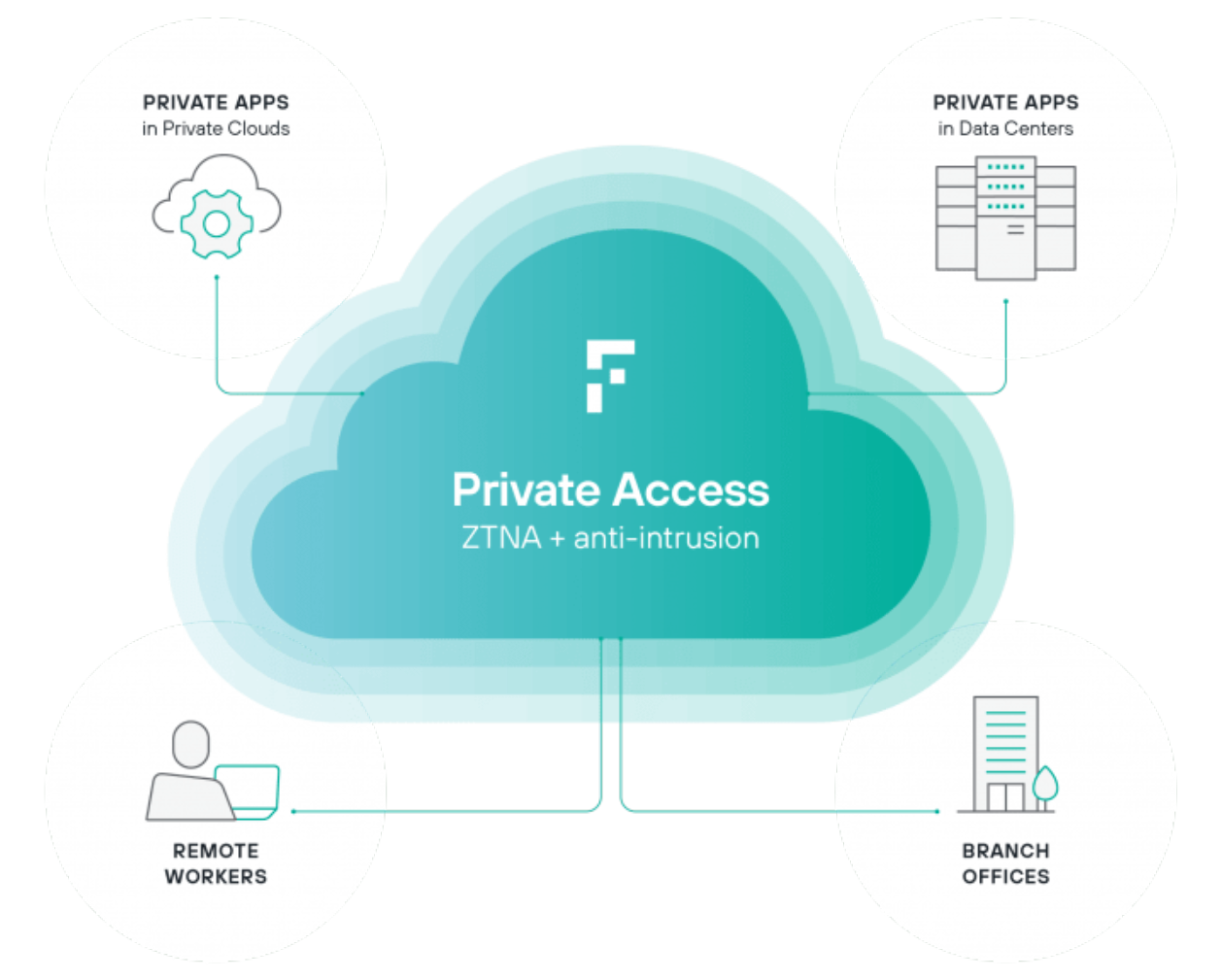

Hier kommt Zero Trust Network Access (ZTNA) ins Spiel. ZTNA-Systeme werden häufig als Cloud-basierter Service angeboten, wie z. B. Forcepoint Private Access, und dienen dazu, den Zugriff für jeden Benutzer individuell einzurichten, so dass er nur auf bestimmte, von ihm benötigte Anwendungen zugreifen kann. Alle anderen Ressourcen im internen Netzwerk sind dann nicht zugänglich. Dieser Ansatz ermöglicht es Netzwerkteams, Remote-Zugriff auf geschäftsrelevante Anwendungen bereitzustellen. Gleichzeitig müssen Sicherheitsteams nicht auf die Transparenz und Kontrolle verzichten, die sie brauchen, um das Unternehmen zu schützen.

Und das ist erst der Anfang. Die Zugriffssteuerung ist nur einer der zahlreichen Vorteile von Zero Trust. Lesen Sie andere Beiträge zu Zero Trust, einschließlich dem neuesten Beitrag von Ashish Malpani, der sich mit der Kontrolle der Datennutzung beschäftigt.

Weitere Informationen über Zero Trust finden Sie hier:

- Forcepoint Private Access-Produktseite: Hier erhalten Sie einen Überblick über unsere Lösung oder können einen Demo-Termin vereinbaren.

- E-Book „Ihr Weg zu Zero Trust“: Erfahren Sie, warum Zero Trust in Diskussionen über Cyber-Sicherheit das beherrschende Thema ist, was die Säulen von Zero Trust sind usw.

- Zero Trust-Produktseite: Es wird erläutert, wie Forcepoint-Produkte ineinandergreifen, um Sie bei einem modernen Implementierungskonzept für Zero Trust zu unterstützen.

In dem Artikel

X-Labs

Get insight, analysis & news straight to your inbox

Auf den Punkt

Cybersicherheit

Ein Podcast, der die neuesten Trends und Themen in der Welt der Cybersicherheit behandelt

Jetzt anhören