Plus de 12 000 clients ne peuvent pas se tromper

Protéger le réseau contre les menaces avancées.

Forcepoint Next-Generation Firewall offre une sécurité réseau de pointe à grande échelle. Déployez depuis n'importe où dans le monde via la console de gestion sécurisée (SMC) et unifiez la gestion des politiques, la réponse aux incidents et la création de rapports sous une seule console.

Explorez les modèles NGFW Forcepoint

Série 3500

Idéal pour les grandes entreprises, les réseaux de campus et les centres de données.

Jusqu'à 66 interfaces

Débit du pare-feu jusqu'à 600 Gbps

Débit de l'IPS et du NGFW jusqu'à 140 Gbps

Série 3400

Idéal pour les réseaux de campus et les centres de données.

Jusqu'à 67 interfaces

Débit du pare-feu jusqu'à 200-300 Gbps

Débit IPS NGFW jusqu'à 15-35 Gbps

Série 2300

Idéal pour les moyennes et grandes entreprises

Jusqu'à 30 interfaces

Débit du pare-feu jusqu'à 145 Gbps

Débit IPS NGFW jusqu'à 37 Gbps

Série 2200

Idéal pour les bureaux de taille moyenne et grande.

Jusqu'à 25 interfaces

Débit du pare-feu jusqu'à 120 Gbps

Débit IPS NGFW jusqu'à 13,5 Gbps

Série 1200

Idéal pour les bureaux de taille moyenne et grande.

Jusqu’à 17 interfaces

Débit du pare-feu jusqu’à 65 Gbps

Débit IPS NGFW jusqu’à 5 Gbps

Série 350

Idéal pour les sites distants et les succursales (conception de bureau).

Jusqu’à 13 interfaces

Débit du pare-feu 40 Gbps

Débit IPS NGFW 2 Gbps (N352) ou 4,1 Gbps (N355)

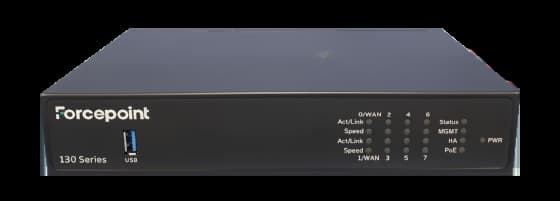

Série 130

Ideal for remote offices, branches and stores.

Jusqu’à 8 interfaces

Débit du pare-feu 8 Gbps

Débit IPS NGFW 1,600 Mbps

Série 120

Idéal pour les sites commerciaux et les succursales.

Jusqu'à 8 interfaces

Débit du pare-feu 4 Gbps

Débit IPS NGFW 450 Mbps

Série 60

Idéal pour les bureaux à distances, les succursales et les sites physiques.

Jusqu'à 4 interfaces

Débit du pare-feu 4 Gbps

IPS NGFW 700 Mbps

Fiche technique Forcepoint Next Generation Firewall (NGFW)

En savoir plus sur les spécifications du NGFW de Forcepoint, y compris les plates-formes, les caractéristiques, la protection contre les menaces et les fonctionnalités SD-WAN intégrées.

Cloud Images :

- logiciel unifié Forcepoint NGFW

- Amazon Web Services (AWS)

- Solutions Microsoft Azure

- Sécurise les communications nord-sud dans/hors du cloud et le trafic SDN est-ouest

Appareils virtuels :

- logiciel unifié de Forcepoint NGFW

- Disponible pour KVM et VMware ESXi et NSX

- S'adapte à 64 CPU

- Automatise la microsegmentation du réseau

- Peut être clusteré avec des pare-feu physiques

Réseau mondial

20+

Pays

45+

Nœuds de cluster

Regroupement d'une manière que personne d'autre ne peut faire

Christian Keller, CISO chez Huber + Suhner, cite la fiabilité, le clustering et la capacité à se conformer aux exigences de conformité internationales parmi les principaux avantages de Forcepoint NGFW.

Pourquoi Forcepoint NGFW ?

Centralisez la gestion avec SMC

Gérez les politiques réseau, identifiez et prévenez les incidents de sécurité en temps réel et examinez les performances des appareils et des applications grâce à SMC.

Protéger le réseau contre l'inconnu

Associez une sécurité de pointe à une gestion fiable du réseau grâce à des contrôles Zero Trust Network access, à la détection et à la protection avancées contre des programmes malveillants (AMDP), à la prévention des intrusions et à d'autres contrôles.

Déployez des appareils depuis n'importe où

Automatisez, orchestrez et faites évoluer le réseau n'importe où dans le monde avec une large gamme d'appareils physiques et virtuels.

Personnalisez et évoluez avec des interfaces réseau modulaires

Les appareils Forcepoint NGFW haut de gamme, montées en rack acceptent une gamme d'interfaces réseau extensibles, offrant flexibilité et adaptabilité aux nouvelles infrastructures réseau.

Équilibrer les demandes du réseau et éviter les temps d'arrêt

Construisez une résilience et une évolutivité solides du réseau grâce à la mise en grappe de l'équilibrage de la charge et à la prise en charge multi-FAI de l'équilibrage de la charge avec un routage adapté aux applications, y compris la possibilité de mettre à jour les logiciels et les appareils sans interruption de service.

Pourquoi les clients choisissent Forcepoint NGFW

Pourquoi les clients choisissent Forcepoint NGFW

"Our costs - both for the project and maintenance - are going down because we don't need resources locally, we have centralized everything. If we want new service on a train, we define the policy then give the hardware to the operator, who installs it."

VR Group

Restez informé pour protéger votre réseau

Questions les plus fréquemment posées

Qu'est-ce qu'un pare-feu ?

Un pare-feu est un appareil de sécurité réseau qui surveille le trafic réseau entrant et sortant et autorise ou bloque les paquets de données en fonction d'un ensemble de règles de sécurité. Le but d'un pare-feu est d'établir une barrière entre votre réseau interne et le trafic entrant provenant de sources externes (comme Internet) afin de bloquer le trafic malveillant comme les virus et les pirates.

Comment fonctionne un firewall ?

Les pare-feu protègent le trafic au niveau du point d'entrée d'un ordinateur, appelé port, qui est l'endroit où les informations sont échangées avec des appareils externes. Les pare-feu analysent soigneusement le trafic entrant sur la base de règles préétablies et filtrent le trafic provenant de sources non sécurisées ou suspectes.

Pourquoi les pare-feu sont-ils importants pour les entreprises ?

Les pare-feu aident à protéger votre réseau contre les menaces. Forcepoint NGFW fournit une sécurité réseau de pointe à grande échelle. Déployez depuis n'importe où dans le monde via la console de gestion sécurisée (SMC) et unifiez la gestion des politiques, la réponse aux incidents et la création de rapports sous une seule console.

Quelles sont les caractéristiques d'un NGFW ?

Les caractéristiques d'une NGFW incluent :

Inspection approfondie des paquets : les NGFW inspectent les données sur chacune des quatre couches de communication TCP/PI : application, transport, PI/réseau et matériel/liaison de données. Cela permet aux pare-feu de nouvelle génération de fonctionner en reconnaissant les applications, en comprenant quelles applications reçoivent et génèrent du trafic, et en comprenant les types de Comportement des utilisateurs et des applications pouvant être attendus dans ces modèles de trafic.

Automatisation et orchestration : Les NGFW permettent un déploiement automatique et des mises à jour instantanées qui réduisent la charge administrative des équipes informatiques.

Détection/prévention des intrusions : Les pare-feu de nouvelle génération détectent et préviennent les cyberattaques en inspectant le trafic aux couches TCP/PI supérieures et en surveillant les attaques potentielles en fonction d'un Comportement anormal ou de signatures d'attaque spécifiques.

Contrôle des applications : Les NGFW fournissent une visibilité en temps réel sur les utilisateurs et les données interagissant avec les applications, ce qui permet aux applications à haut risque d'être identifiées et bloquées si nécessaire.Protection contre le déni de service

distribué (DDoS) : Les NGFW sont des technologies à état qui vérifient les caractéristiques de chaque connexion pour détecter les nombreux types de demandes illégitimes pouvant constituer une attaque DDoS.

Gestion unifiée des menaces (UTM) : les solutions NGFW offrent des services de sécurité complets qui incluent l'antivirus, le filtrage de contenu, l'infection par les programmes malveillants et l'atténuation.

Quels sont les types de pare-feu ?

Les pare-feu peuvent être logiciels ou matériels, mais il est préférable d'avoir les deux. Un pare-feu logiciel est un programme installé sur chaque ordinateur et régule le trafic via les numéros de port et les applications, tandis qu'un pare-feu physique est un équipement installé entre votre réseau et la passerelle. Voici quelques types spécifiques de pare-feu :

Pare-feu à filtrage de paquets : les pare-feu à filtrage de paquets sont le type de pare-feu le plus courant, qui examinent les paquets et leur interdisent de passer s'ils ne correspondent pas à un ensemble de règles de sécurité établies. Ce type de pare-feu vérifie les adresses PI de source et de destination du paquet. Si les paquets correspondent à ceux d'une règle « autorisée » sur le pare-feu, il est alors considéré comme fiable pour entrer dans le réseau.

Pare-feu de nouvelle génération : les pare-feu de nouvelle génération combinent la technologie traditionnelle des pare-feu et des fonctionnalités supplémentaires, comme l'inspection du trafic crypté, les systèmes de prévention des intrusions, les antivirus, et plus encore. Ils effectuent notamment une inspection approfondie des paquets (DPI, ou deep packet inspection). Alors que les pare-feu de base ne regardent que les en-têtes de paquets, l'inspection approfondie des paquets examine les données contenues dans le paquet lui-même, ce qui permet aux utilisateurs d'identifier, de catégoriser ou de stopper plus efficacement les paquets contenant des données malveillantes.

Pare-feu proxy : les pare-feu proxy filtrent le trafic réseau au niveau de l'application. Contrairement aux pare-feu de base, le proxy agit comme un intermédiaire entre deux systèmes terminaux. Le client doit envoyer une demande au pare-feu, où elle est évaluée par rapport à un ensemble de règles de sécurité, puis autorisée ou bloquée. Plus particulièrement, les pare-feu proxy surveillent le trafic pour les protocoles de couche 7 comme HTTP et FTP et utilisent l'inspection stateful et approfondie des paquets pour détecter le trafic malveillant.

Pare-feu de traduction des adresses réseau (NAT) : les pare-feu NAT permettent à plusieurs appareils ayant des adresses réseau indépendantes de se connecter à Internet à l'aide d'une seule adresse PI, ce qui permet de garder les adresses PI individuelles cachées. Par conséquent, les attaquants analysant un réseau pour rechercher des adresses PI ne peuvent pas capturer des détails spécifiques, ce qui fournit une meilleure sécurité contre les attaques. Les pare-feu NAT sont similaires aux pare-feu proxy en ce sens qu'ils agissent comme un intermédiaire entre un groupe d'ordinateurs et le trafic extérieur.

Pare-feu Stateful Multilayer Inspection (SMLI) : les pare-feu SMLI filtrent les paquets au niveau des couches réseau, transport et application, en les comparant à des paquets de confiance connus. Comme les pare-feu NGFW, les SMLI examinent également l'ensemble du paquet et ne leur permettent de passer que s'ils passent chaque couche individuellement. Ces pare-feu examinent les paquets pour déterminer l'état de la communication (et donc le nom) et garantir que toute communication initiée ne se fait qu'avec des sources de confiance.

Qu'est-ce qu'un pare-feu SD-WAN ?

Un pare-feu SD-WAN renforce la cybersécurité en surveillant et en gérant le trafic réseau entrant et sortant au sein d'un réseau étendu défini par logiciel (SD-WAN).

Qu'est-ce que la sécurité réseau ?

La sécurité réseau est une combinaison de règles et de configurations qui permettent de protéger les réseaux informatiques et les données.

Comment fonctionne la sécurité réseau ?

Il y a de nombreuses couches à considérer lorsque l'on aborde la sécurité réseau au sein d'une entreprise. Les attaques peuvent se produire à n'importe quelle couche du modèle des couches de sécurité réseau, c'est pourquoi votre matériel, vos logiciels et vos politiques de sécurité réseau doivent être conçus pour traiter chaque domaine. La sécurité réseau consiste généralement en trois contrôles différents : physique, technique et administratif.

Quels sont les types de sécurité réseau ?

Contrôle d'accès réseau

Logiciels antivirus et antimalware

Protection par pare-feu

Réseaux privés virtuels

Qu'est-ce qu'une attaque réseau ?

Une attaque réseau est une action non autorisée sur les ressources numériques au sein d'un réseau d'entreprise. Les parties malveillantes exécutent généralement des attaques réseau pour altérer, détruire ou voler des données privées. Les auteurs d'attaques réseau ont tendance à cibler les périmètres des réseaux pour obtenir un accès aux systèmes internes.

Quels sont les types d'attaques réseau ?

DDoS : les attaques DDoS impliquent le déploiement de réseaux de botnets de grande taille, qui sont des appareils compromis par des programmes malveillants et liés à Internet. Ils bombardent et submergent les serveurs d'entreprise avec des volumes importants de trafic frauduleux. Les attaquants malveillants peuvent cibler les données sensibles, comme celles appartenant à des établissements de santé, en interrompant l'accès aux enregistrements vitaux de bases de données de patients.

Attaques de type Man-in-the-Middle (MITM) : les attaques réseau MITM se produisent lorsque des parties malveillantes interceptent le trafic transmis entre les réseaux et les sources de données externes ou à l'intérieur d'un réseau. Dans la plupart des cas, les pirates informatiques réalisent des attaques MITM via des protocoles de sécurité faibles. Ceux-ci permettent aux pirates de se présenter comme un compte relais ou de proxy et de manipuler les données dans les transactions en temps réel.

Accès non autorisé : l'accès non autorisé fait référence aux attaques réseau où les parties malveillantes obtiennent l'accès aux ressources de l'entreprise sans demander la permission.

Injection SQL : les entrées de données non modérées par les utilisateurs peuvent exposer les réseaux d'entreprises à un risque d'attaque par injection SQL. Sous la méthode d'attaque réseau, les parties externes manipulent les formulaires en soumettant des codes malveillants à la place des valeurs de données attendues. Ils compromettent le réseau et accèdent aux données sensibles comme les mots de passe des utilisateurs. Il existe plusieurs types d'injection SQL, comme l'examen des bases de données pour extraire des détails sur leur version et leur structure, ou encore la subversion de la logique de la couche application, perturbant ainsi les séquences logiques et le fonctionnement.

Quels sont des exemples d'attaques réseau ?

Ingénierie sociale : l'ingénierie sociale implique des techniques élaborées de tromperie et de tricherie, comme l'hameçonnage (phishing), qui exploitent la confiance et les émotions des utilisateurs pour obtenir un accès à leurs données privées.

Menaces persistantes avancées (APT) : certaines attaques réseau peuvent impliquer des APT créées par une équipe de pirates experts. Les parties prenantes à l'APT prépareront et déploieront un programme complexe de cyberattaque. Cela exploite les vulnérabilités multiples du réseau tout en restant non détecté par les mesures de sécurité réseau comme les pare-feu et les logiciels antivirus.

Ransomware : dans les attaques de ransomware, les parties malveillantes chiffrent les canaux d'accès aux données tout en cachant les clés de déchiffrement, un modèle qui permet aux pirates d'extorquer les entreprises affectées.

Qu'est-ce qu'une perte de paquets ?

Lorsque vous accédez à Internet ou à un réseau, de petites unités de données appelées paquets sont envoyées et reçues. La perte de paquets se produit lorsqu'un ou plusieurs de ces paquets ne parviennent pas à atteindre leur destination prévue. Pour les utilisateurs, la perte de paquets se manifeste par une interruption du réseau, un ralentissement du service et même une perte totale de connectivité réseau.

Quelles sont les causes de perte de paquets ?

Congestion du réseau

Bugs logiciels

Problèmes liés au matériel réseau

Menaces de sécurité

Qu'est-ce que la défense en profondeur (DiD) ?

DiD est une approche de cybersécurité qui comprend une série de mécanismes de défense superposés pour protéger les données et les informations de valeur.

Qu'est-ce que le modèle Open Systems Interconnection (OSI) ?

Le modèle OSI est un cadre conceptuel utilisé pour décrire les fonctions d'un système de réseau. Le modèle OSI caractérise les fonctions informatiques en un ensemble universel de règles et d'exigences afin de favoriser l'interopérabilité entre les différents produits et logiciels. Dans le modèle de référence OSI, les communications entre un système informatique sont divisées en sept couches d'abstraction différentes : Physique, Liaison de données, Réseau, Transport, Session, Présentation et Application.

Qu’est-ce qu’un Système de prévention des intrusions (IPS) ?

Un IPS est une forme de sécurité réseau qui permet de détecter et de prévenir les menaces identifiées. Un IPS est généralement configuré pour utiliser un certain nombre d'approches différentes pour protéger le réseau contre les accès non autorisés. Celles-ci incluent :

Signature-Based : l'approche basée sur les signatures utilise des signatures prédéfinies de menaces réseau connues. Lorsqu'une attaque est lancée et correspond à l'une de ces signatures ou modèles, le système prend les mesures nécessaires. Basée sur les anomalies :

l'approche basée sur les anomalies permet de surveiller tout comportement anormal ou inattendu sur le réseau. Si une anomalie est détectée, le système bloque immédiatement l'accès à l'hôte cible.

Basé sur des politiques : cette approche oblige les administrateurs à configurer les politiques de sécurité en fonction des politiques de sécurité de l'entreprise et de l'infrastructure réseau. Lorsqu'une activité se produit et viole une politique de sécurité, une alerte est déclenchée et envoyée aux administrateurs système.

Comment fonctionnent les systèmes de prévention des intrusions ?

Les systèmes de prévention des intrusions fonctionnent en analysant l'ensemble du trafic réseau. Un IPS est conçu pour prévenir un certain nombre de menaces, y compris :

- les attaques par déni de service (DoS),

- les attaques par déni de service distribué (DDoS),

- divers types d'exploits

- vers

- virus

Qu'est-ce qu'un réseau distribué ?

Le réseau distribué fait référence aux éléments utilisés pour distribuer des informations vers, depuis et entre les sites distants, les magasins, les succursales et les centres de données.