1.2万社以上のお客様に利用されています

高度な脅威からネットワークを保護します。

Forcepoint次世代ファイアウォールは、業界トップのネットワークセキュリティを大規模に提供します。 Secure Management Console(SMC)を通じて世界中どこからでも展開し、ポリシー管理、インシデント対応、レポートを1つのコンソールに統合します。

Forcepoint NGFWモデルについて詳しく見る

350シリーズ

遠隔地や支社に最適(デスクトップ設計)。

最大13インターフェース

ファイアウォールスループット40Gbps

IPS NGFWスループット2Gbps(N352)または4.1Gbps(N355)

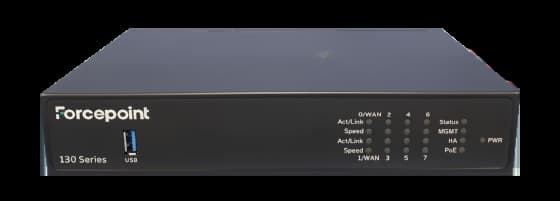

130シリーズ

Ideal for remote offices, branches and stores.

最大8インターフェース

ファイアウォールスループット8 Gbps

IPS NGFWスループット1,600 Mbps

グローバルネットワーク

20+

国

45+

クラスターノード

他社ができない方法でのクラスタリング

Huber + SuhnerのCISOであるChristian Kellerは、Forcepoint NGFWの主なメリットとして、信頼性、クラスタリング、グローバルなコンプライアンス要件をナビゲートする機能を挙げています。

Forcepoint NGFWを選ぶ理由とは?

Zero Trust Network Access制御、Advanced Malware Detection and Protection(AMDP)、侵入防止などの制御を通じて、業界をリードするセキュリティと信頼性のあるネットワーク管理を結びつけます。

あらゆる場所からアプライアンスを配備

広範な物理アプライアンスとバーチャルアプライアンスで世界中のとこからでもネットワークを自動化、オーケストレーションおよび拡張します。

モジュラー式ネットワークインターフェースでカスタマイズと拡張を実行

ハイエンドのラックマウント型Forcepoint NGFWアプライアンスは、多様な拡張可能なネットワークインターフェースに対応しており、新しいネットワークインフラストラクチャに柔軟性と適応性を提供します。

ネットワーク需要のバランスをとりダウンタイムを防止

ロードバランスクラスタリングやアプリケーション認識型のルーティングを通じた複数ISP対応ロードバランスを通して強固なネットワークの回復性と拡張性を構築し、サービスを中断することなくソフトウェアやアプライアンスを更新できる機能を提供します。

Forcepoint NGFWが選ばれる理由

Forcepoint NGFWが選ばれる理由

"Our costs - both for the project and maintenance - are going down because we don't need resources locally, we have centralized everything. If we want new service on a train, we define the policy then give the hardware to the operator, who installs it."

VR Group

よくある質問

ファイアウォールとは?

ファイアウォールは、送受信のネットワークトラフィックを監視し、一連のセキュリティルールに基づいてデータパケットを許可またはブロックするネットワークセキュリティデバイスです。 ファイアウォールの目的は、内部ネットワークと外部ソース(インターネットなど)からの受信トラフィックとの間に障壁を確立し、ウイルスやハッカーなどの悪意のあるトラフィックをブロックすることです。

ファイアウォールはどのように機能しますか?

ファイアウォールは、ポートと呼ばれるコンピュータのエントリポイントでトラフィックを保護します。ポートは、外部デバイスと情報を交換する場所です。 ファイアウォールは、事前設定されたルールに基づいて受信トラフィックを慎重に分析し、安全でないまたは不審なソースからのトラフィックをフィルタリングします。

ファイアウォールが組織にとって重要な理由とは?

ファイアウォールは、ネットワークを脅威から保護します。 Forcepoint NGFWは、業界トップクラスのネットワークセキュリティを大規模に提供します。 Secure Management Console(SMC)を通じて世界中どこからでも展開し、ポリシー管理、インシデント対応、レポートを1つのコンソールに統合します。

NGFWの機能とは?

NGFWの機能は次のとおりです。

ディープパケット検査:NGFWは、アプリケーション、トランスポート、IP/ネットワーク、ハードウェア/データリンクの4つのTCP/IP通信レイヤーのそれぞれでデータを検査します。 これにより、次世代ファイアウォールはアプリケーション認識で動作し、どのアプリケーションがトラフィックを受信し、生成しているか、これらのトラフィックパターンで期待されるユーザーとアプリケーションの行動の種類を理解します。

自動化とオーケストレーション: NGFWは、自動導入とインスタント更新を可能にし、ITチームの管理負担を軽減します。

侵入検出/防止: 次世代ファイアウォールは、より高いTCP/IPレイヤーのトラフィックを検査し、異常な動作や特定の攻撃シグネチャに基づく潜在的な攻撃を監視することで、サイバー攻撃を検出し、防止します。

アプリケーション制御: NGFWは、アプリケーションとやり取りするユーザーとデータのリアルタイム可視化を提供し、高リスクアプリケーションを特定し、必要に応じてブロックします。

分散型サービス拒否(DDoS)保護: NGFWは、各接続の特性をチェックし、DDoS攻撃を構成する可能性のあるさまざまな種類の不正なリクエストを検出するステートフルなテクノロジーです。

統合脅威管理(UTM):NGFWソリューションは、アンチウイルス、コンテンツフィルタリング、マルウェア感染と軽減を含む総合的なセキュリティサービスを提供します。

ファイアウォールの種類とは?

ファイアウォールはソフトウェアとハードウェアのいずれかですが、両方を持つことが最善です。 ソフトウェアファイアウォールは、各コンピュータにインストールされるプログラムであり、ポート番号とアプリケーションを通じてトラフィックを規制します。一方、物理ファイアウォールは、ネットワークとゲートウェイの間にインストールされる機器です。 以下は、特定のタイプのファイアウォールです。

パケットフィルタリングファイアウォール:最も一般的なタイプのファイアウォールであるパケットフィルタリングファイアウォールは、パケットを検査し、確立されたセキュリティルールセットと一致しない場合、パケットの通過を禁止します。 このタイプのファイアウォールは、パケットの送信元と送信先のIPアドレスをチェックします。 パケットがファイアウォールの「許可」ルールのパケットと一致した場合、ネットワークへの入力が信頼されます。

次世代ファイアウォール:次世代ファイアウォールは、従来のファイアウォールテクノロジーと、暗号化されたトラフィック検査、侵入防止システム、アンチウイルスなどの追加機能を組み合わせます。 最も注目すべきことは、ディープパケット検査(DPI)です。 基本的なファイアウォールはパケットヘッダーのみを確認しますが、ディープパケット検査はパケット自体内のデータを検査し、悪意のあるデータを含むパケットをより効果的に識別、分類、または停止します。

プロキシファイアウォール:プロキシファイアウォールは、アプリケーションレベルでネットワークトラフィックをフィルタリングします。 基本的なファイアウォールとは異なり、プロキシは2つのエンドシステム間の仲介役として機能します。 クライアントは、ファイアウォールに要求を送信し、セキュリティルールのセットに対して評価され、許可またはブロックされます。 最も顕著なことに、プロキシファイアウォールは、HTTPやFTPなどのレイヤー7プロトコルのトラフィックを監視し、ステートフルとディープパケット検査の両方を使用して、悪意のあるトラフィックを検出します。

ネットワークアドレス変換(NAT)ファイアウォール:NATファイアウォールは、独立したネットワークアドレスを持つ複数のデバイスを単一のIPアドレスを使用してインターネットに接続することを可能にし、個々のIPアドレスを非表示にします。 その結果、ネットワークをIPアドレスでスキャンする攻撃者は、特定の詳細をキャプチャできず、攻撃に対するセキュリティを強化します。 NATファイアウォールは、コンピュータのグループと外部トラフィック間の仲介者として機能するという点で、プロキシファイアウォールと似ています。

ステートフルな多層検査(SMLI)ファイアウォール:SMLIファイアウォールは、ネットワーク、トランスポート、アプリケーションレイヤーでパケットをフィルタリングし、既知の信頼できるパケットと比較します。 NGFWファイアウォールと同様に、SMLIはパケット全体を検査し、各レイヤーを個別に通過した場合のみ通過を許可します。 これらのファイアウォールは、パケットを検査し、通信の状態(つまり名前)を判断し、開始されたすべての通信が信頼できるソースとのみで行われるようにします。

SD-WANファイアウォールとは?

SD-WANファイアウォールは、ソフトウェア定義の広域ネットワーク(SD-WAN)内のインバウンドとアウトバウンドのネットワークトラフィックを監視・管理することで、サイバーセキュリティを強化します。

ネットワークセキュリティとは?

ネットワークセキュリティは、コンピュータネットワークとデータを保護するルールと構成の組み合わせです。

ネットワークセキュリティはどのように機能しますか?

組織全体でネットワークセキュリティに取り組む際、考慮すべき多くの層があります。 攻撃はネットワークセキュリティレイヤーモデルのあらゆるレイヤーで起こる可能性があるため、ネットワークセキュリティハードウェア、ソフトウェア、ポリシーは各領域に対応するように設計する必要があります。 ネットワークセキュリティは、通常、物理、技術的、管理の3つの異なる制御で構成されています。

ネットワークセキュリティの種類とは?

ネットワークアクセス制御、アンチウイルスとアンチマルウェアソフトウェア、ファイアウォール保護、仮想プライベートネットワーク

ネットワーク攻撃とは?

ネットワーク攻撃は、組織ネットワーク内のデジタル資産に対する不正なアクションです。 悪意のある当事者は、通常、ネットワーク攻撃を実行し、プライベートデータを改ざん、破壊、または盗みます。 ネットワーク攻撃の加害者は、ネットワーク境界を標的にし、内部システムへのアクセスを取得する傾向があります。

ネットワーク攻撃のタイプとは?

分散型サービス拒否攻撃(DDoS):DDoS攻撃は、インターネットにリンクされたマルウェアによって侵害されたデバイスであるボットネットの広範なネットワークを導入することを伴います。これらは、大量の不正なトラフィックでエンタープライズサーバーを爆撃し、圧倒します。 悪意のある攻撃者は、医療機関に属するデータなどの時間に依存するデータを標的にし、重要な患者データベースレコードへのアクセスを妨害する可能性があります。

中間者攻撃(MITM):MITM ネットワーク攻撃は、悪意のある当事者がネットワークと外部データソース間、またはネットワーク内で伝送されるトラフィックを傍受すると発生します。 ほとんどの場合、ハッカーは弱いセキュリティプロトコルを介してMITM攻撃を達成します。 これにより、ハッカーは自身をリレーまたはプロキシアカウントとして認識し、リアルタイムトランザクションでデータを操作します。

不正アクセス:不正アクセスとは、悪意のある当事者が許可を求めることなく企業資産へのアクセスを得るネットワーク攻撃を指します。

SQLインジェクション:不正なユーザーデータ入力は、組織のネットワークをSQLインジェクション攻撃のリスクにさらす可能性があります。 ネットワーク攻撃手法では、外部の当事者は、期待されるデータ値の代わりに悪意のあるコードを送信することでフォームを操作します。 ネットワークを侵害し、ユーザーパスワードなどの機密データにアクセスします。 SQLインジェクションの種類は、データベースを検査してバージョンと構造に関する詳細を検索したり、アプリケーション層のロジックを破壊し、ロジックシーケンスと機能を混乱させるなど、さまざまな種類があります。

ネットワーク攻撃の例とは?

ソーシャルエンジニアリング:ソーシャルエンジニアリングは、ユーザーの信頼と感情を活用してプライベートデータへのアクセスを得るための、フィッシングなどの、欺瞞とトリック手法に関する精巧な手法を伴います。高度な持続的な脅威(APT):ネットワーク攻撃の中には、エキスパートのハッカーチームによるAPTが関与する可能性もあります。APT当事者は、複雑なサイバー攻撃プログラムを準備し、導入します。 これは、ファイアウォールやアンチウイルスソフトウェアなどのネットワークセキュリティ対策により検出されないまま、複数のネットワーク脆弱性を悪用します。

ランサムウェア:ランサムウェア攻撃では、悪意のある当事者が復号キーを保留しながらデータアクセスチャネルを暗号化します。このモデルは、ハッカーが影響を受ける組織を脅迫するモデルです。

パケット損失とは?

インターネットまたはネットワークにアクセスする際、パケットと呼ばれる小さなデータが送受信されます。 パケット損失とは、これらのパケットの1つ以上が意図する宛先に到達できないことを指します。 ユーザーにとって、パケット損失はネットワークの混乱、サービスの遅延、ネットワーク接続の完全な喪失という形で現れます。

パケット損失の原因とは?

ネットワーク混雑、ソフトウェアバグ、ネットワークハードウェアに関する問題、セキュリティ脅威

多層防御(Defense in Depth、DiD)とは?

DiDは、貴重なデータと情報を保護するために階層化された一連の防御メカニズムを備えたサイバーセキュリティアプローチです。

Open Systems Interconnection(OSI)モデルとは?

OSIモデルは、ネットワークシステムの機能を記述するために使用される概念フレームワークです。 OSIモデルは、異なる製品やソフトウェア間の相互運用性をサポートするために、コンピューティング機能をルールと要件の統一された枠組みとして定義します。OSIリファレンスモデルでは、コンピューティングシステム間の通信は、物理層、データリンク層、ネットワーク層、トランスポート層、セッション層、プレゼンテーション層、アプリケーション層の7つの異なる抽象化層に分割されています。

侵入防止システム(IPS)とは?

IPSは、特定された脅威を検出し、防止するネットワークセキュリティの一形態です。 IPSは通常、多くの異なるアプローチを使用して不正なアクセスからネットワークを保護するように構成されています。 これには以下が含まれます:

署名ベース:署名ベースのアプローチは、よく知られているネットワーク脅威の事前定義済みの署名を使用します。 これらの署名またはパターンのいずれかに一致する攻撃が開始されると、システムは必要なアクションを実行します。

異常ベース:異常ベースのアプローチは、ネットワーク上の異常または予期しない動作を監視します。 異常が検出されると、システムはターゲットホストへのアクセスを即座にブロックします。

ポリシーベース:このアプローチでは、管理者は組織のセキュリティポリシーとネットワークインフラストラクチャに従ってセキュリティポリシーを構成します。 セキュリティポリシーに違反するアクティビティが発生すると、アラートがトリガーされ、システム管理者に送信されます。

侵入防止システムはどのように機能しますか?

侵入防止システムは、すべてのネットワークトラフィックをスキャンすることで機能します。 IPSが防止するように設計されている脅威は次のとおりです。

- サービス拒否(DoS)攻撃、

- 分散型サービス拒否(DDoS)攻撃、

- さまざまなタイプのエクスプロイト、

- ワーム、ウイルス

ブランチネットワークとは?

支店ネットワークとは、遠隔サイト、店舗、支店、データセンター間での情報を配信するために使用される要素を指します。