12K+ customers couldn't be wrong

Ağı gelişmiş tehditlerden koruyun.

Forcepoint Next-Generation Firewall, geniş ölçekte endüstri lideri ağ güvenliği sunar. Secure Management Console (SMC) aracılığıyla dünyanın her yerinden dağıtım yapın ve politika yönetimini, olay müdahalesini ve raporlamayı tek bir konsol altında birleştirin.

Forcepoint NGFW Modellerini Keşfedin

3500 Serisi

Büyük işletmeler, yerleşke ağları ve veri merkezleri için idealdir.

66 arayüze kadar

600 Gbps'ye ulaşan güvenlik duvarı performansı

140 Gbps'ye varan IPS & NGFW performansı

3400 Serisi

Yerleşke ağları ve veri merkezleri için idealdir.

67 arayüze kadar

200-300 Gbps'ye ulaşan güvenlik duvarı performansı

15-35 Gbps'ye ulaşan IPS NGFW performansı

2200 Serisi

Orta ölçekli ve büyük ofisler için idealdir.

25 arayüze kadar

120 Gbps'ye ulaşan güvenlik duvarı performansı

13,5 Gbps'ye ulaşan IPS NGFW performansı

1200 Serisi

Orta ölçekli ve büyük ofisler için idealdir

17 arayüze kadar

65 Gbps'ye ulaşan güvenlik duvarı performansı

5 Gbps'ye ulaşan IPS NGFW performansı

350 Serisi

Uzak siteler ve şube ofisleri (masaüstü tasarımı) için idealdir.

13 arayüze kadar

40 Gbps'ye ulaşan güvenlik duvarı performansı

2 Gbps (N352) veya 4,1 Gbps (N355) IPS NGFW performansı

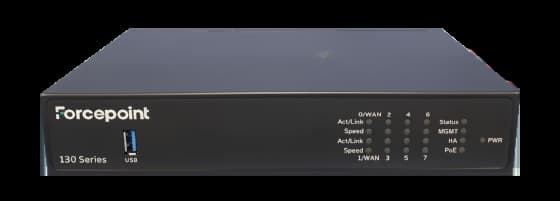

130 Serisi

Ideal for remote offices, branches and stores.

8 arayüze kadar

8 Gbps'ye ulaşan güvenlik duvarı performansı

1,600 Mbps IPS NGFW performansı

120 Serisi

Geleneksel mağazalar ve şube ofisleri için idealdir.

8 arayüze kadar

4 Gbps güvenlik duvarı performansı

450 Mbps IPS NGFW performansı

60 Serisi

Forcepoint Yeni Nesil Güvenlik Duvarı (NGFW) Veri Sayfası

Platformlar, özellikler, tehdit koruması ve entegre SD-WAN işlevselliği dahil olmak üzere Forcepoint NGFW özellikleri hakkında daha fazla bilgi edinin.

Küresel Ağ

20 yıldan uzun

ülke

45+

Küme Düğümleri

Başka Kimsenin Yapamayacağı Şekilde Kümelenme

Neden Forcepoint NGFW?

Zero Trust ağ erişim kontrolleri, Gelişmiş Kötü Amaçlı Yazılım Tespiti ve Koruması (AMDP), izinsiz giriş önleme ve diğer kontroller aracılığıyla sektör lideri güvenliği, güvenilir ağ yönetimi ile bir araya getirin.

Cihazlara Her Yerden Dağıtım Yapın

Çok sayıda fiziksel ve sanal cihazla dünyanın her yerinde ağı otomatikleştirin, düzenleyin ve ölçeklendirin.

Modüler Ağ Arayüzleri ile Özelleştirin ve Ölçeklendirin

Üst düzey, rafa monte Forcepoint NGFW cihazları, yeni ağ altyapısı için esneklik ve uyarlanabilirlik sağlayan bir dizi genişletilebilir ağ arayüzünü kabul eder.

Ağ Taleplerini Dengeleyin ve Kesintileri Önleyin

Hizmet kesintileri olmadan yazılım ve cihazları güncelleme yeteneği de dahil olmak üzere, uygulamaya duyarlı yönlendirme ile yük dengelemesi kümeleme ve çoklu ISP desteği yük dengelemesiyle daha güçlü ağ esnekliği ve ölçeklenebilirliği sağlayın.

Müşteriler Neden Forcepoint NGFW'yi Seçiyor

Müşteriler Neden Forcepoint NGFW'yi Seçiyor

"Our costs - both for the project and maintenance - are going down because we don't need resources locally, we have centralized everything. If we want new service on a train, we define the policy then give the hardware to the operator, who installs it."

VR Group

Ağınızı Güvence Altına Almak için Bilgi Edinin

Sıkça Sorulan Sorular

Güvenlik duvarı nedir?

Güvenlik duvarı, gelen ve giden ağ trafiğini izleyen ve belirli güvenlik kurallarına göre veri paketlerine izin veren veya engelleyen bir ağ güvenlik cihazıdır. Güvenlik duvarının amacı, virüsler ve bilgisayar korsanları gibi kötü amaçlı trafiği engellemek için dahili ağınız ile dış kaynaklardan (internet gibi) gelen trafik arasında bir bariyer oluşturmaktır.

Güvenlik duvarı nasıl çalışır?

Güvenlik duvarları, bilgisayarın giriş noktaları olan ve harici cihazlarla bilgi alışverişinin yapıldığı bağlantı noktalarındaki trafiği korur. Güvenlik duvarları, gelen trafiği önceden belirlenmiş kurallara göre dikkatli bir şekilde analiz eder ve güvenli olmayan veya şüpheli kaynaklardan gelen trafiği filtreler.

Güvenlik duvarları kuruluşlar için neden önemlidir?

Güvenlik duvarları, ağınızı tehditlerden korumaya yardımcı olur. Forcepoint NGFW endüstri lideri ağ güvenliği sağlar. Secure Management Console (SMC) aracılığıyla dünyanın her yerinden dağıtım yapın ve politika yönetimini, olay müdahalesini ve raporlamayı tek bir konsol altında birleştirin.

NGFW özellikleri nelerdir?

NGFW özellikleri şunlardır:

Derin paket denetimi: NGFW'ler, dört TCP/IP iletişim katmanının her birinde (uygulama, aktarım, IP/ağ ve donanım/veri bağlantısı) verileri denetler. Bu, yeni nesil güvenlik duvarlarının uygulama bilinciyle çalışmasını, hangi uygulamaların trafik aldığı ve ürettiği ve bu trafik modellerinde ne tür kullanıcı ve uygulama davranışları beklenebileceği konusunda bilgi sahibi olmasını sağlar.

Otomasyon ve yönetim: NGFW'ler, BT ekiplerinin idari yükünü azaltan otomatik dağıtım ve anında güncellemeler sunar.

İzinsiz giriş tespiti/önleme: Yeni nesil güvenlik duvarları, daha yüksek TCP/IP katmanlarındaki trafiği denetleyerek ve anormal davranışları veya belirli saldırı imzalarını temel alarak potansiyel saldırıları izleyerek siber saldırıları tespit eder ve önler.

Uygulama kontrolü: NGFW'ler, kullanıcılar ve uygulamalarla etkileşimde bulunan veriler üzerinde gerçek zamanlı görünürlük sağlar, yüksek riskli uygulamaların belirlenmesini ve gerektiğinde engellenmesini sağlar.

Dağıtılmış Hizmet Reddi (DDoS) koruması: NGFW'ler, bir DDoS saldırısını oluşturabilecek birçok farklı yasa dışı istek türünü tespit etmek için her bağlantının özelliklerini kontrol eden güçlü teknolojilerdir.

Birleşik tehdit yönetimi (UTM): NGFW çözümleri, antivirüs, içerik filtreleme, kötü amaçlı yazılım enfeksiyonu ve azaltma gibi kapsamlı güvenlik hizmetleri sunar.

Güvenlik duvarı türleri nelerdir?

Güvenlik duvarları yazılım veya donanım olabilir, ancak her ikisini de kullanmak en iyisidir. Yazılım güvenlik duvarı, her bilgisayarda kurulu olan ve port numaraları ve uygulamalar aracılığıyla trafiği düzenleyen bir programdır; fiziksel güvenlik duvarı ise ağınız ile ağ geçidiniz arasında kurulu bir ekipman parçasıdır. Aşağıda belirli güvenlik duvarı türleri verilmiştir:

Paket Filtreleme Güvenlik Duvarları: En yaygın güvenlik duvarı türü olan paket filtreleme güvenlik duvarları, belirlenmiş bir güvenlik kuralları setine uymayan paketleri inceler ve geçişlerini yasaklar. Bu tür güvenlik duvarları, paketlerin kaynak ve hedef IP adreslerini kontrol eder. Paketler güvenlik duvarındaki "izin verilen" kurallarla eşleşiyorsa, ağa giriş için güvenilir kabul edilir.

Yeni Nesil Güvenlik Duvarları: Yeni Nesil Güvenlik Duvarları, geleneksel güvenlik duvarı teknolojisini şifrelenmiş trafik denetimi, izinsiz giriş önleme sistemleri, virüsten koruma ve daha fazlası gibi ek işlevlerle birleştirir. En önemlisi, derin paket denetimi (DPI) içerir. Temel güvenlik duvarları yalnızca paket başlıklarını incelerken, derin paket denetimleri paketin içindeki verileri inceleyerek kullanıcıların kötü amaçlı veriler içeren paketleri daha etkin bir şekilde tanımlamasını, sınıflandırmasını veya durdurmasını sağlar.

Proxy Güvenlik Duvarları: Proxy güvenlik duvarları, ağ trafiğini uygulama düzeyinde filtreler. Temel güvenlik duvarlarının aksine proxy, iki uç sistem arasında aracı görev görür. İstemci, güvenlik duvarına bir istek göndermeli, ardından bir dizi güvenlik kuralına göre değerlendirilmeli ve izin verilmeli veya engellenmelidir. En önemlisi, proxy güvenlik duvarları HTTP ve FTP gibi 7. katman protokollerinin trafiğini izler ve kötü amaçlı trafiği tespit etmek için hem durum tabanlı hem de derin paket denetimleri kullanır.

Ağ Adresi Çevirisi (NAT) Güvenlik Duvarları: NAT güvenlik duvarları, bağımsız ağ adreslerine sahip birden fazla cihazın tek bir IP adresi kullanarak internete bağlanmasını ve bireysel IP adreslerini gizli tutmasını sağlar. Sonuç olarak, IP adresleri için ağ tarayan saldırganlar belirli ayrıntıları yakalayamaz ve saldırılara karşı daha fazla güvenlik sağlar. NAT güvenlik duvarları, bir grup bilgisayar ile dış trafik arasında bir ara birim olarak görev yapmaları açısından proxy güvenlik duvarlarına benzer.

Durumlu Çok Katmanlı Denetim (SMLI) Güvenlik Duvarları: SMLI güvenlik duvarları, paketleri ağ, taşıma ve uygulama katmanlarında filtreleyerek bunları güvenilir olduğu bilinen paketlerle karşılaştırır. SMLI de NGFW güvenlik duvarları gibi tüm paketleri inceleyip yalnızca her bir katmanı tek geçmesi halinde geçiş izni verir. Bu güvenlik duvarları, iletişimin durumunu (dolayısıyla adını) belirlemek ve başlatılan tüm iletişimlerin yalnızca güvenilir kaynaklarla gerçekleştiğinden emin olmak için paketleri inceler.

SD-WAN güvenlik duvarı nedir?

SD-WAN güvenlik duvarı, Yazılım Tanımlı Geniş Alan Ağı (SD-WAN) içindeki gelen ve giden ağ trafiğini izleyerek ve yöneterek siber güvenliği artırır.

Ağ güvenliği nedir?

Ağ güvenliği, bilgisayar ağlarını ve verileri korumaya yardımcı olan bir dizi kural ve yapılandırmadır.

Ağ güvenliği nasıl çalışır?

Kurum genelinde ağ güvenliğini ele alırken göz önünde bulundurulması gereken birçok katman vardır. Saldırılar, ağ güvenlik katmanları modelinin herhangi bir katmanında gerçekleşebilir, bu nedenle ağ güvenliği donanımınız, yazılımlarınız ve politikalarınız her bir alanı ele alacak şekilde tasarlanmalıdır. Ağ güvenliği tipik olarak üç farklı kontrolden oluşur: fiziksel, teknik ve idari.

Ağ güvenliği türleri nelerdir?

Ağ Erişimi Kontrolü Antivirüs ve Antimalware Yazılımları Güvenlik Duvarı Koruması Sanal Özel Ağlar

Ağ saldırısı nedir?

Ağ saldırısı, bir kurumsal ağ içindeki dijital varlıklara yönelik yetkisiz bir eylemdir. Kötü niyetli taraflar genellikle özel verileri değiştirmek, yok etmek veya çalmak için ağ saldırılarını gerçekleştirir. Ağ saldırılarını gerçekleştirenler, dahili sistemlere erişim sağlamak için ağ perimetrelerini hedef alma eğilimindedir.

Ağ saldırıları nelerdir?

DDoS: DDoS saldırıları, internete bağlı kötü amaçlı yazılımların ele geçirdiği cihazlardan oluşan geniş kapsamlı botnet ağlarını kullanarak gerçekleştirilir. Bu saldırılar, yüksek hacimli sahte trafikle kurumsal sunucuları bombardımana tutarak işlevlerini aksatır. Kötü niyetli saldırganlar, sağlık kurumlarına ait veriler gibi zaman açısından hassas verileri hedef alabilir ve hayati hasta veritabanı kayıtlarına erişimi kesintiye uğratabilir.

Ortadaki Adam (MITM) Saldırıları: MITM ağ saldırıları, kötü niyetli tarafların ağlar ve dış veri kaynakları arasında veya bir ağ içindeki trafiği kesmesiyle gerçekleşir. Çoğu durumda, bilgisayar korsanları MITM saldırılarını zayıf güvenlik protokolleri aracılığıyla gerçekleştiriyor. Bilgisayar korsanlarının kendilerini bir aracı veya proxy hesap olarak göstermelerini ve gerçek zamanlı işlemlerdeki verileri manipüle etmelerini sağlar.

Yetkisiz Erişim: Yetkisiz erişim, kötü niyetli tarafların izin istemeden kurumsal varlıklara erişim sağladığı ağ saldırılarını ifade eder.

SQL Enjeksiyonu: Denetlenmeyen kullanıcı veri girişleri, kurumsal ağları SQL enjeksiyon saldırıları riski altına sokabilir. Ağ saldırısı yöntemi altında, dış taraflar beklenen veri değerleri yerine kötü amaçlı kodlar göndererek formları manipüle eder. Ağı tehlikeye atarak kullanıcı parolaları gibi hassas verilere erişirler. Veri tabanlarını incelemek, sürüm ve yapı ayrıntılarını elde etmek ve uygulama katmanındaki mantığı bozarak mantık dizilerini ve işlevlerini bozmak gibi çeşitli SQL enjeksiyonu türleri bulunur.

Ağ saldırılarına dair örnekler nelerdir?

Sosyal Mühendislik: Sosyal mühendislik, kimlik avı gibi kullanıcıların güvenini ve duygularını kullanarak özel verilerine erişim sağlamayı hedefleyen karmaşık aldatma tekniklerini içerir. Gelişmiş Kalıcı Tehditler (APT): Bazı ağ saldırıları, uzman bilgisayar korsanlarından oluşan bir ekip tarafından gerçekleştirilen APT'leri içerebilir. APT grupları karmaşık bir siber saldırı programı hazırlayacak ve uygulayacaktır. Bu işlem, güvenlik duvarları ve virüsten koruma yazılımı gibi ağ güvenlik önlemleri tarafından tespit edilmeden kalır.

Fidye Yazılımları: Fidye yazılımı saldırılarında, kötü niyetli taraflar veri erişim kanallarını şifrelerken şifre çözme anahtarlarını saklar; bu model bilgisayar korsanlarının etkilenen kuruluşlardan fidye talep etmesine olanak tanır.

Paket kaybı nedir?

İnternete veya herhangi bir ağa erişildiğinde, paket adı verilen küçük veri birimleri gönderilir ve alınır. Paket kaybı, bu paketlerden bir veya daha fazlasının hedefine ulaşamamasıdır. Kullanıcılar için paket kaybı ağ kesintileri, yavaş hizmet ve hatta ağ bağlantısının tamamen kaybı olarak ortaya çıkar.

Paket kaybının nedenleri nelerdir?

Ağ Tıkanıklığı, Yazılım Hataları, Ağ Donanımındaki Sorunlar, Güvenlik Tehditleri

Derinlemesine Savunma (DiD) nedir?

DiD (Defense in Depth), değerli verileri ve bilgileri korumak için katmanlı bir savunma mekanizmasından oluşan bir siber güvenlik yaklaşımıdır.

Açık Sistemler Bağlantısı (OSI) Modeli nedir?

OSI Modeli, bir ağ sisteminin işlevlerini tanımlamak için kullanılan kavramsal bir çerçevedir. OSI modeli, farklı ürünler ve yazılımlar arasında birlikte çalışabilirliği desteklemek için bilgi işlevlerini evrensel bir kural ve gereklilikler dizisi içinde nitelendirir. OSI referans modelinde, bir bilgi işlem sistemi arasındaki iletişimler yedi farklı soyutlama katmanına ayrılmıştır: Fiziksel, Veri Bağlantısı, Ağ, Taşıma, Oturum, Sunum ve Uygulama.

Saldırı Önleme Sistemi (IPS) nedir?

IPS, belirlenen tehditleri tespit etmek ve önlemek için çalışan bir ağ güvenliği biçimidir. IPS, genellikle ağı yetkisiz erişimlerden korumak için çeşitli farklı yaklaşımları kullanacak şekilde yapılandırılır. Bunlar şunlardır:

İmza Tabanlı: İmza tabanlı yaklaşım, iyi bilinen ağ tehditlerinin önceden tanımlanmış imzalarını kullanır. Bu imzalardan veya kalıplardan biriyle eşleşen bir saldırı başlatıldığında, sistem gerekli önlemleri alır.

Anomali Tabanlı: Anomali tabanlı yaklaşım, ağdaki tüm anormal veya beklenmedik davranışları izler. Bir anormallik tespit edilirse, sistem hedef ana bilgisayarına erişimi derhal engeller.

Politika Tabanlı: Bu yaklaşım, yöneticilerin güvenlik politikalarını kurumsal güvenlik politikalarına ve ağ altyapısına göre yapılandırmasını gerektirir. Güvenlik politikasını ihlal eden bir etkinlik gerçekleştiğinde, bir uyarı tetiklenir ve sistem yöneticilerine gönderilir.

İzinsiz Giriş Önleme Sistemleri Nasıl Çalışır?

İzinsiz giriş önleme sistemleri, tüm ağ trafiğini tarayarak çalışır. IPS'nin önlemek için tasarlandığı çeşitli tehditler vardır:

- Hizmet Reddi (DoS) saldırısı,

- Dağıtılmış Hizmet Reddi (DDoS) saldırısı,

- Çeşitli istismar türleri,

- Solucanlar,

- Virüsler

Şube ağı nedir?

Şube ağları, bilgileri uzak sitelere, mağazalara, şubeler ve veri merkezleri arasında dağıtmak için kullanılan unsurları ifade eder.