Decken Sie versteckte Datenrisiken

Finden Sie exponierte Daten mit einer kostenlosen Datenrisikobeurteilung.

Start scanning in minutes

No credentials or files stored by Forcepoint

Get immediate visibility of data risk

Verschaffen Sie sich Transparenz über Ihre Daten

Wozu dient eine Forcepoint-Datenrisikobeurteilung?

Find ROT Data

Redundante, veraltete und triviale Daten erkennen

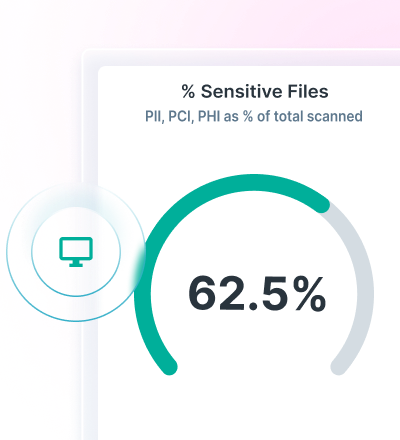

See Sensitive Files

PII (personenbezogene Informationen), PHI (gesundheitliche Informationen) und andere vertrauliche Dateien leicht einsehen.

Dateiberechtigungen prüfen

Erkennen Sie Daten mit Berechtigungen, die die Benutzerprivilegien überschreiten.

Track Data Lineage

Understand a file's history and how it has moved.

Datenduplikate erkennen

Erhalten Sie eine genaue Anzahl der sensiblen Dateien, die Schutz benötigen.

Datensicherheitslage beurteilen

Verstehen Sie, wie gut Ihre Daten gegen verschiedene Bedrohungen geschützt sind.

So starten Sie Ihre Datenrisikobewertung.

The Data Risk Assessment is delivered through a 14-day free trial version of Forcepoint DSPM and Forcepoint DDR. Connect your OneDrive using the setup wizard in minutes.

Es ist kinderleicht.

Step 1

Select OneDrive as Data Source

Dies erfordert globalen Admin-Zugriff

Step 2

Scan OneDrive Files

Keine Sorge — wir speichern keine Ihrer Daten

Step 3

Bericht zur Bewertung von Datenrisiken überprüfen

Holen Sie sich noch heute umsetzbare Einblicke

DATA SECURITY

Leitfaden für DSPM

Data Security Posture Management (DSPM, Verwaltung der Datensicherheitslage) verwendet leistungsstarke Datenerkennung und KI-gestützte Klassifizierung, um einen revolutionären Ansatz zur Minimierung von Datenrisiken zu bieten, Verstöße zu reduzieren und die Einhaltung globaler Datenschutzbestimmungen zu gewährleisten.

Jetzt herunterladenUmfassender Datenschutz in jedem Zustand Ihrer Daten

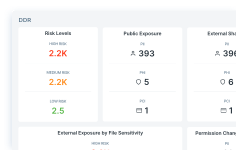

DSPM stellt sicher, dass sensible Daten im Ruhezustand geschützt sind und Fehlkonfigurationen oder versehentliche Offenlegung verhindert werden. DDR bietet Echtzeiterkennung und automatisierte Reaktionen für Daten in Bewegung und Daten in Verwendung und ermöglicht kontinuierliche Transparenz und Schutz während des gesamten Datenlebenszyklus.