Über 12.000 Kunden können sich nicht irren

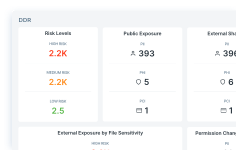

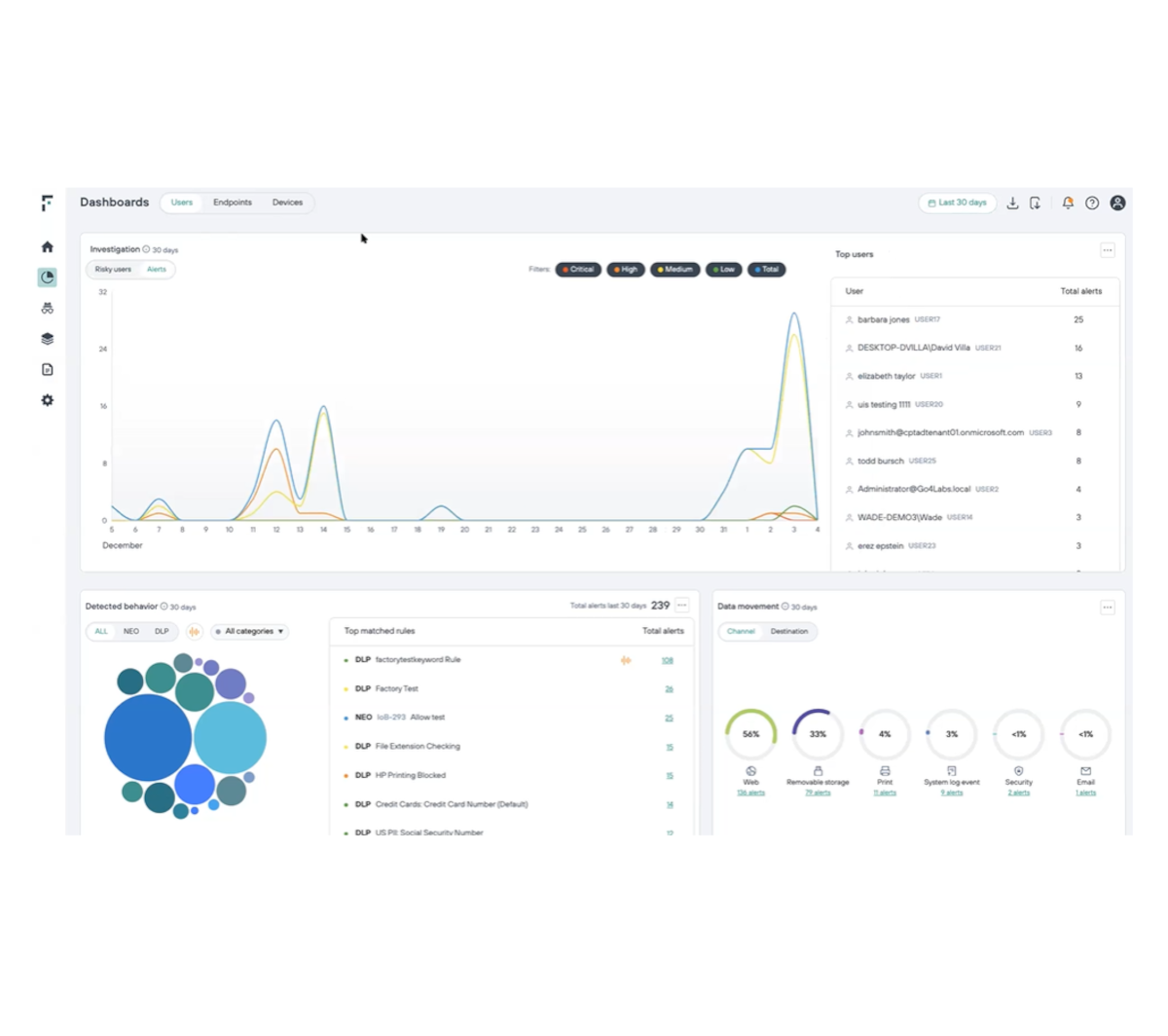

Frühestmögliche Erkennung von Insider-Risiken

Aussagekräftige Einblicke in Benutzerinteraktionen mit kritischen Daten

Beseitigen Sie gefährliche Schwachstellen und machen Sie sich ein umfassendes Bild davon, wann Benutzer zu riskanten Verhaltensweisen neigen.

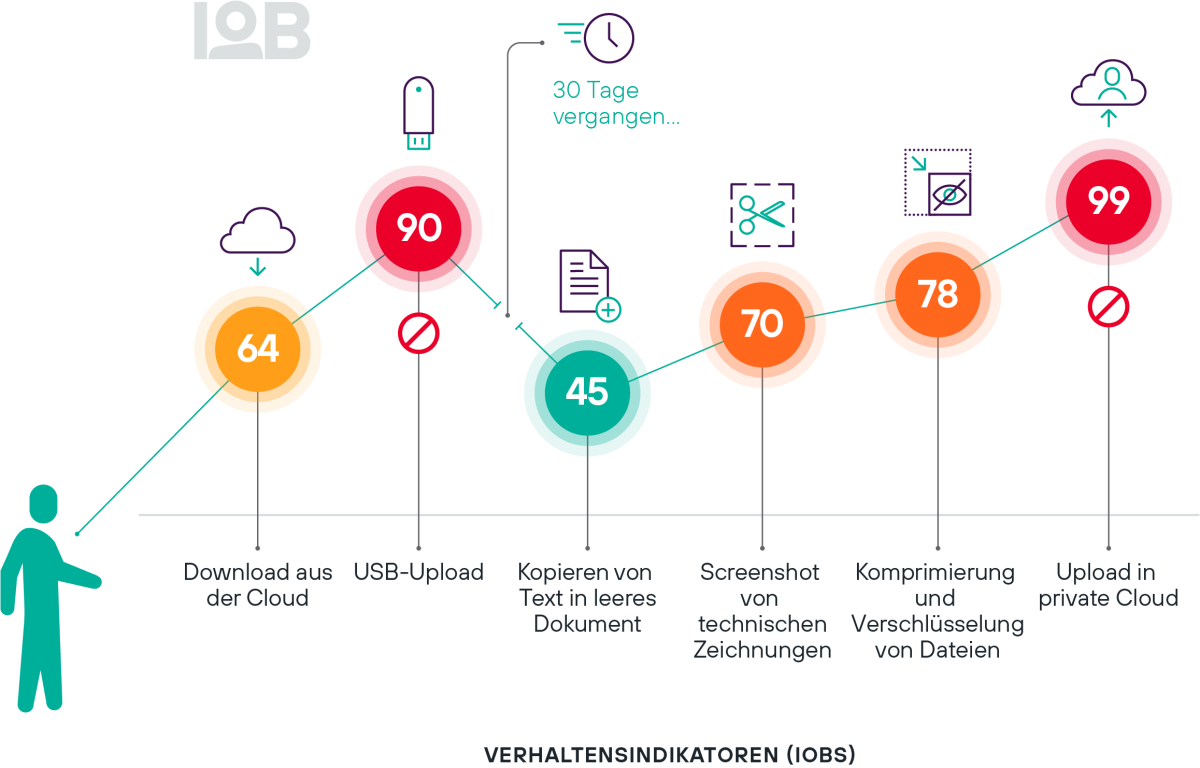

Ergründen Sie das Verhalten und die Absichten der Benutzer durch eine stets aktuelle Risikobewertung.

Nutzen Sie umfassende Überwachungsfunktionen mit mehr als 100 Verhaltensindikatoren (IOBs).

DATASHEET

Implementieren Sie ein Zero-Trust-Modell mit kontinuierlicher Benutzervalidierung.

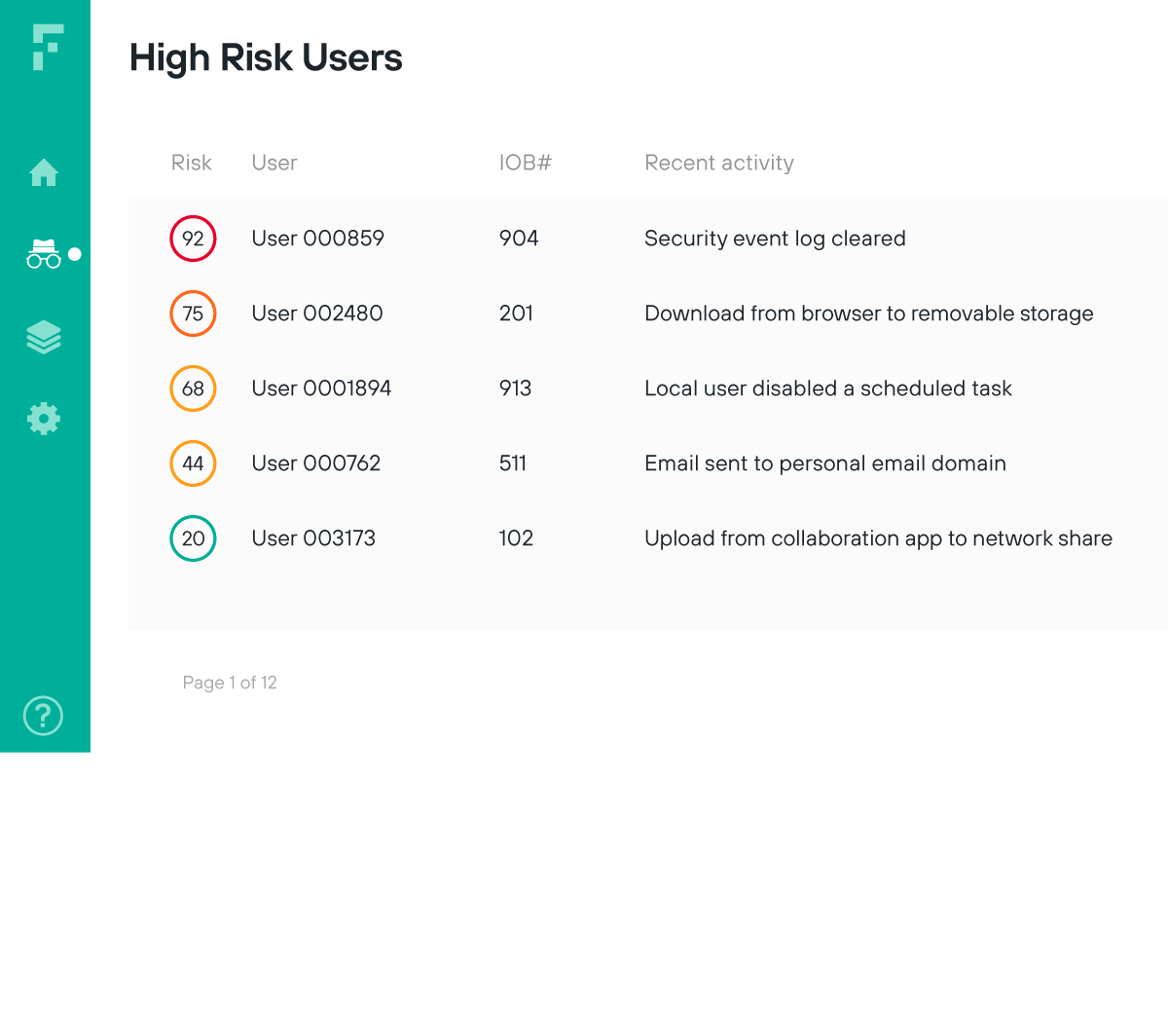

Decken Sie Bedrohungen durch nicht genehmigte Benutzer auf und alarmieren Sie Analysten bei ungewöhnlichen Verhaltensweisen zum frühestmöglichen Zeitpunkt nach der Entdeckung, um einen echten Zero-Trust-Ansatz für Ihre Sicherheit umzusetzen.

Beschränken Sie den Zugriff bei ungewöhnlichen Benutzeraktivitäten, die auf eine Gefährdung hinweisen könnten.

Validieren Sie das Benutzerrisiko durch Echtzeitüberwachung der laufenden Benutzer- und Dateninteraktion.

INFOGRAPHIC

Mehr Effizienz und weniger Ermüdung für Sicherheitsanalysten

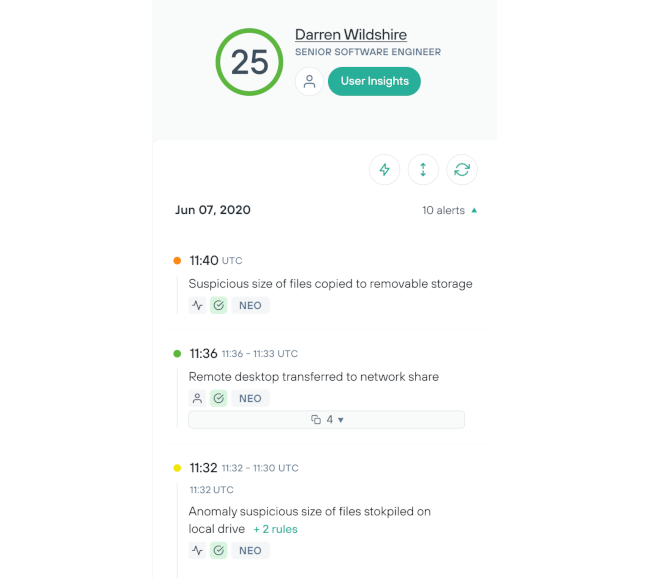

Risk-Adaptive Protection ermöglicht Unternehmen den Wechsel von einem ereignisorientierten hin zu einem risikozentrierten Ansatz im Datenschutz.

Vorbeugung eines Herausschleusens von Daten durch Richtlinienanpassungen auf Benutzerebene

Steigerung der Effizienz von Untersuchungen und der Lernkapazität

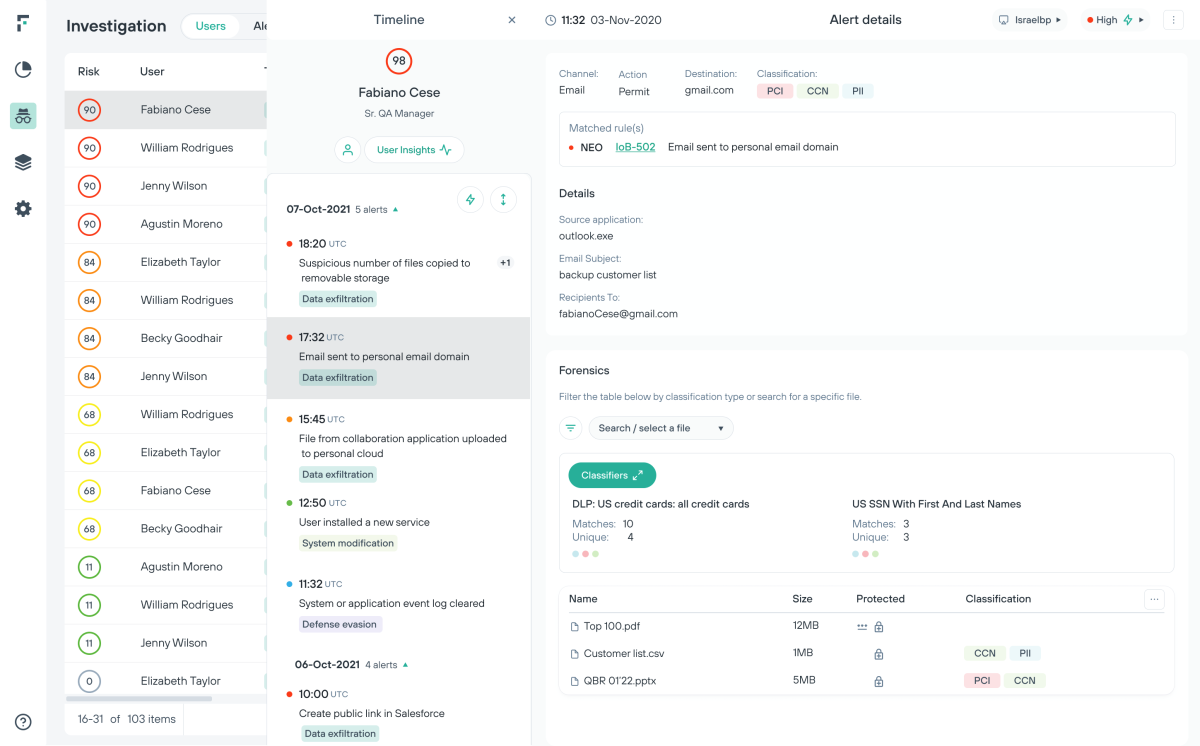

Untersuchen Sie effizient und einfach Bedrohungen durch Insider.

Reduzieren Sie den Bedarf an manuellen Berührungspunkten durch einen reibungslosen Implementierungsprozess und eine personalisierte Automatisierung.

Durch Automatisierung und Eliminierung falsch-positiver Ergebnisse versetzen Sie Ihre Analysten in die Lage, mehr Benutzer zu untersuchen.

Entlasten Sie Ihre Mitarbeiter durch eine leicht zu verwaltende Infrastruktur in der Cloud und die Bereitstellung von Agenten in nur 30 Sekunden.

Reagieren Sie in Echtzeit auf neue Bedrohungen

Verhindern Sie Datenexfiltration, indem Sie Ihre Sicherheitsrichtlinien automatisch anpassen, um riskantes Benutzerverhalten zu blockieren.

Reduzieren Sie Fehlalarme und sparen Sie Zeit für die Analyse von Vorfällen ein.

Ermöglichen Sie Benutzern mit geringem Risiko den Zugriff auf die benötigten Informationen und halten Sie gleichzeitig potenzielle Bedrohungen fern.

Automatisieren Sie die Datensicherheit in Echtzeit durch laufende Überwachung der Benutzeraktivitäten.

Der praktische Leitfaden für Geschäftsführer zur Verhinderung von Datenverlust

Entdecken Sie die acht bewährten Schritte für die Implementierung von Data Loss Prevention (DLP) Software für Unternehmen jeder Größe mit unserem praxisorientierten Leitfaden.

Analyst empfohlen.

Von Benutzern genehmigt.

Forcepoint wird von Benutzern und Branchenanalysten durchweg als einer der besten Anbietern von Software für den Schutz vor Datenverlust und Datensicherheitssoftware eingestuft.

Forcepoint wurde als Leader im IDC MarketScape: Worldwide DLP 2025 Vendor Assessment anerkannt.

Forcepoint wurde von Frost & Sullivan zum zweiten Mal in Folge zur Global DLP Company of the Year 2024 ernannt.

Forcepoint wurde in The Forrester Wave™: Data Security Platforms, Q1 2025 als ein [Starker Performer] ausgezeichnet.

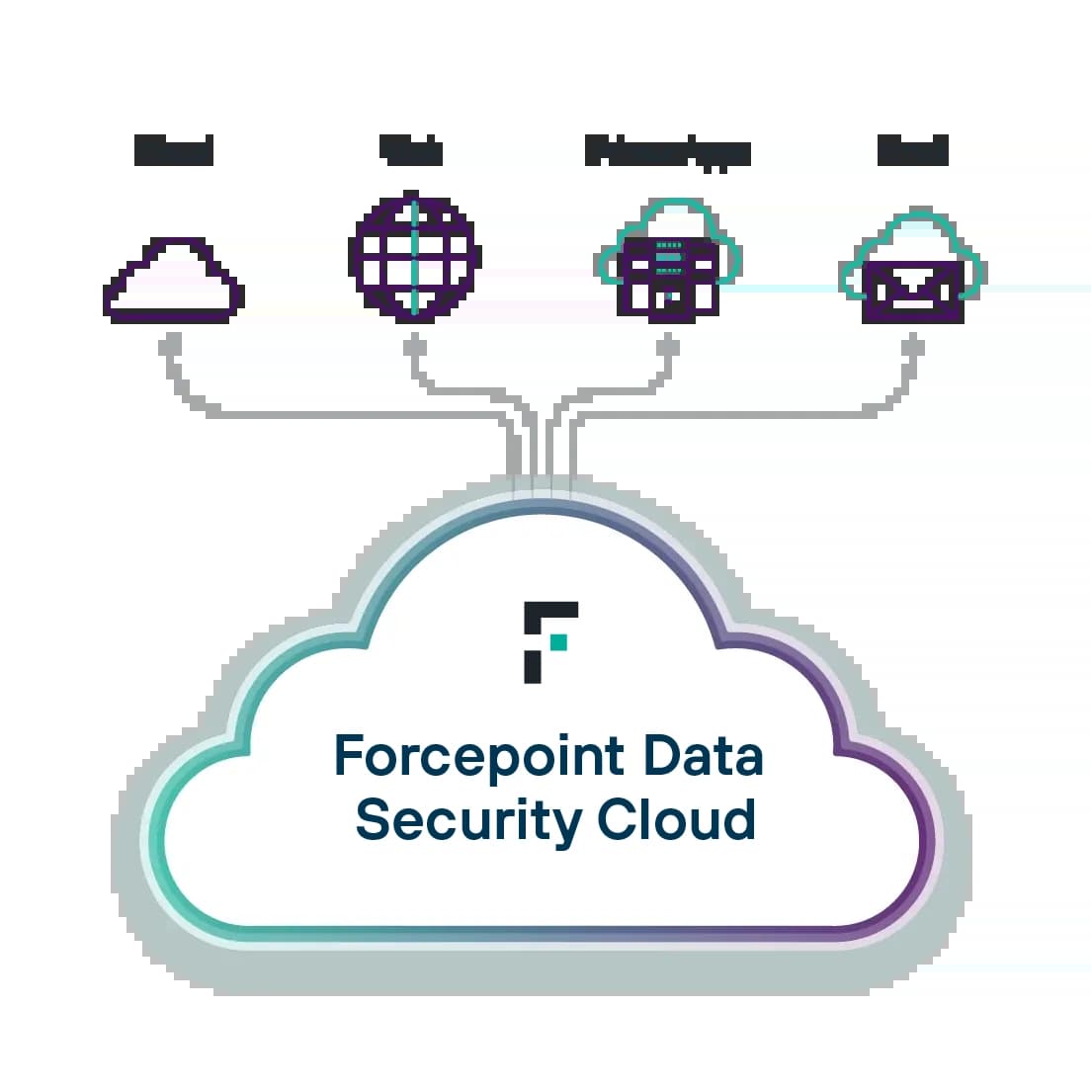

Datensicherheit der nächsten Generation

Sichern Sie Daten überall mit Forcepoint. Verhindern Sie Sicherheitsverletzungen und vereinfachen Sie die Compliance, indem Sie KI zur Erkennung und Klassifizierung von Daten verwenden, die Richtlinienverwaltung vereinheitlichen und die Anpassung an Risiken in Echtzeit ermöglichen.

Enterprise DLP: Setzen, skalieren und automatisieren Sie Datenschutzrichtlinien von einer zentralisierten, benutzerfreundlichen Plattform aus.

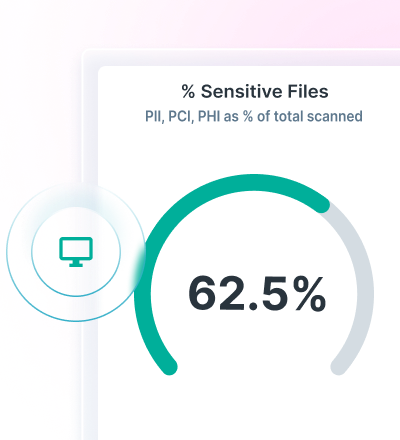

Forcepoint Data Visibility: Verschaffen Sie sich einen umfassenden Überblick über unstrukturierte Daten in Ihrem Unternehmen.

Data Classification: Entwickeln Sie eine höhere Genauigkeit und Effizienz bei der Klassifizierung von Daten mithilfe von KI und ML.

RISK ADAPTIVE PROTECTION-RESSOURCEN

Erfahren Sie mehr über Risk Adaptive Protection

Data Security Everywhere - Automate Data Security Management with Risk-Adaptive Protection

Video ansehenCompetitive DLP Risk-Adaptive Protection Feature Comparison

Datenblätter anzeigenRisk-Adaptive Protection: Personalized Automation Solution for Forcepoint DLP

Lösungsübersicht lesen